Способы расшифровки и удаления вируса crypted000007

Содержание:

- Как вирус вымогатель Crusis (Dharma) шифрует файлы

- Рекомендации по дальнейшей защите компьютера

- Как вылечить компьютер от шифровальщика

- «Пересеку моря и океаны»

- Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

- Кардинальное решение проблемы

- Что такое вирус-шифровальщик?

- Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

- Описание вируса шифровальщика vault

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC..combo

- Петропавловск-Камчатский.docx.id-24EE2FBC..combo

- Хороль.docx.id-24EE2FBC..combo

- Якутск.docx.id-24EE2FBC..combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя!!! Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

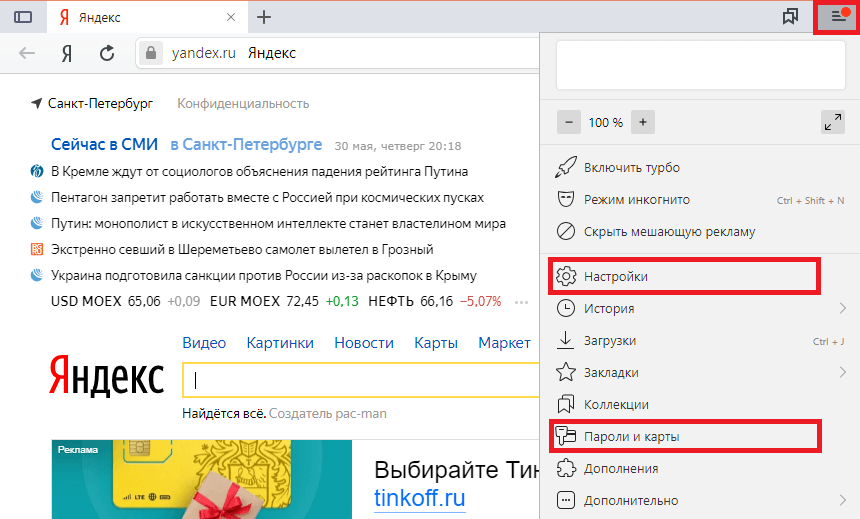

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

Как вылечить компьютер от шифровальщика

Удалить из зараженной системы вредоносную программу просто – с большинством из них без труда справляются почти все антивирусы. Но! Наивно полагать, что избавление от виновника приведет к решению проблемы: удалите вы вирус или нет, а файлы все равно останутся зашифрованными. Кроме того, в ряде случаев это усложнит их последующую расшифровку, если она возможна.

Правильный порядок действий при начале шифрования

- Как только вы заметили признаки шифрования, немедленно отключите питание компьютера нажатием и удержанием кнопки Power в течение 3-4 секунд. Это позволит спасти хотя бы часть файлов.

- Создайте на другом компьютере загрузочный диск или флешку с антивирусной программой. Например, , , и т. д.

- Загрузите зараженную машину с этого диска и просканируйте систему. Удалите найденные вирусы с сохранением в карантин (на случай, если они понадобятся для расшифровки). Только после этого можете загружать компьютер с жесткого диска.

- Попытайтесь восстановить зашифрованные файлы из теневых копий средствами системы или при помощи сторонних приложений для восстановления данных.

Что делать, если файлы уже зашифрованы

- Не теряйте надежду. На сайтах разработчиков антивирусных продуктов выложены бесплатные утилиты-дешифраторы для разных типов зловредов. В частности, здесь собраны утилиты от и .

- Определив тип шифратора, скачайте подходящую утилиту, обязательно сделайте копии поврежденных файлов и попытайтесь их расшифровывать. В случае успеха расшифруйте остальные.

Если файлы не расшифровываются

Если ни одна утилита не помогла, вполне вероятно, что вы пострадали от вируса, лекарства от которого пока не существует.

Что можно предпринять в этом случае:

Если вы пользуетесь платным антивирусным продуктом, обратитесь в службу его поддержки. Перешлите в лабораторию несколько копий поврежденных файлов и дожидайтесь ответа. При наличии технической возможности вам помогут.

Кстати, Dr.Web – одна их немногих лабораторий, которая помогает не только своим пользователям, а всем пострадавшим. Отправить запрос на расшифровку файла можно .

Если выяснилось, что файлы испорчены безнадежно, но они представляют для вас большую ценность, остаются надеяться и ждать, что спасительное средство когда-нибудь будет найдено. Лучшее, что вы можете сделать, это оставить систему и файлы в состоянии как есть, то есть полностью отключить и не использовать жесткий диск. Удаление файлов вредоноса, переустановка операционной системы и даже ее обновление могут лишить вас и этого шанса, так как при генерации ключей шифрования-дешифрования зачастую используются уникальные идентификаторы системы и копии вируса.

Платить выкуп – не вариант, поскольку вероятность того, что вы получите ключ, стремится к нулю. Да и ни к чему финансировать преступный бизнес.

«Пересеку моря и океаны»

«С 1954 по 1977 год включительно я служил и работал в советской военной разведке. Волей судьбы и руководства Главного разведывательного управления Генерального штаба Вооруженных Сил СССР я обогнул земной шар и работал в нескольких странах на разных континентах. Я счастлив и горжусь тем, что в тех успехах, которые имела советская военная разведка в наши годы, вложена моя частица труда, пусть и технического».

Алексей Целяев был обычным деревенским парнем из небольшого села Рузлатка (сейчас это Пензенская область). Подростком пережил войну: отец пропал без вести, бабушка и дедушка умерли от голода, сам работал в колхозе наравне со взрослыми. Незаконченное среднее образование, два курса техникума и призыв на срочную службу в мае 1945-го в танковые войска. На втором году службы получил предложение отправиться в спецшколу учиться шифровальному делу. После двухгодичного курса — воинское звание «младший лейтенант». В 21 год Целяев стал членом КПСС.

«Офицеры-шифровальщики. В практической жизни по работе нам это слово не разрешалось нигде упоминать, разве что как офицер специальной связи, и то только в официальных служебных документах. Наша курсантская жизнь маскировалась. Мы были под «крышей» обычных солдат и сержантов, а не курсантов. Только фотографировались в курсантских погонах… Я не думал и не гадал, что стану офицером Генерального Штаба Советской Армии. Что на поездах, самолетах, на упряжках с собаками, а также на кораблях пересеку моря и океаны, Тихий и Атлантический, обогну земной шар от берегов северной Курильской гряды через всю Азию и Европу».

После выпуска Целяев служил офицером спецсвязи на курильском острове Парамушир. Жизнь в бараках, снежные заносы под крышу, отопление кедрачом. Офицерская дружба и быт, свежие крабы со спиртом. Во время отпуска поехал домой и женился на девушке Валентине из соседнего села. После рождения первенца перевелся на материк, в штаб Ленинградского района ПВО. Опять курсы усовершенствования офицеров шифровальной службы в Ростове-на-Дону. А потом — предложение, которое круто повернуло его судьбу.

В мае 1954 года по итогам собеседования Целяев был отобран из 90 офицеров-шифровальщиков для прохождения службы в 8-м отделе ГРУ ГШ с дальнейшей поездкой за рубеж. «Я тут же согласился», — напишет он почти 40 лет спустя.

Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

А что же антивирусы нам могут предложить в борьбе с этой зашифрованной напастью? Лично я был свидетелем заражения вирусом на компьютерах с установленной и полностью обновленной лицензионной версией eset nod32. Он никак не отреагировал на запуск шифровальщика. Возможно уже сейчас что-то изменилось, но на момент моего поиска информации по данному вопросу, ни один из вирусов не гарантировал защиту пользователя от подобных угроз. Я читал форумы популярных антивирусов — Kaspersky, DrWeb и другие. Везде разводят руками — помочь с дешифровкой мы не можем, это технически невозможно.

Один раз в новостях Касперского проскочила инфа, что правоохранительные органы Голландии арестовали злоумышленников и конфисковали их сервер с закрытыми ключами шифрования. С помощью добытой информации умельцы из Kaspersky сварганили дешифратор, с помощью которого можно было восстановить зашифрованные файлы. Но, к сожалению, это были не те хакеры, с которыми столкнулся я и мне тот дешифровщик ничем не помог. Возможно, когда-нибудь и этих поймают, но достаточно велик шанс, что к этому времени зашифрованные файлы уже будут не актуальны.

| Ответ Службы Технической Поддержки ЗАО «Лаборатория Касперского»: |

| Здравствуйте!В последнее время мы часто получаем запросы, связанные с действиями программ-шифровальщиков. Некоторые вредоносные программы-шифровальщики используют технологии шифрования с помощью открытого ключа. Сама по себе эта технология является надежным способом защищенного обмена важными сведениями, однако злоумышленники используют её во вред. Они создают программы, которые, попав в компьютер, шифруют данные таким образом, что расшифровать их можно только имея специальный «приватный» ключ шифрования. Его злоумышленники, как правило, оставляют у себя и требуют деньги в обмен на ключ. К сожалению, в данной ситуации информацию практически невозможно расшифровать за приемлемое время, не имея «приватного» ключа шифрования.Лаборатория Касперского ведёт постоянную работу по борьбе с подобными программами. В частности, иногда, принцип шифрования, используемый злоумышленниками, удается выяснить благодаря изучению кода вредоносной программы и создать утилиту для дешифровки данных. Тем не менее, существуют образцы вредоносного ПО, анализ которых не дает подобной ценной информации.Для расшифровки файлов воспользуйтесь нашими утилитами (Rector Decryptor, RakhniDecryptor, RannohDecryptor, ScatterDecryptor или Xorist Decryptor). Каждая утилита содержит краткое описание, небольшую информацию о признаках заражения и инструкцию по работе. Пожалуйста, попробуйте выполнить расшифровку, выбрав соответствующую по описанию утилиту. Если расшифровать файлы не удалось, необходимо дождаться очередного обновления утилиты. Дата обновления для каждой утилиты указана в явном виде. К сожалению, это всё, что можно сделать в данном случае. |

| Ответ Drweb: |

| Здравствуйте.К сожалению, в данном случае расшифровка не в наших силах. Собственно шифрование файлов выполнено общедоступным легитимным криптографическим ПО GPG (GnuPG) Криптосхема на базе RSA-1024. Подбор ключа расшифровки, к сожалению, невозможен. Основная рекомендация: обратитесь с заявлением в территориальное управление «К» МВД РФ по факту несанкционированного доступа к компьютеру, распространения вредоносных программ и вымогательства. Образцы заявлений, а также ссылка на госпортал («Порядок приема сообщений о происшествии в органах внутренних дел РФ») есть на нашем сайте. Поскольку это RSA-1024, без содействия со стороны автора/хозяина троянца — вольного или невольного (арест соотв. людей правоохранительными органами) — расшифровка не представляется практически возможной. |

Кардинальное решение проблемы

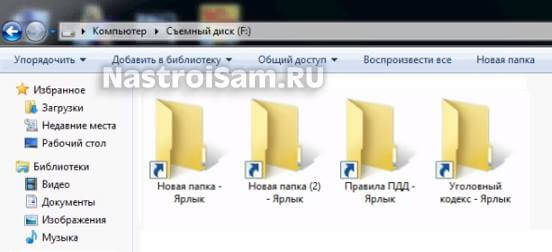

Как уже понятно, большинство современных методик положительного результата при заражении подобными вирусами не дает. Конечно, если есть оригинал поврежденного файла, его можно отправить на экспертизу в антивирусную лабораторию. Правда, весьма серьезные сомнения вызывает и то, что рядовой пользователь будет создавать резервные копии данных, которые при хранении на жестком диске тоже могут подвергнуться воздействию вредоносного кода. А о том, что во избежание неприятностей юзеры копируют информацию на съемные носители, речь не идет вообще.

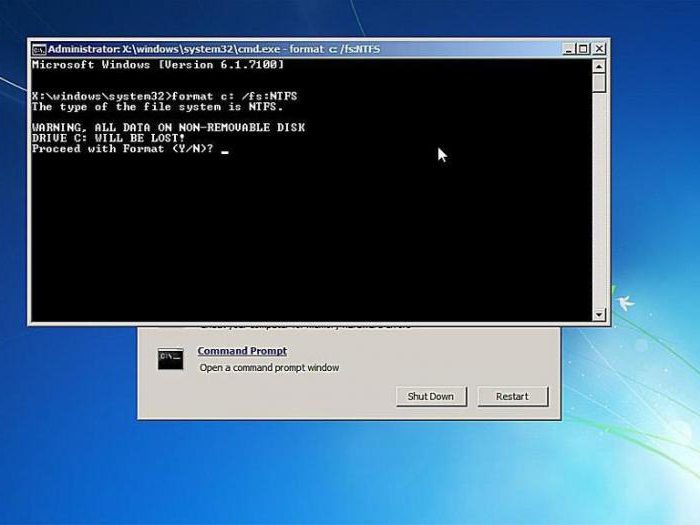

Таким образом, для кардинального решения проблемы вывод напрашивается сам собой: полное форматирование винчестера и всех логических разделов с удалением информации. А что делать? Придется пожертвовать, если не хотите, чтобы вирус или его самосохраненная копия активировались в системе вновь.

Для этого не стоит использовать средства самих Windows-систем (имеется в виду форматирование виртуальных разделов, поскольку при попытке доступа к системному диску будет выдан запрет). Лучше применять загрузку с оптических носителей вроде LiveCD или установочных дистрибутивов, например созданных при помощи утилиты Media Creation Tool для Windows 10.

Перед началом форматирования при условии удаления вируса из системы можно попытаться произвести восстановление целостности системных компонентов через командную строку (sfc /scannow), но в плане дешифрования и разблокировки данных это эффекта не даст. Поэтому format c: — единственно правильное возможное решение, нравится вам это или нет. Только так и можно полностью избавиться от угроз этого типа. Увы, по-другому – никак! Даже лечение стандартными средствами, предлагаемыми большинством антивирусных пакетов, оказывается бессильным.

Что такое вирус-шифровальщик?

Угроза такого типа использует стандартные и нестандартные алгоритмы шифрования файлов, которые полностью изменяют их содержимое и блокируют доступ. Например, открыть текстовый зашифрованный файл для чтения или редактирования, равно как и воспроизвести мультимедийный контент (графика, видео или аудио), после воздействия вируса будет абсолютно невозможно. Даже стандартные действия по копированию или перемещению объектов оказываются недоступными.

Сама программная начинка вируса является тем средством, которое шифрует данные таким образом, что восстановить их исходное состояние даже после удаления угрозы из системы не всегда бывает возможно. Обычно такие вредоносные программы создают собственные копии и оседают в системе очень глубоко, поэтому вирус-шифровальщик файлов бывает удалить полностью невозможно. Деинсталлируя основную программу или удаляя основное тело вируса, пользователь не избавляется от воздействия угрозы, не говоря уже о восстановлении зашифрованной информации.

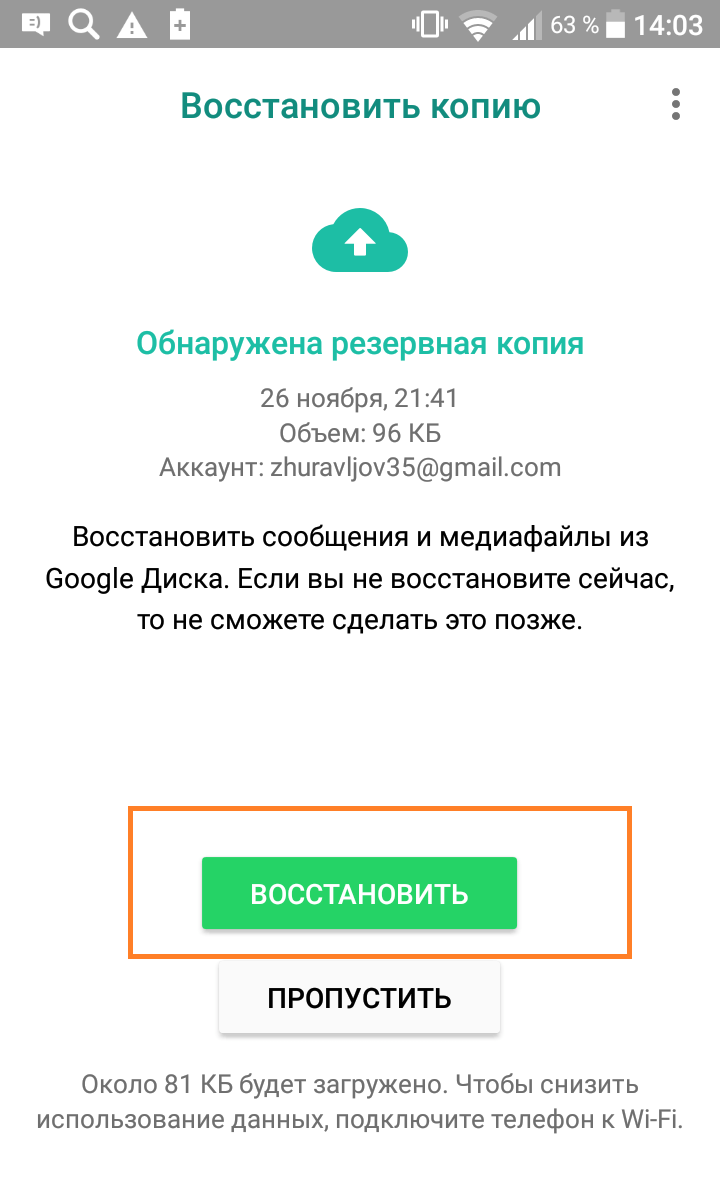

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

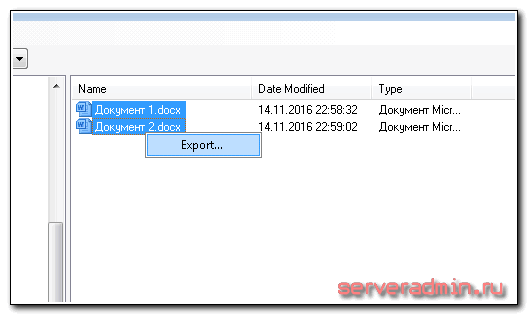

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

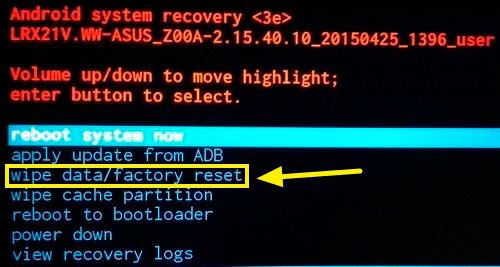

Описание вируса шифровальщика vault

Все начинается с того, что у вас внезапно открывается текстовый файл в блокноте следующего содержания:

Ваши рабочие документы и базы данных были заблокированы и помечены форматом .vаult Для их восстановления необходимо получить уникальный ключ ПРОЦЕДУРА ПОЛУЧЕНИЯ КЛЮЧА: КРАТКО 1. Зайдите на наш веб-ресурс 2. Гарантированно получите Ваш ключ 3. Восстановите файлы в прежний вид ДЕТАЛЬНО Шаг 1: Скачайте Tor браузер с официального сайта: https://www.torproject.org Шаг 2: Используя Tor браузер посетите сайт: http://restoredz4xpmuqr.onion Шаг 3: Найдите Ваш уникальный VAULT.KEY на компьютере — это Ваш ключ к личной клиент-панели. Не удалите его Авторизируйтесь на сайте используя ключ VAULT.KEY Перейдите в раздел FAQ и ознакомьтесь с дальнейшей процедурой STEP 4: После получения ключа, Вы можете восстановить файлы используя наше ПО с открытым исходным кодом или же безопасно использовать своё ПО ДОПОЛНИТЕЛЬНО a) Вы не сможете восстановить файлы без уникального ключа (который безопасно хранится на нашем сервере) b) Если Вы не можете найти Ваш VAULT.KEY, поищите во временной папке TEMP c) Ваша стоимость восстановления не окончательная, пишите в чат Дата блокировки: 08.04.2015 (11:14)

Появление такого сообщения уже означает, что vault вирус заразил ваш компьютер и начал шифрование файлов. В этот момент необходимо сразу же выключить компьютер, отключить его от сети и вынуть все сменные носители. Как провести лечение от вируса мы поговорим позже, а пока я расскажу, что же произошло у вас в системе.

Скорее всего вам пришло письмо по почте от доверенного контрагента или замаскированное под известную организацию. Это может быть просьба провести бухгалтерскую сверку за какой-то период, просьба подтвердить оплату счета по договору, предложение ознакомиться с кредитной задолженностью в сбербанке или что-то другое. Но информация будет такова, что непременно вас заинтересует и вы откроете почтовое вложение с вирусом. На это и расчет.

Итак, вы открываете вложение, которое имеет расширение .js и является ява скриптом. По идее, это уже должно вас насторожить и остановить от открытия, но если вы читаете эти строки, значит не насторожило и не остановило. Скрипт скачивает с сервера злоумышленников троян или банер ваулт, как его в данном случае можно назвать, и программу для шифрования. Складывает все это во временную директорию пользователя. И сразу начинается процесс шифрования файлов во всех местах, куда у пользователя есть доступ — сетевые диски, флешки, внешние харды и т.д.

В качестве шифровальщика vault выступает бесплатная утилита для шифрования gpg и популярный алгоритм шифрования — RSA-1024. Так как по своей сути эта утилита много где используется, не является вирусом сама по себе, антивирусы пропускают и не блокируют ее работу. Формируется открытый и закрытый ключ для шифрования файлов. Закрытый ключ остается на сервере хакеров, открытый на компьютере пользователя.

Проходит некоторое время после начала процесса шифрования. Оно зависит от нескольких факторов — скорости доступа к файлам, производительности компьютера. Дальше появляется информационное сообщение в текстовом файле, содержание которого я привел в самом начале. В этот момент часть информации уже зашифрована.

Конкретно мне попалась модификация вируса vault, которая работала только на 32 битных системах. Причем на Windows 7 с включенным UAC выскакивает запрос на ввод пароля администратора. Без ввода пароля вирус ничего сделать не сможет. На Windows XP он начинает работу сразу после открытия файла из почты, никаких вопросов не задает.