Что такое ssl-сертификат и зачем он нужен владельцу сайта

Содержание:

- Как настроить сертификат безопасности на сайте WordPress

- Шаг 6. Настраиваем автоматическое обновление

- Минутка технического объяснения про SSL и HTTPS

- Зачем нужен SSL-сертификат

- Вердикт: Манипуляция

- Зачем нужен SSL-сертификат?

- Возможно ли читать с помощью сертификата безопасности сообщения в Facebook, закрытых чатах Telegram, зашифрованные сообщения и т.д.

- Получить бесплатно SSL сертификат от Let’s Encrypt

- Установка SSL сертификата на хостинг

- Самостоятельное получение бесплатного SSL-сертификата для сайта

- Какие типы сертификатов бывают

- Где получить бесплатный сертификат?

Как настроить сертификат безопасности на сайте WordPress

На этой стадии допустим, что у вас уже есть сертификат безопасности, настроенный под ваш сайт. После настройки удостоверения нужно просто указать в WordPress, что требуется использовать HTTPS. Сделать это можно двумя основными способами.

Используйте панель инструментов WordPress и переадресацию 301.

Установив WordPress SSL, вы должны настроить свой веб-сайт для использования HTTPS. Это просто сделать, если вы запускаете новый сайт. Но если вы добавляете SSL-удостоверение на веб-ресурс, существующий уже определенное время, задача несколько усложняется.

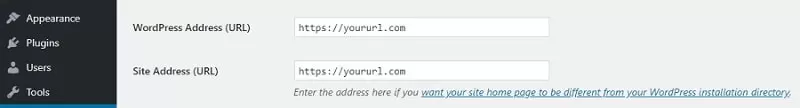

Как бы то ни было, для начала надо зайти в панель управления и открыть вкладку «Настройки» > «Общие». Внутри вы увидите два поля: WordPress Address (URL) и Site Address (URL). Адрес вашего сайта должен быть одинаковым и в одном, и в другом поле. Также необходимо использовать HTTP.

Вам следует изменить префикс HTTP на HTTPS в двух полях и сохранить изменения в настройках:

Все это нужно для настройки WordPress на применение HTTPS. Но некоторые пользовали могли сохранить прежний URL вашего сайта, и он может оставаться в Сети. Ваша задача – убедиться в том, что эти люди пользуются HTTPS-версией вашего сайта. Для этого можно настроить переадресацию URL.

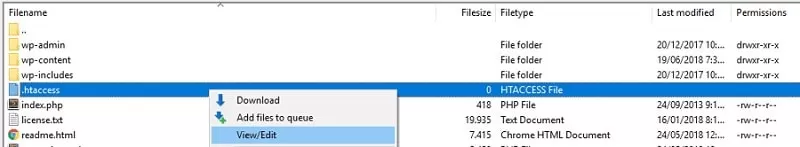

Есть множество видов переадресаций, которые вы можете использовать. Но самый оптимальный вариант – обычно редирект 301, сообщающий поисковым системам о перемещении вашего сайта с одного адреса на другой. Для реализации данного перенаправления необходимо отредактировать файл .htaccess, контролирующий взаимодействие вашего сервера с WordPress, а также структуру URL-адреса. Для этого нужно иметь прямой доступ к файлам на вашем сайте с использованием инструмента File Transfer Protocol (FTP), такого как FileZilla. Сразу после подключения к своему сайту через FTP зайдите в папку public_html и найдите файл .htaccess внутри:

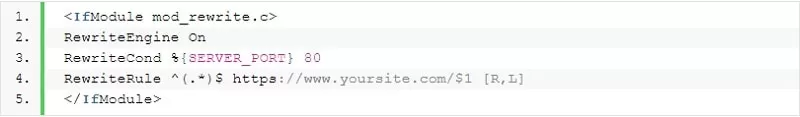

Выберите этот файл и щелкните на него правой кнопкой мыши, после чего нажмите на «Просмотр / редактирование». Откроется файл с локальным текстовым редактором, куда вы можете внести изменения. Не меняйте какой-либо код внутри .htaccess, если не знаете, что делаете. Просто перейдите в нижнюю часть файла и вставьте этот фрагмент:

Потребуется поменять URL-адрес в этом коде на полный HTTPS-адрес вашего сайта для перенаправления любого соединения, переходящего через port 80 на новый безопасный URL. Как вам известно, port 80 – стандарт для HTTP-соединений, а потому он «перехватывает» практически всех, кто старается получить доступ к вашему сайту через старый адрес.

Добавив код с URL-адресом, сохраните изменения в .htaccess и закройте файл. FileZilla спросит, хотите ли вы загрузить изменения к себе на сервер, на что нужно дать положительный ответ. Если попытаетесь зайти к себе на сайт, используя URL-адрес вашего HTTP, браузер должен автоматически направить вас к версии HTTPS.

Поставьте плагин для WordPress SSL.

Если вы не хотите вручную вводить информацию с использованием WordPress, можете настроить HTTPS на вашем сайте более простыми методами. Один из них – настройка плагина для WordPress SSL, добавляющего тот же код, о котором мы рассказали в предыдущем методе.

Несмотря на то, что такая схема гораздо проще, она также связана с рисками. Допустим, при возникновении проблем совместимости с другим инструментом плагин SSL может прекратить работу. Это приведет к тому, что сайт не будет загружать HTTPS вплоть до устранения проблемы. Следовательно, вам нужно внимательно подбирать для себя плагин.

Мы советуем Really Simple SSL, поскольку его очень просто настроить. Достаточно располагать сертификатом для WordPress SSL, готовым к работе:

Установленный и включенный плагин должен проверить сертификат безопасности сайта WordPress. В случае обнаружения плагин поможет включить HTTPS на всем сайте всего за один клик. Для этого нужно просто открыть вкладку «Настройки» > «SSL» на панели управления и нажать кнопку «Перезагрузить в HTTPS». Да, всё даже проще, чем вы думали!

Если плагин Really Simple SSL не кажется вам настолько элементарным, можете пользоваться альтернативными инструментами, используя их для достижения тех же результатов. Плагин для WordPress SSL отличается и прочими дополнительными параметрами, такими как WordPress HTTPS (SSL) и Force HTTPS.

Вас также может заинтересовать: Файл htaccess: применение, включение, настройка

Шаг 6. Настраиваем автоматическое обновление

Сертификаты от Let’s Encrypt действуют только в течение 90 дней. Это побуждает пользователей к автоматизации процесса обновления. Нам понадобится создать регулярно запускающуюся команду для проверки и автоматического обновления сертификатов, срок которых истекает.

Для запуска проверки ежедневных обновлений мы будем использовать Cron — стандартный системный сервис для запуска повторяющихся задач. Задачи Cron указываются в файле под названием :

Вставьте следующую строчку в конец файла, затем сохраните и закройте его:

Часть строчки означает «запускай следующую команду в 3:15 ночи ежедневно». Вы можете выбрать любое время.

Команда для Certbot проверит все сертификаты, установленные в системе, и обновит каждый, срок использования которого истекает менее, чем через 30 дней. Ключ говорит Certbot’у ничего не выводить и не ждать ввода от пользователя. перезагрузит Nginx, чтобы он использовал новые файлы сертификата, но только в случае, если произошло обновление.

Cron будет запускать эту команду каждый день. Все установленные сертификаты будут автоматически обновлены и подгружены, когда останется меньше 30 дней до истечения срока их действия.

Минутка технического объяснения про SSL и HTTPS

Стандартный протокол передачи данных в вебе, который используется с 1992 года, — HTTP. Этот протокол задаёт правила, по которым пользователи запрашивают сайты, а серверы — отдают эти сайты. Протокола — это просто договорённости: «Заголовок страницы передавай так-то, текст — так, пароль проси так». Протокол может быть любым внутри, главное — чтобы все договорились использовать именно его.

Минус протокола HTTP в том, что он передаёт данные в открытом виде. Если на сайте с HTTP ввести данные карточки, то они полетят по каналам связи незашифрованными. Злоумышленник может их перехватить и прочитать — достаточно, например, просто «прослушивать» весь трафик в беспроводной сети.

HTTP — это быстрый, но небезопасный протокол. Его сложно в этом винить: когда его создавали, никто не думал, что на сайтах будут вводить данные кредитных карт. Думали, будут обмениваться результатами научных исследований.

Чтобы решить проблему незашифрованных данных, в 2000 году придумали HTTPS — HyperText Transfer Protocol Secure, безопасный протокол передачи гипертекста. Внутри себя он работает как обычный HTTP, но снаружи шифрует весь свой трафик. Даже если кто-то вклинится посередине, он увидит только шифр, который не получится разобрать.

За шифрование страниц в HTTPS отвечает протокол SSL — Secure Sockets Layer, уровень защищённых сокетов. Сокеты — это такие виртуальные соединения между компьютерами. Защищённый сокет означает, что данные, которые идут внутри от одного компьютера к другому, — в безопасности. Если браузер открывает страницу по такому протоколу, то он перед отправкой на сервер шифрует всё, что вы делаете или вводите на сайте. Самое то, если нужно отправить данные платёжной карты или логин с паролем от сервиса.

Зачем нужен SSL-сертификат

Каждый, кто заходит на тот или иной сайт, «делится» с ним многими данными. Велика вероятность, что они могут быть похищены злоумышленниками, если сайт не использует SSL-сертификат.

С веб-сайта, который не защищен сертификатом, можно увести сведения, представляющие ценность: персональные данные, информацию финансового характера, личную переписку и т. д. Без шифрования все это может попасть в руки нерадивых поставщиков интернет-услуг, хостера веб-ресурса или мошенника, использующего ту же сеть Wi-Fi, что и вы.

На незащищенном сайте можно беспрепятственно размещать рекламу или отслеживать посещения, собирать данные для таргетинга и продавать их разным компаниям, чем и пользуются недобросовестные провайдеры. Понятно, для чего нужен SSL-сертификат.

В стандарты Интернета HTTPS внесли в 2000 году. Однако интерес к теме возрастал постепенно и достиг пика на стыке 2013 и 2014 годов. Когда стала обсуждаться информация о том, что Google будет учитывать HTTPS в поисковой выдаче. Сведения подтвердились в августе 2014 года самой компанией – в блоге веб-мастеров она сделала публикацию, где однозначно говорилось, что HTTPS является фактором ранжирования, так как обеспечивает безопасную передачу данных.

Рекомендуемые статьи по данной теме:

- Юзабилити сайта: от разработки до апгрейда

- Продвижение сайта в Интернете для чайников

- Белая раскрутка сайта без перехода на темную сторону

Что это значило для владельцев сайтов и веб-мастеров? Такой новостью «Гугл» давал понять: хочешь занимать верхние позиции в выдаче, устанавливай защищенное соединение

Правда, имелись оговорки, что пока названный фактор принимается во внимание не более чем в 1 % всех запросов и даже в них значит меньше, чем уникальность контента. Несмотря на озвученные намерения придать фактору безопасности больший вес, повального перехода на HTTPS не произошло

Спустя несколько лет корпорация начала действовать через Google Chrome:

- январь 2017 года: HTTP-страницы, на которых вводятся пароли и номера кредитных карт, браузер маркирует как небезопасные;

- октябрь 2017 года: запускается Chrome 62 – он считает небезопасными уже HTTP-страницы, где собираются любые данные (имейл-адреса, логины и прочие сведения), и вообще все сайты, не имеющие SSL, использующие режим «Инкогнито»;

- июль 2018 года: выходит Chrome 68, в его интерпретации все HTTP-сайты – ненадежные.

Вообще, инициатором движения за переход на HTTPS является CA/Browser Forum, объединяющий центры сертификации, производителей браузеров и прочих приложений, которые используют SSL/TLS.

По убеждению Google, в корне неверно считать, что HTTPS требуется только тем сайтам, на которых обрабатываются конфиденциальные сведения. Компания аргументирует это такими факторами, как безопасность и влияние трендов.

Что касается безопасности. Угрозу представляет перехват любой информации. Всякий HTTP-запрос без защиты может раскрывать данные о посетителях, их интересах, поведении и т. д

Суммируя данные с разных источников, мошенники предугадывают намерения и действия пользователей, раскрывают их личности.

Что немаловажно, незаконно вступив в связь между сайтом и пользователем, злоумышленники могут не только похитить личные сведения, но также исказить их. Для наглядности: представьте, что почтальон вскрывает и переписывает корреспонденцию – примерно то же делают и хакеры, внедряя на HTTP-страницы вредоносные элементы, рекламу запрещенной продукции или сайтов с порно-контентом

Пользователь уверен, что это и есть ваш ресурс. От такого рода неприятностей и призван оградить HTTPS.

Относительно следования трендам можно сказать, что в протоколе нуждаются «продвинутые веб-приложения», то есть сайты, работающие на десктопе как стандартные веб-страницы, а в смартфоне или на планшете – как приложения. Их плюсы: быстрая загрузка, надежность, возможность офлайн-функционирования.

Исходя из этого, «Гугл» и считает, что будущее Интернета – за HTTPS. Это мнение никак не могут игнорировать веб-мастера, хотя бы потому, что 55 % пользователей предпочитают Google Chrome другим браузерам.

Стоит отметить, что и российская компания «Яндекс» ратует за внедрение HTTPS. Новые версии ее браузера тоже делают специальные отметки на страницах, которые не имеют данного сертификата, или там, где он просрочен.

Каким сайтам обязательно нужен сертификат SSL:

Строго говоря, SSL-сертификат сегодня нужен каждому сайту, но в первую очередь позаботиться о его приобретении должны:

Вас также может заинтересовать: Внутренняя оптимизация сайта: пошаговый разбор

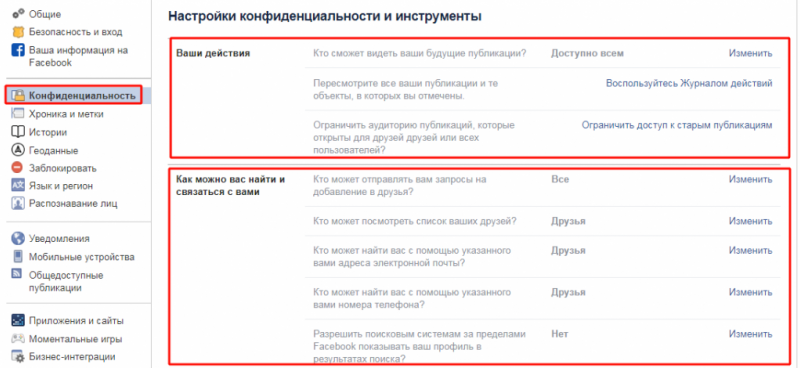

Вердикт: Манипуляция

При всей непрозрачности работы сертификата, мы допускаем вероятность, что на данный момент система не собирает массово личные данные казахсанцев. Однако возможность, которую отрицает г-н Бектемиров — существует. Любая система MiTM при достаточной технической базе обладает такой возможностью. А как мы видели в прошлом году по закупкам ГТС, часть необходимой для этого технической базы уже закуплена.

Пожалуй, это самые важные моменты, на которые стоит обратить внимание. Напомним, установка данного сертификата не является обязательной для пользователей, по крайней мере пока, о чём сказали и представители МЦРиАП на брифинге

Если вы всё же установили сертификат, рекомендуем вам его удалить.

Вы можете внести вклад в борьбу с дезинформацией: Для сохранения объективности, редакция Factcheck.kz, как правило, отказывается от рекламы и сохраняет независимость и принципиальную равноудаленность от государства, крупных компаний и политических лагерей — и именно ваша поддержка делает это возможным. Мы гарантируем рациональное планирование расходов. Народное финансирование позволяет проекту быть ещё более устойчивым и продолжать верификацию информации и проверку заявлений государственных деятелей, чиновников и экспертов.

Пожалуйста, выберите любую сумму

Или введите свою

Зачем нужен SSL-сертификат?

Я уже описывал что такое SSL в одном из материалов на iklife. Если говорить кратко, то ССЛ позволит вам использовать защищенный протокол шифрования данных на вашем сайте. Данные, передаваемые от сайта к клиенту (посетителю) будут надежно зашифрованы. Никакие злодеи не смогут получить к ним доступ, как бы они не пытались.

Реализация такого подхода возможна благодаря математически связанным ключам шифрования. От сервера (веб-ресурса) к клиенту (компьютеру посетителя) информация передается с помощью трех ключей шифрования. Два из них – закрытые. Они есть и у сервера, и у клиента. Третий ключ – открытый, он используется обеими машинами.

Все три ключа связаны между собой, даже если злоумышленник узнает открытый ключ, он никогда не сможет расшифровать информацию из-за отсутствия двух других ключей. Также во время обмена данными между клиентом и сервером создается ключ сессии, который является гарантом безопасности ваших данных.

Безопасность и конфиденциальность – две вещи, к которым стремится интернет-сообщество. Именно по этой причине к сайтам, не использующим защищенное соединение, доверие неуклонно падает.

Даже браузеры, такие как Google Chrome, Opera или Mozilla Firefox, стали помечать сайты без https как нежелательные. Пока что просто обходятся предупреждением, однако в будущем на такие сайты, возможно, будут вешаться заглушки от браузера, где пользователь должен подтвердить, что он осознает весь риск и берет на себя ответственность в случае потери данных.

Наличие или отсутствие защищенного соединения может учитываться и поисковыми системами. Если Яндекс пока что говорит о том, что сайты с http и https индексируются равнозначно, то в Гугле уже прослеживаются некоторые изменения. В скором времени сайты могут помечаться как небезопасные и начать очень сильно проседать по позициям.

По этим причинам можно сделать вывод, что установка зашифрованного соединения не просто желательна, а необходима. Все без исключения пользователи хотят, чтобы их данные были в целости и сохранности. Так зачем же лишать их этих благ, тем более, что сделать все это можно абсолютно бесплатно, с помощью того же Let`s Encrypt.

Возможно ли читать с помощью сертификата безопасности сообщения в Facebook, закрытых чатах Telegram, зашифрованные сообщения и т.д.

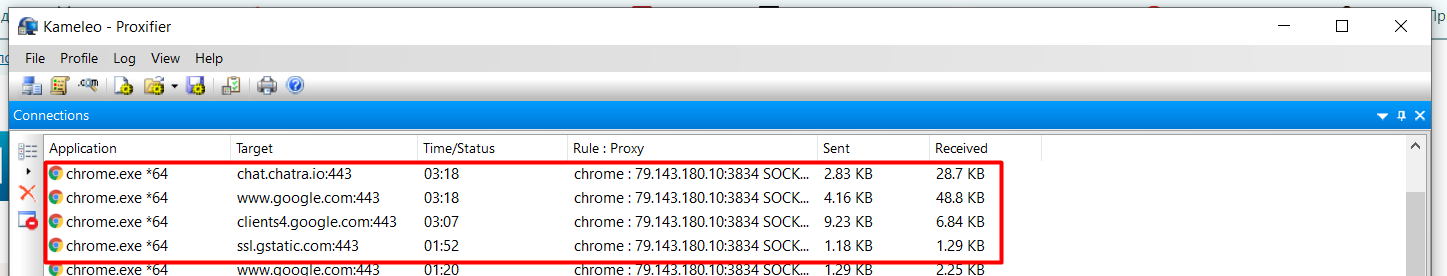

Данный сертификат направлен в первую очередь на веб-сервисы. Поэтому если вы читаете почту или пользуетесь Facebook в браузере, то ваши сообщения могут быть перехвачены из-за подмены шифрованного соединения.

С приложениями, использующими нестандартные HTTPS, дела обстоят по-другому.

В Telegram, например, соединения передаются в облачное хранилище Telegram Cloud с помощью сквозного шифрования (end-to-end encryption). Для секретных чатов используется другой вид шифрования — end-user encryption. Если вы используете прокси самого Telegram, который использует протокол MTProxy, Telegram не может читать ваши сообщения, он только отслеживает ваш IP-адрес.

Если вы пользуетесь почтовыми клиентами наподобие Thunderbird или TLS, вы сможете спокойно читать (IMAP) и писать (SMTP) письма. Однако помните, что криптографическая защита надежна только между вашим почтовым клиентом и почтовым сервером. Проверьте сертификат почтового сервера и убедитесь, что он тот, что вам нужно. Если есть сомнения, используйте сквозное шифрование, то есть GPG.

В целом, данные всех веб-сервисов могут быть перехвачены.

Получить бесплатно SSL сертификат от Let’s Encrypt

Следующая организация, занимающаяся выдачей бесплатных сертификатов, называется Let’s Encrypt.

Возникла данная организация вследствие сотрудничества таких известных компаний Chrome, Mozilla и некоторых других. Основная затея этой организации заключается в том, что бы выдавать качественные SSL-сертификаты бесплатно.

В принципе, на сегодняшний день это довольно таки не плохой вариант получения бесплатного SSL-сертификата. Потому, как он практически не уступает платным сертификатам за исключением некоторых недостатков.

Самый основной такой недостаток заключается в том, что сертификат выдается сроком до 90 дней. То есть, по истечении трех месяцев вам нужно будет этот сертификат продлять. Для продления у вас есть три способа:

- 1.Продлять его вручную. Минус этого способа заключается в том, что вы можете просто забыть или пропустить, или по каким-то техническим причинам у вас не получится продлить данный сертификат и в итоге посетители, попадая на ваш сайт, будут получать уведомления о том, что сайт имеет не подтвержденный сертификат и т.д.

- 2.Автоматическое продление сертификата с использованием крон. Кроны представляют собой так называемые планировщики, которые есть в операционных системах на базе Linux и суть их использования заключается в том, что администратор сервера создает такой крон, который включает в себя определенный скрипт, благодаря которому осуществляется замена старого сертификата новым. Основной минус данного способа в том, что он несет в себе определенные технические сложности, так как далеко не каждый человек сможет себе создать такой крон у себя на сервере. Поэтому этот способ подойдет далеко не для всех.

- 3.Принять автоматические настройки центра сертификации Let’s Encrypt. В этом случае сертификат должен будет продляться автоматически. Однако, приняв автоматические настройки Let’s Encrypt вы фактически даете им право вносить изменения в конфигурацию вашего сервера и программного обеспечения в целом. В принципе, из всех трех вариантов этот не такой уж и плохой, однако имеет определённую негативную строну.

Вторым недостатком сертификата выданного Let’s Encrypt является то, что они не дают ни каких гарантий. То есть, если вы, к примеру, получаете платный сертификат от каких-то известных компаний, таких как Comodo, GeoTrust и т.д., то они предоставляют определенные гарантии на то, что их шифрование является безопасным. И в случае если передаваемая по их сертификату информация будет перехвачена и расшифрована, и пользователь понесет впоследствии убытки, то данная компания может выдать своего рода страховку в качестве компенсации за понесенные убытки.

Let’s Encrypt является не коммерческой организацией, поэтому предоставлять такого рода гарантии она не может, и в данном случае все убытки будут нести сами пользователи.

Так же, обращаю ваше внимание на то, что сертификаты Let’s Encrypt на сегодняшний день находятся в состоянии beta-тестирования. Поэтому возможны возникновения определенных проблем, в особенности со старыми версиями браузеров

Установка SSL сертификата на хостинг

Итак, создание SSL сертификата, я надеюсь, прошло у вас успешно. Теперь всё, что осталось сделать для успешной передачи данных по HTTPS, — это подключить SSL сертификат к сайту, для которого он оформлялся.

В качестве наглядного примера я решил продемонстрировать подключение SSL сертификата к своему тестовому сайту, для которого с этой целью был специально зарегистрирован поддомен. О том, как создать поддомен сайта в ISPManager на примере TheHost вы можете прочитать в статье по указанной ссылке.

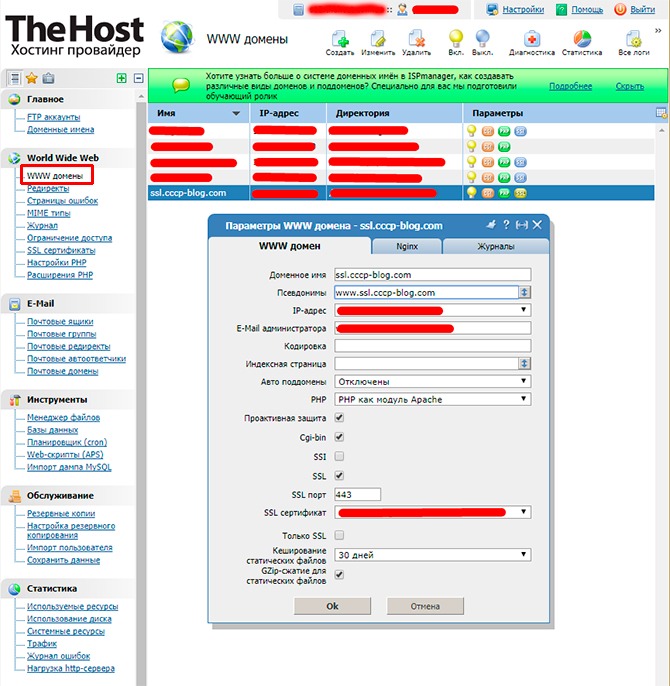

Итак, для подключения SSL сертификата к сайту в панели управления хостингом ISPManager открываем пункт меню «WWW домены», выбираем необходимый и нажимаем на кнопку «Изменить», которая становится доступной в самом верху страницы.

После этого на экране появляется следующее диалоговое окно:

Чтобы установить SSL сертификат на выбранный домен, нам нужно поставить галочку в поле «SSL» и выбрать из выпадающего списка имя нужного документа.

Вот и всё. SSL сертификат на сайт установлен. Сами могли убедиться, насколько это просто и быстро благодаря TheHost и ISPManager, в частности.

Да, пусть он выглядит неказисто, но со своими задачами справляется на отлично

Теперь нам останется только произвести настройки движка сайта, чтобы он корректно работал по новому HTTPS протоколу. Среди них будут редиректы с HTTP на HTTPS, настройка зеркал, правки карты сайта и robots.txt, а также много другое.

Но мы поговорим об этом в следующих статьях, т.к. каждая платформа требует индивидуального подхода.

В завершение обзора настроек сайта в ISPManager, связанных с SSL, хочу обратить ваше внимание на поле «Только SSL» в диалоговом окне, изображённом на скриншоте выше. С помощью него возможно сделать редиректы с HTTP на HTTPS для URL сайта на уровне веб сервера Nginx

Установив галочку в данном поле, в файл конфигурации веб сервера Nginx на хостинге добавится следующий код:

if ($ssl_protocol = "") {

rewrite ^ https://$server_name$request_uri? permanent;

}

Можете взять данный способ организации редиректов с HTTP на HTTPS себе на заметку, особенно, если вы не пользуетесь услугами shared хостингов и панелями управления хостингом, в частности, а редирект настроить нужно.

Преимущество данного способа перенаправления трафика над редиректом в коде сайта заключается в том, что он происходит быстрее. В количественном выражении эти изменения не существенны, но при больших размерах проекта они станут заметны.

Самостоятельное получение бесплатного SSL-сертификата для сайта

Для того, чтобы получить бесплатный SSL-сертификат и перейти на https потребуется посетить сайт https://www.sslforfree.com/, где в первую очередь рекомендуется зарегистрироваться, кликнув на «Login».

Теперь вписываем адрес сайта (Важно! Если выдается сертификат для поддомена, то необходимо ввести его адрес, например, poddomen.site.ru) и нажимаем на «Create Free SSL Certificate»

В появившемся окне «ZeroSSL» выбираем «New Certificate».

Вводим домен, например, «seopulses.ru».

Выбираем 90 дней.

Важно! Бесплатно можно получить только на 90 дней!

Оставляем все без изменений и переходим на следующий шаг через кнопку «Next Step».

Теперь нам предлагается 3 способа подтверждения:

- Через почту;

- DNS;

- Загрузку HTTP файла.

О каждом из этих способов указано ниже.

Подтверждение по почте

В этом случае система предложит написать на одну из почт:

- admin@

- administrator@

- hostmaster@

- postmaster@

- webmaster@

В этом случае будет отправлено письмо с кодом на указанный электронный адрес, через которое можно будет подтвердить информацию.

В этом случае лучше всего:

- Подключиться доменную почту на сервере;

- Подключиться к Яндекс.Коннекту (есть бесплатный тариф);

- Mail.ru для бизнеса (есть бесплатный тариф);

- GSuite (От 5,4$ за пользователя).

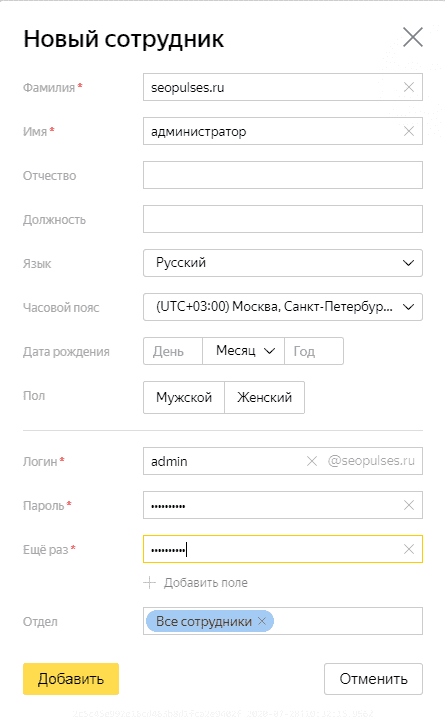

Если указанной почты нет среди аккаунтов, то следует ее создать, например, в интерфейсе Яндекс.Коннекта это выглядит так:

Отправляем письмо для проверки.

В системе видно, что сообщение отправлено.

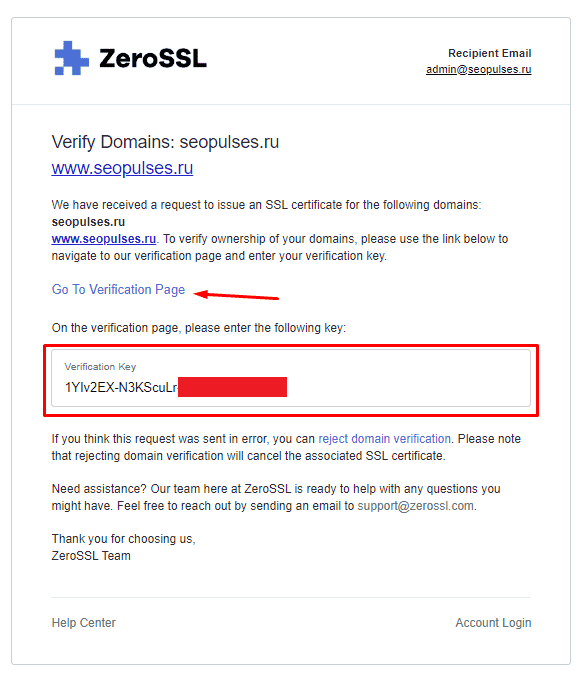

Далее приходит письмо на почту, где нужно скопировать проверочный код и перейти на страницу верификации.

На проверочной странице вводим ключи и нажимаем на «Next».

Закрываем страницу.

В ZeroSSL обновляем статус заявки.

Видим, что все прошло успешно и кликаем на «Install Certificate».

Скачиваем бесплатный SSL-сертификат через кнопку «Download Certificate (.zip).

При необходимости можно сказать в разных форматах, например, для:

- Apache;

- AWS;

- cPanel

- NGINX;

- Ubuntu;

- И многих других.

Далее переходим к установке его на сервер.

Важно! Одни аккаунт может иметь до трех доменов с сертификатами бесплатно

Подтверждение бесплатного SSL-сертификата через DNS

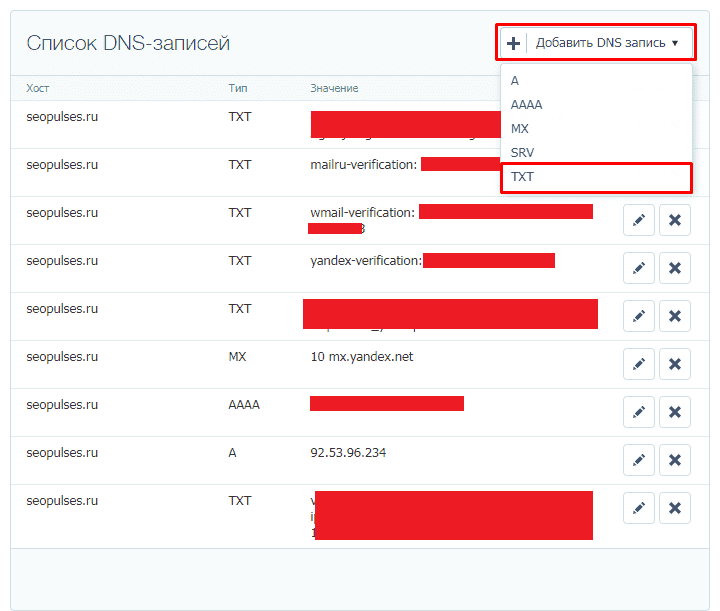

На этапе выбора подтверждения кликаем на «DNS», где получаем нужные данные для ввода.

На следующем шаге видим, что система мониторит записи для подтверждения.

Переходим к хостинг-провайдеру (или другой интерфейс, куда через NS был делегирован домен) и переходим к редактированию DNS.

Добавляем новую TXT-запись.

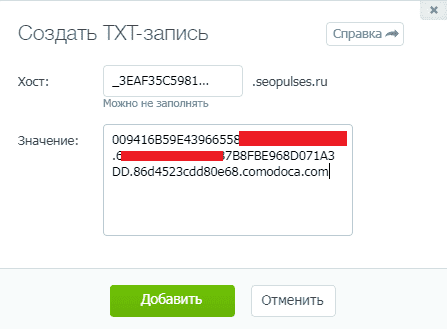

Вводим выданные нам значения.

Важно! Name содержит запись для поддомена (111.site.ru), следует вводить только указанный только до домена код. Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Все готово, можно переходить к его установке.

Подтверждение бесплатного SSL через HTTP-файл

Выбираем пункт для подтверждения «HTTP File Upload» и скачиваем файл.

Система начинаем проверку.

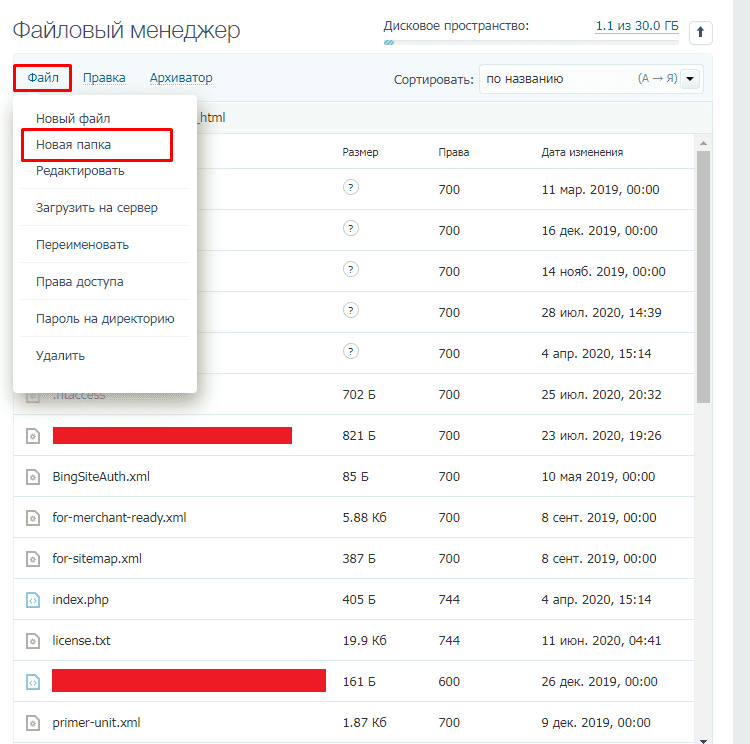

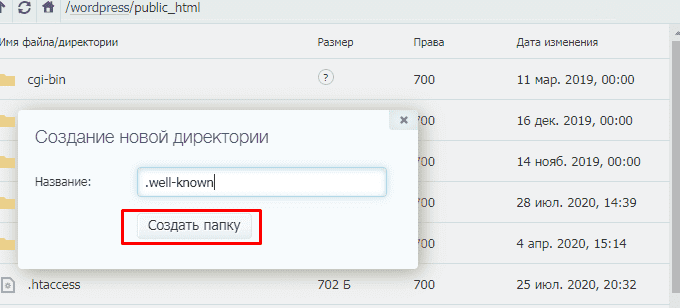

Далее переходим в панель управления сервером или FTP-аккаунт, где в корневой папке сайта (как правило, public_html) создаем папку «.well-known».

В ней аналогично создаем еще одну папку «pki-validation».

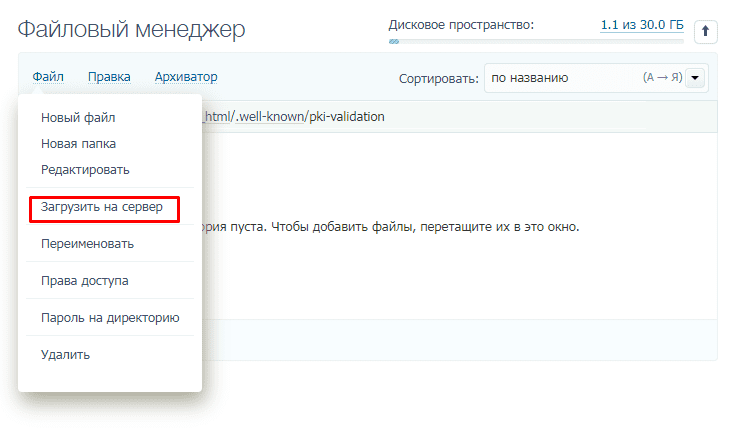

Загружаем файл, скачанный в самом начале инструкции.

Все готово подтверждаем информацию (аналогично почте) и получаем сертификат.

Какие типы сертификатов бывают

Новичкам, которые решили приобрести себе сертификат для своего сайта на первых порах достаточно трудно разобраться в их обозначении и предназначении, а их, этих типов, достаточно много и у каждого не только свое предназначение, но и стоимость существенно отличается.

По типу верификации сертификаты делятся на три типа:

- EV SSL – это сертификаты не только повышенной надежности, но и стоимости и выдается только организациям. Перед выпуском сертификата проверяется право владения доменом, а организация, которая запросила сертификат, подвергается тщательной проверке.

- OV SSL – аналогичен сертификату EV, но с той лишь разницей что доступен как юридическим лицам, так и физическим лицам. Организация или физическое лицо, которые запросили сертификат, подвергается не такой серьезной проверке.

- DV SSL – этот тип сертификата подразумевает только проверку владения доменом и выпускается автоматически. Это самый дешевый сертификат.

Сертификаты делятся по поддержке доменов на три типа:

- 1d – данный тип сертификат выдается только для одного домена и если Вы хотите сертификаты для домена с www и без него, то придется купить два сертификата.

- 1d+www – этот тип сертификата позволяет использовать домен как с www, так и без него. Если хотите использовать адрес www.site.ru, то Вам необходимо приобрести сертификат именно этого типа. Заказывать необходимо на домен с www.

- w.card – самый дорогой тип сертификата поскольку выдается на домен и все поддомены включая www. Такой тип сертификатов нужен разве что крупным проектам.

Конечно же бесплатные сертификаты не имеют подобной типизации поскольку Вам дают возможность выпустить кучу сертификатов на каждый домен, то есть один сертификат на site.ru, второй на www.site.ru, третий на blog.site.ru и т.д.

Но если углубиться в тему сильнее, то типов сертификатов несколько больше:

- Esential SSL – самый простой и дешевый тип сертификатов, которые выдается на 1 домен. Выдается как правило очень быстро и проверяется только владение доменом. Бесплатные сертификаты все без исключения именно этого типа.

- Instant SSL – данный тип сертификатов выдается на 1 домен и доступен как физическим так и юридическим лицам. Проверяется владение доменом и регистрационные данные компании или личности физического лица.

- SGC – тип сертификатов аналогичный Instant SSL, но с поддержкой повышения уровня шифрования. Актуально для тех, кому необходима поддержка старых браузеров с 40 и 56 битовым шифрованием. На вскидку, на ум приходят только банки или большие корпорации с кучей старого железа.

- Wildcard – как и писалось выше, данный тип сертификатов выдается для домена и все его поддомены. Если вдруг решите купить такой сертификат, то есть смысл посчитать количество поддоменов и прикинуть что дешевле, один сертификат на каждый поддомен или w.card-сертификат.

- SAN – полезен тем, кто хочет использовать один сертификат на нескольких разных доменов, которые размещены на одном сервере. Насколько мне известно данный сертификат обычно выдается на 5 доменов и увеличение происходит на 5. То есть если Вам нужен сертификат на 7 разных доменов, то скорее всего придется прикупить сертификат на 10 доменов.

- EV (Extended Validation) – этот тип сертификатов выдается только юридическим лицам, коммерческим, некоммерческим или государственным организациям и подразумевает глубокую проверку организации. На выпуск сертификата уходит от 10 до 14 дней.

- EV Wildcard – аналогично Wildcard но с расширенной проверкой и доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям.

- EV SGC – аналогично SGC но с расширенной проверкой и доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям.

Сертификаты c поддержкой IDN

Не все центры сертификации указывают наличия поддержки IDN-доменов, но и далеко не все имеют эту поддержку и вот список некоторых из центров, которые поддерживают такие домены:

- Thawte SSL123 Certificate

- Thawte SSL Web Server

- Symantec Secure Site

- Thawte SGC SuperCerts

- Thawte SSL Web Server Wildcard

- Thawte SSL Web Server with EV

- Symantec Secure Site Pro

- Symantec Secure Site with EV

- Symantec Secure Site Pro with EV

Где получить бесплатный сертификат?

1. Let’s Encrypt

Это серьезная некомерческая организация, которая предоставляет бесплатные сертификаты. Возможно, вы даже слышали о компаниях, которые спонсируют ее на более $300,000 в год каждая: Facebook, Mozilla, Cisco и Chrome (Google).

На https://clickget.ru, кстати, используется их сертифкат. Можете зайти и посмотреть если хотите.

Единственная проблема, их сайт работает не так, как вы думаете. На нем нельзя получить сертификат. Вот как это сделать если у вас:

1. Виртуальный хостинг

Если у вас виртуальный хостинг, то, возможно, он уже поддерживает выпуск сертификатов через Let’s Encrypt. Лично я знаю что Timeweb, Reg.ru и многие другие это уже поддерживают.

Покажу на примере Таймвеба (которым мы пользуемся), как выглядит выпуск сертификата. Заходите в “Дополнительные услуги”, потом в “SSL сертификаты” и в поле “Сертификат” выбираете SSL Let’s Encrypt:

Все, сертификат будет выпущен в течении пары минут и будет автоматически продлеваться каждые 3 месяца. То есть это сделать проще простого.

Если ваш хостинг не поддерживает Let’s Encrypt, спросите их, возможно, скоро они добавят эту возможность.

2. Свой сервер

Если у вас свой сервер(облачный, VPS, Dedicated и т.п.), то воспользуйтесь сайтом certbot.eff.org. Выбираете там операционную систему и сервер (Apache/Nginx) и получаете пошаговую инструкцию, как все настроить. Правда сможет сделать это только человек, который в этом разбирается.

По идее, можно еще воспользоваться сайтом sslforfree.com, но имейте ввиду, что Let’s Encrypt выпускает сертификаты только на 3 месяца. И каждые 3 месяца нужно его обновлять. Поэтому устанавливать его руками проблематично. Воспользовавшись же способами выше, сертификат будет продляться автоматически, без вашего участия.

2. CloudFlare

Это бесплатный CDN провайдер, используя который, вы получаете кучу полезного, включая бесплатные SSL сертификаты.

Минимальные требования к браузерам и ОС для работы сертификата можно найти внизу этой страницы (Windows Vista+, Firefox 2+, Android 4.0+ и т.п.)

Если вкратце, вам нужно зайти туда, где покупали домены, и перенастроить DNS сервера на CloudFlare, после этого ваш сайт станет доступен через HTTPS. Если вы в этом не разбираетесь, вам стоит попросить сделать это другого человека. Процедура не должна занять более 30 минут и стоить будет недорого.

1. Сначала регистрируетесь здесь

2. Вводите ваши домены через запятую в поле:

Cloudflare автоматически просканирует и добавит DNS записи

3. После этого добавляете те, что не добавились автоматически(обязательно сравните с теми что у вас вбиты, для этого нужно зайти в DNS записи вашего домена), и жмете далее в самом низу.

4. На следующем шаге выбираете бесплатный тариф. После этого вы получите имена 2х серверов. Теперь вам нужно зайти туда, где вы покупали домен и сменить (делегировать) ваши неймсервера (nameserver или DNS сервер) на новые:

Если все DNS записи вы перенесли корректно, то ваши посетители никаких изменений не заменят(то есть сайт будет работать без перебоев).

5. Когда все перенесется, зайдите в настройки вашего домена на вкладку “Crypto” и там где SSL выберите “Flexible”. Все, теперь SSL соединение с вашим сайтом будет работать

Другие варианты:

- Еще бесплатные сертификаты выдает StartCom. Я пользовался им пока, в конце 2016 Mozilla, Apple и Google решили перестать доверять этим сертификатам в новых версиях браузеров. И, пока что, StartCom это не исправил.

На будущее:

- Перед тем как ставить переадресацию с HTTP на HTTPS проверьте все ли работает (переадресацию обычно можно настроить в панеле хостинга)

- Нужно заменить все пути к картинкам и т.п. в коде сайта с http:// на // иначе соединение не будет считаться защищенным. Для WordPress можно воспользоваться плагином типа этого.

- При переадресации с HTTP на HTTPS, используя CloudFlare, будьте аккуратны, плагин переадресации должен их поддерживать, иначе будет бесконечная переадресация. Для Вордпресса есть вот этот плагин. Дело в том, что запрос на ваш сайт идет через HTTP в любом случае, нужно читать данные, посылаемые CloudFlare, чтобы понять, открыт ли ваш сайт через HTTP или HTTPS у посетителя.

Вот и все. Даже если вы уже купили сертификат, надеюсь вы перейдете на бесплатный в следующем году

P.S. Если же ваш хостинг не поддерживает это, или, по каким-то причинам, вы хотите сертификат от известной компании, попробуйте этот сайт (там самые дешевые).