Зачем нужен SSL сертификат для сайта

Содержание:

- Зачем вообще нужен SSL-сертификат

- Что такое SSL сертификат самыми простыми словами

- Технология SSL/TLS и ее роль в безопасности сайта

- Разница между HTTP и HTTPS

- Что даёт SSL-сертификат для сайта?

- Зачем нужен ssl сертификат

- Подтверждение прав владения доменом

- Let’s Encrypt

- Как SSL – сертификат купить у партнера центра сертификации

- Express.js

- Доверие к сертификатам

- Чем опасны сертификаты?

- Виды SSL-сертификатов

- Влияние SSL-сертификата на SEO продвижение

- Минутка технического объяснения про SSL и HTTPS

- Где покупать SSL-сертификат для сайта

- А как быть с обычными сайтами без сертификатов?

- Брандмауэр или антивирус, блокирующие сайт

- Установка SSL-сертификата

Зачем вообще нужен SSL-сертификат

SSL-сертификат — это цифровая подпись сайта. Она обеспечивает безопасное шифрованное соединение пользователя с вашей платформой. Без такого сертификата все данные, которые вводят на сайте посетители, могут быть похищены: электронные адреса, пароли и данные банковских карт.

Мы уже писали о том, что такое SSL, как он связан с безопасностью и почему вам лучше перевести сайт на защищенный протокол HTTPS. Там же вы найдёте инструкцию по переходу на HTTPS.

Сегодня поговорим о том, как выбрать SSL-сертификат для сайта.

Существует три способа получить сертификат:

- Сделать самостоятельно. Такой вариант можно использовать для экспериментов на внутренних ресурсах компании, но лучше отказаться от него совсем, ниже мы подробно рассмотрим, почему.

- Установка такого сертификата позволит сэкономить, но, как правило, у него будет низкий уровень безопасности, что подвергает риску работу вашего сайта.

- Купить. Вариант с гарантиями и всесторонней поддержкой. Подойдёт для любого сайта и бизнеса.

Рассмотрим плюсы и минусы каждого из видов сертификатов и сделаем выводы.

Что такое SSL сертификат самыми простыми словами

Вспомните, как часто происходит дело в шпионских детективах. Нам нужно отправить послание сообщнику в другую страну, и нам очень не хочется, чтобы враги перехватили наше послание и прочитали его.

Поэтому мы с сообщником условились о специальном шифре. У меня есть книга (допустим «Пикник на обочине» Стругацких), и у него есть такая же книга. Я пишу письмо сначала простыми человеческими словами, а потом каждое слово заменяю на цифру. Например, цифра «137» будет обозначать, что данное слово находится на первой странице книги, на третьей строчке, седьмое слово по счету.

Мой сообщник получает письмо с цифрами «137-536-9978», берет свой томик Стругацких, и в обратной последовательности расшифровывает мое послание. Понятно, что даже если письмо будет перехвачено по дороге – никто не поймет, что там написано, потому что только мы с сообщником знаем, какую именно книгу мы используем для шифрования.

Вот и SSL протокол работает схожим образом. Только вы с сообщником каждого нового письма используете новую книгу. Кроме того, ваши книги – уникальны. То есть, нигде в мире больше нет ни одного экземпляра этой книги – только у вас и у сообщника.

Ну и, плюс ко всему, письмо вы отправляете не «Почтой России», а привязываете его к лапе самого быстрого ястреба, который летит от вас прямо по нужному адресу, и скорее погибнет, чем даст кому-то забрать у него ваше письмо.

Вы – это ваш сайт. Ваш сообщник – это ваш хостер-провайдер. Сообщение, которое вы передаете – это любая информация, которую пользователи вводят у вас на сайте – номера банковских карточек, пароли, емейлы и прочее. Быстрый ястреб-камикадзе – это прямой цифровой туннель для сообщения между вашим сайтом и сервером.

Такая работа через «уникальные книги» называется «SSL протоколом». А чтобы иметь возможность работать через этот протокол – вам надо сначала получить SSL сертификат. Это своеобразное удостоверение личности вашего сайта в интернете.

Можно ли взломать SSL протокол?

Теоретически, взломать можно даже эту сложную систему шифрования. То и дело на разных конференциях зачитываются доклады о том, как можно перехватывать сообщения по SSL, и как можно их расшифровывать.

Но на практике все эти способы либо очень сложные, либо очень долгие. То есть на расшифровку одной «буквы» послания может уйти до 2-3 часов времени. Естественно, такая «расшифровка» не сможет применяться для реального воровства ваших данных. И до сих пор SSL протокол считается «невзламываемым».

Но вот другой вопрос. Означает ли это, что ваш сайт и ваши данные в безопасности? Как ни удивительно, но вовсе не означает.

В чем главная опасность SSL сертификата?

То, что вы используете уникальные книги для шифрования, не значит, что злоумышленник не может притаиться где-нибудь на втором этаже вашего дома. В бинокль он увидит все, что вы пишите на листочке бумаги, и ему не придется даже ничего расшифровывать – он считает сообщение еще до того, как оно будет хитро зашифровано.

Кроме того, получить SSL сертификат сегодня очень просто. Самый распространенный вариант – это сертификат для подтверждения домена (так называемые DV – Domain Validation). То есть для его получения достаточно подтвердить, что у вас есть доступ к емейлу, на который зарегистрирован домен, вот и все. Никто не проверяет, что это за сайт, какой деятельностью он занимается, нет ли на нем вирусов.

Соответственно, любой хакер может сделать сайт, купить для него SSL (или даже взять бесплатный, их сейчас хватает) – и собирать ваши данные себе в копилку. Да, на его сервер они попадут в безопасности. Но куда они отправятся оттуда? Вопрос открытый.

И главной опасностью всей этой истории с SSL я считаю то, что у рядовых пользователей возникает ложное ощущение безопасности (либо наоборот – опасности), когда они видят, что сайт на https-протоколе (либо наоборот – на обычном «http»).

А масла в огонь подливает мой любимый Гугл.

Мол, и сайты-то без «https» мы будем помечать как «небезопасные» (читай – «мошеннические» с точки зрения пользователей), и как сигнал для SEO-ранжирования это включим. И все вебмастера в срочном порядке бросились переходить на SSL. Вот тут-то и открылась вся страшная правда.

Далеко не для всех сайтов SSL одинаково полезен. А во многих случаях даже вреден.

Технология SSL/TLS и ее роль в безопасности сайта

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) — стандартизированная технология шифрования, которая защищает передаваемые сайтом и сайту данные. Она напрямую связана с HTTPS (Hypertext Transfer Protocol Secure): если сайт использует HTTPS-подключение, это значит, что данные передаются по протоколу SSL или TLS.

SSL была представлена в 1995 году и обновлена до TLS в 1999-м — технология видоизменялась, реагируя на новые уязвимости. Протоколы постоянно обновляются и большинство их предыдущих версий считаются устаревшими

Важно следить за обновлениями и использовать самую актуальную версию SSL/TLS

Разница между HTTP и HTTPS

Буквы HTTP, которые можно видеть в начале адресной строки, обозначают то, что обмен данными между клиентами и сервером осуществляется по прикладному протоколу hypertext transfer protocol. Это стандартный вариант, применяемый в сети Интернет. Сама аббревиатура располагается перед доменным именем, никак не выделяется на фоне других букв адресной строки. Прописана тем же шрифтом. Бывают ситуации, когда незащищенный протокол и вовсе не отображается.

Если вместо HTTP присутствует надпись HTTPS, это значит, что данные передаются по тому же протоколу, но буква «S» свидетельствует о наличии криптографической защиты. То есть, в рассматриваемой ситуации удается понять, что вся информация зашифрована по протоколам SSL и TLS. Расшифровать ее без специального ключа не удается.

Есть и технические отличия между HTTP и HTTPS. В первом случае обычно используют порт соединения 80, во втором — 443. Если понадобится, системный администратор может указать и другой порт, но в любом случае цифры для разных протоколов будут отличаться.

В качестве вывода отметим, что на сайтах, применяющих HTTPS, защита личной информации пользователей гарантирована. Она обеспечивается протоколом TLS, который предусматривает три уровня предотвращения несанкционированного использования сведений:

- шифрование данных. Это позволяет исключить вероятность их перехвата во время передачи;

- сохранность сведений. Любое их изменение обязательно фиксируется независимо от того, было оно выполнено намеренно или случайно;

- аутентификация. Гарантирует то, что пользователь попадет именно на тот ресурс, который ему нужен.

Теперь вопросов относительно разницы между протоколами возникать не должно.

Что даёт SSL-сертификат для сайта?

Может показаться, что защита данных необходима только крупным банкам и организациям, которые хранят втайне государственные секреты и внеземные технологии. Это не так. Получить SSL-сертификат выгодно для любого сайта, что он даёт:

Доверие пользователей. Протокол HTTPS давно ассоциируется с повышенной защитой данных. К вам будут охотнее заходить, у вас будут покупать товары и оплачивать услуги, будут пользоваться вашим сервисом, хранить данные и контент

На SSL обращают внимание продвинутые пользователи — наиболее активные покупатели и посетители

Возможности SEO-продвижения. Ещё в 2014 году Google заявил, что сайты с защищённым соединением будут выше подниматься в поисковой выдаче. И разные исследования подтверждают, что это так. Например, в 2016 основатель популярного сайта о SEO-продвижении Backlinko проанализировал 1 миллион результатов поиска Google. И пришёл к выводу, что на первых трёх страницах больше всего доменов с SSL-сертификатами: 25-28%. Вот так. В Яндексе с 2019-ого SSL тоже влияет на ранжирование сайта.

SSL-сертификат и протокол HTTPS становятся стандартом.

Зачем нужен ssl сертификат

В интернете небезопасно. Это все знают.

Сайты часто взламывают и для защиты стоит использовать советы из этой статьи. Но даже все эти методы не могут гарантировать вашу безопасность, пока что вы не защитите свой сайт и не установите ssl сертификат.

SSL-сертификат – это эффективный способ защитить соединение между браузером и сервером сайта, чтобы мошенники не украли пароли от сайта или платежную информацию покупателей. Данные передаются по защищенному соединению между браузером и сервером в зашифрованном виде.

В них содержится следующая информация:

- доменное имя сайта;

- информация про владельца сертификата (юр. лицо);

- местоположение владельца (страна и город проживания);

- на какой срок выдается сертефикат;

- реквизиты организации, выдавшей SSL-сертефикат.

Выпускаются они специальными организациями – удостоверяющими центрами. Выделяют основные группы сертификатов:

- с проверкой домена (DV) – нужно только подтвердить подлинность домена. Встречаются чаще всего и выдаются порой за 10 минут. Все что нужно – подтвердить владение сайта через почту, DNS записи или загрузить в корень сайта txt файл.

- с проверкой организации (OV) – указывается информация и про домен, и про компанию.

- с расширенной проверкой (EV) – с ним адресная строка подсвечивается зеленым цветом. Выдается обычно банкам и крупным сайтам.

![]()

Нужен ли вам SSL-сертификат?

Изначально такие сертификаты активно получали все сайты, которые так или иначе принимали платежи через интернет:

- Банковские сайты;

- Интрнет-магазины;

- Платные сервисы;

- Налоговые службы;

- Почтовые сервера и т.п.

Но в последнее время популярность сертификатов возросла и теперь их устанавливают даже обычные сайты:

- Google повышает в позициях сайты, у которых установлен SSL-сертификат.

- Без этого сертификата соединение с сервером ничем не защищено, и злоумышленники могут перехватить пароли и взломать сайт.

- Если на сайте содержится конфиденциальная или личная информация, ее могут выкрасть.

- Mozilla Firefox активно предлагает блокировать все сайты без SSL-сертификата и просто не отображать их.

- Кроме того такая защита вызывает доверие у посетителей, особенно если вы что-то продаете или требуете обязательную регистрацию.

Как видите, существует много причин установить SSL-сертификат на сайт. В недалеком будущем есть вероятность, что сайты без него полностью выпадут из поиска и потеряют бОльшую часть посетителей. Скорее всего заняться этим придется рано или поздно, но лучше сразу сделать это, чтобы не волноваться в дальнейшем.

Подтверждение прав владения доменом

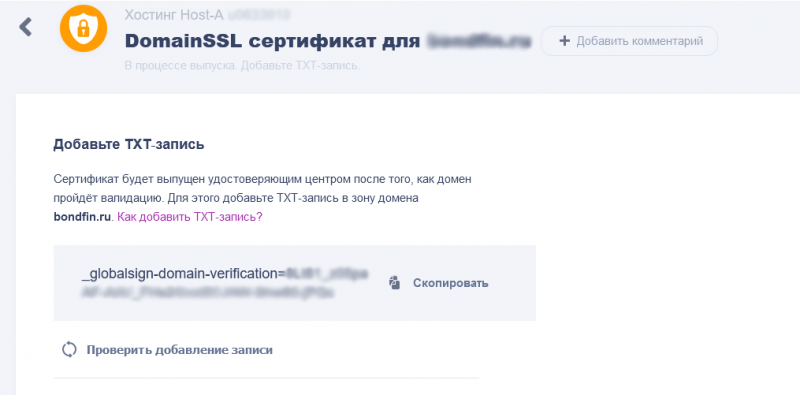

Необходимо пройти процесс валидации домена для выпуска сертификата. С помощью этой процедуры подтверждается право на владение доменом.

Возможны последующие проверки:

- проверка организации;

- расширенная проверка.

Мы рассмотрим только процесс доменной валидации. О таких вещах, как обратный звонок и разговор с сотрудником сертификационного центра, проверка организации через государственный реестр организаций, нет смысла говорить в рамках этой статьи, они не содержат технической части.

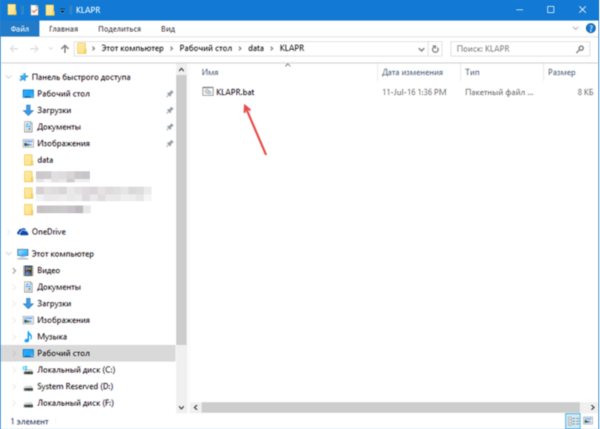

Txt запись в DNS

Вам будет предложено добавить запись типа TXT в DNS записи домена

Рассмотрим, как это делается в isp manager

- Во вкладке домены нужно выбрать доменные имена

- Просмотреть NS записи домена

- Создать новую ресурсную запись

- Выбрать тип txt и в поле «Значение» вставить текст записи

TXT запись может появиться не сразу, обычно это происходит в течение часа.

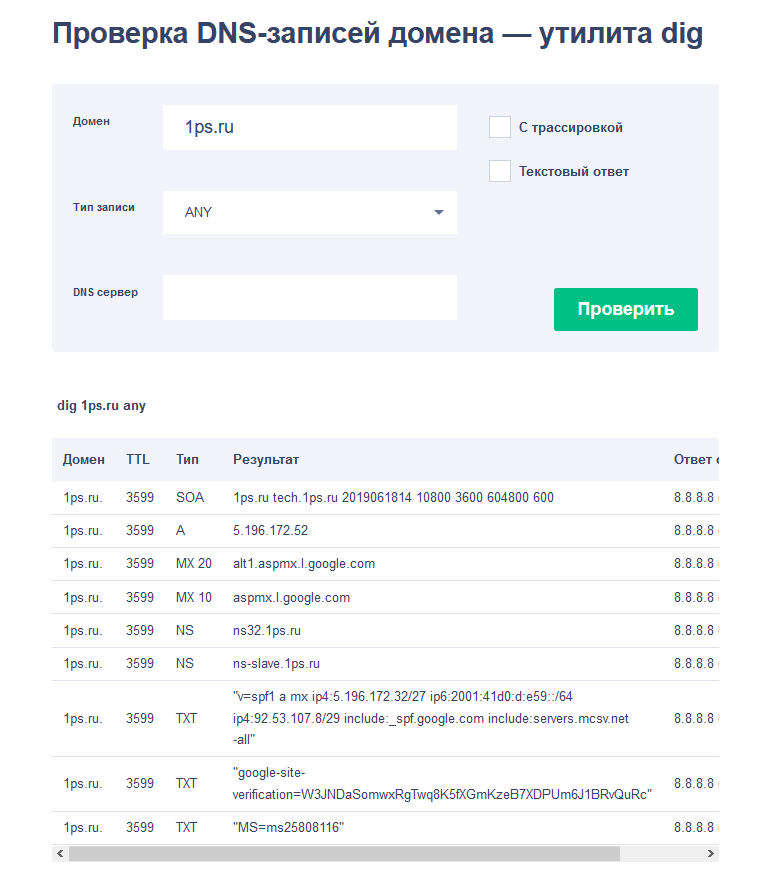

Проверить DNS записи домена можно с помощью утилиты dig. Сервисов существует много, возьмем, например, этот.

В поле домен нужно вписать название вашего домена. Можно выбрать конкретный тип записи, но в примере для наглядности выбрали показ всех записей. В таблице будет выведен список всех ресурсных записей, если в списке появилась запись, которую вы добавили, все было сделано верно. Если нет, вернитесь на шаг назад и перепроверьте записи.

После добавления записи не забудьте вернуться в административную панель хостинга и нажать кнопку «Проверить добавление записи».

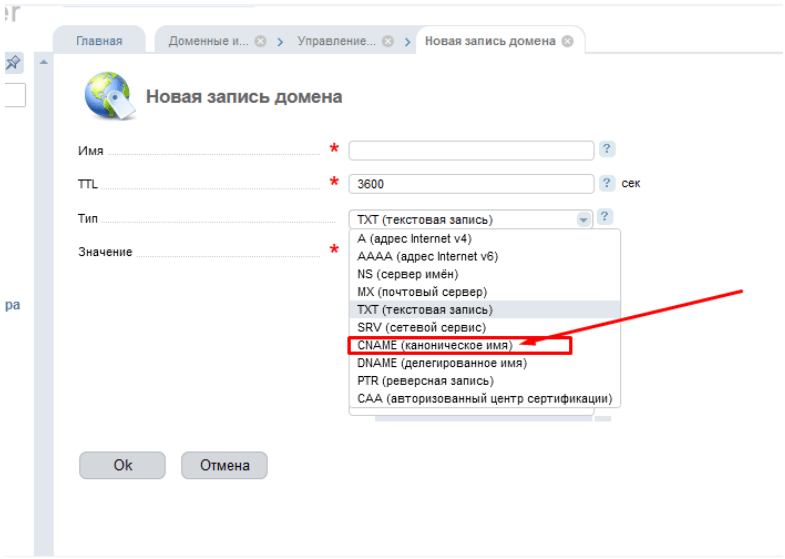

Cname запись в DNS

Нужно будет сделать то же самое, что и в предыдущем пункте, только выбрав тип записи CNAME.

Запись имеет вид:

_hash.yourdomain.com CNAME hash.comodoca.com.

Yourdomain.com – имя вашего домена

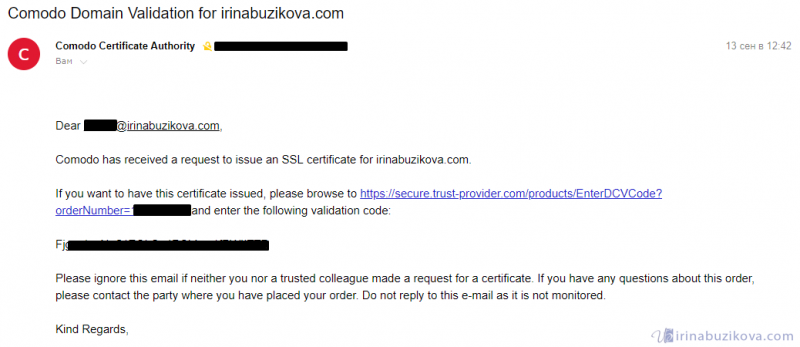

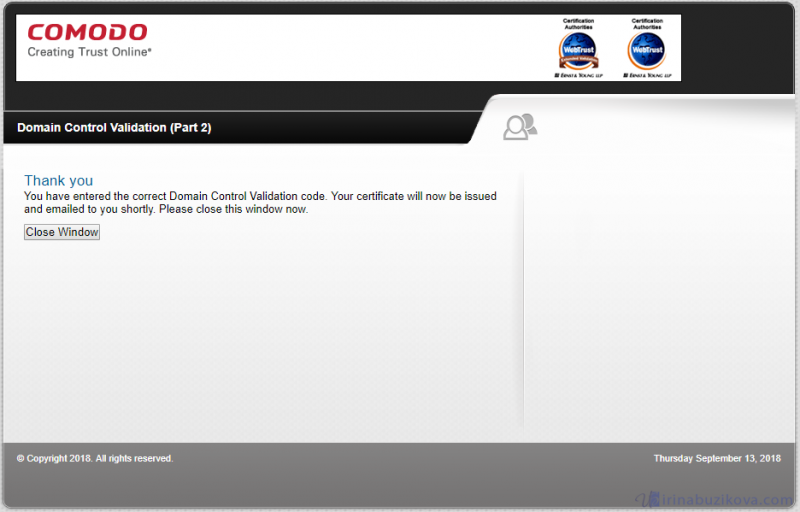

Подтверждение с помощью доменной почты

После перехода по ссылке вы попадете на страницу центра сертификации, где нужно будет ввести код из письма и нажать кнопку продолжить.

Файл на сервере

Вам предоставят файл, который нужно будет разместить на сервере. В зависимости от центра, выдающего сертификат, расположить файл нужно будет в корневой папке сервера или же создать дополнительную папку и закачать файл в нее.

Let’s Encrypt

Let’s Encrypt предоставляется только на тарифных планах виртуального хостинга (Year+, Optimo+, Century+, Millennium+, 1Сайт, Eterno, Premium).

Необходимые условия для установки Let’s Encrypt

Для успешной установки Let’s Encrypt должны быть соблюдены несколько условий:

Также ошибка установки сертификата может возникнуть, если недоступен так называемый «проверочный путь». При выпуске сертификата создается проверочный файл, который размещается по пути:

/директория_сайта/public_html/.well-known/acme-challenge/

Однако настройки отдельных web-приложений могут запрещать размещение файлов по такому пути. В этом случае в панели управления в статусе сертификата будет выведено сообщение «Ошибка». Для устранения проблемы необходимо обратиться в службу поддержки.

Как SSL – сертификат купить у партнера центра сертификации

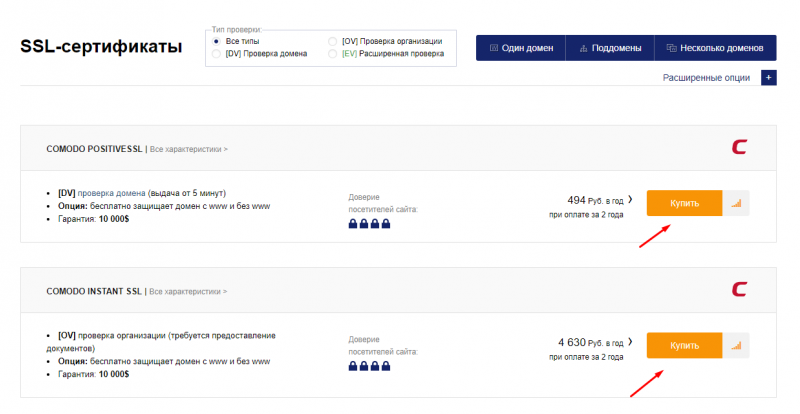

Заходим на главную страницу сайта firstssl.ru и выбираем подходящий SSL-сертификат.

После выбора необходимого сертификата, выберите срок действия SSL – сертификата (сейчас доступно 1-2 года), далее нажимаем кнопку Купить.

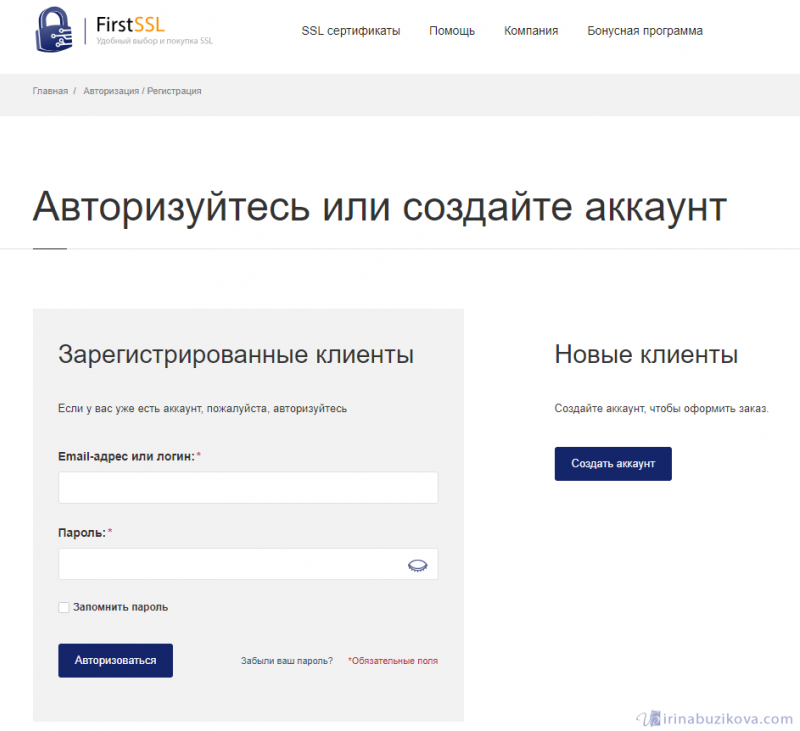

Регистрируемся, и попадаем в личный кабинет FirstSSL.

Личный кабинет находится по адресу my.firstssl.ru, сейчас компания работает на новым интерфейсом, я использовала пока старую версию личного кабинета.

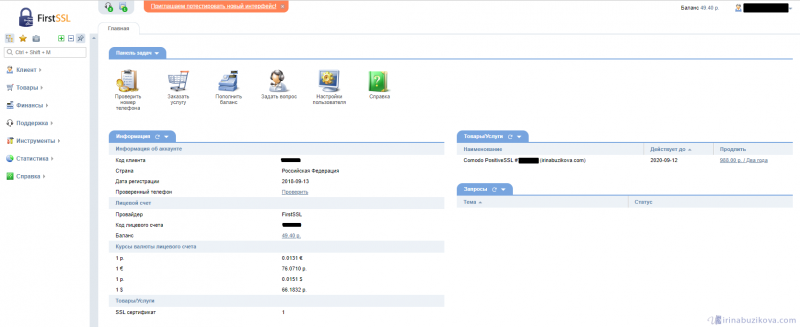

Старая версия личного кабинета FirstSSL

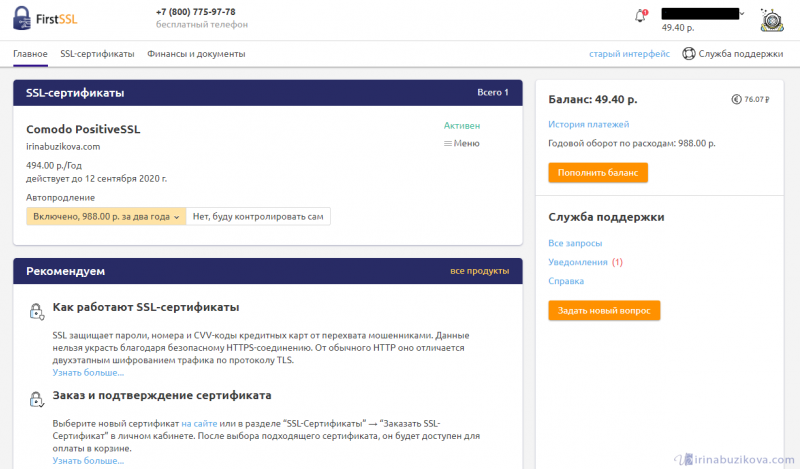

Старая версия личного кабинета FirstSSL Новая версия личного кабинета FirstSSL

Новая версия личного кабинета FirstSSL

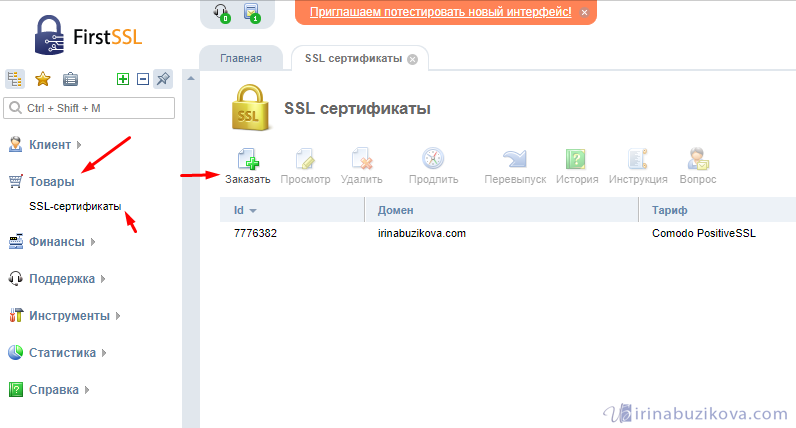

В меню сбоку – выбираем Товары -> SSL – сертификат -> Заказать.

Теперь шаг за шагом, начинаем покупать сертификат.

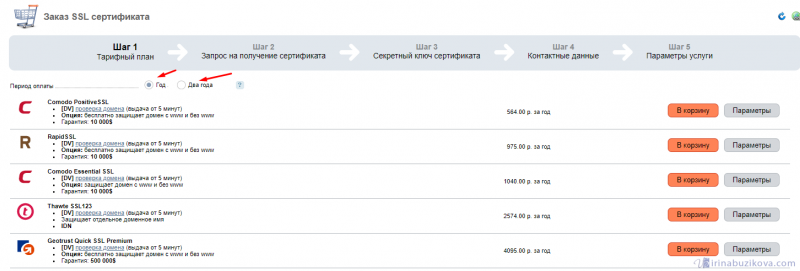

Шаг 1. Выбираем подходящий тип сертификата на один или два года (необходимо если не выбрали на главной странице), далее нажимаем кнопку Параметры.

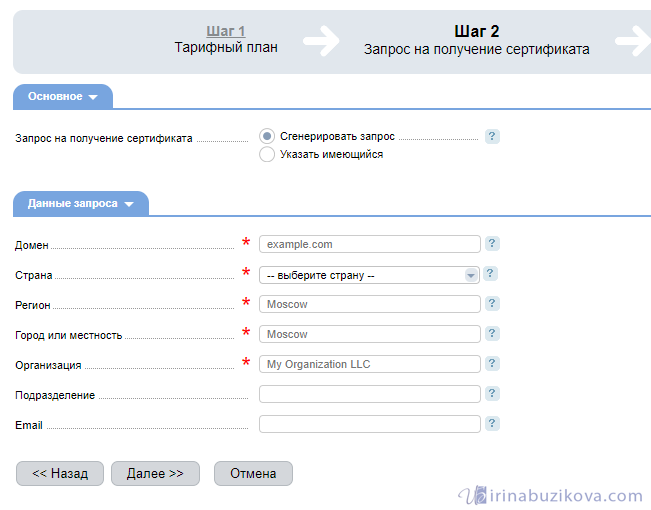

Шаг 2. Запрос на получение сертификата -> сгенерировать запрос, ниже заполняем данные запроса. В поле организация, если у вас нет ИП, то можно указать ФИО владельца сайта.

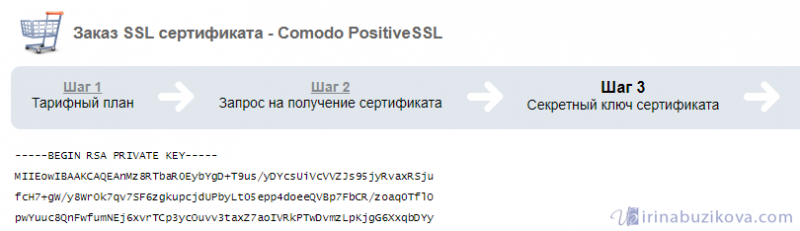

Шаг 3. Секретный ключ сертификата. На этот этапе получаете тот самый секретный ключ, который будет использовать хостинг-провайдер, для расшифровки данных.

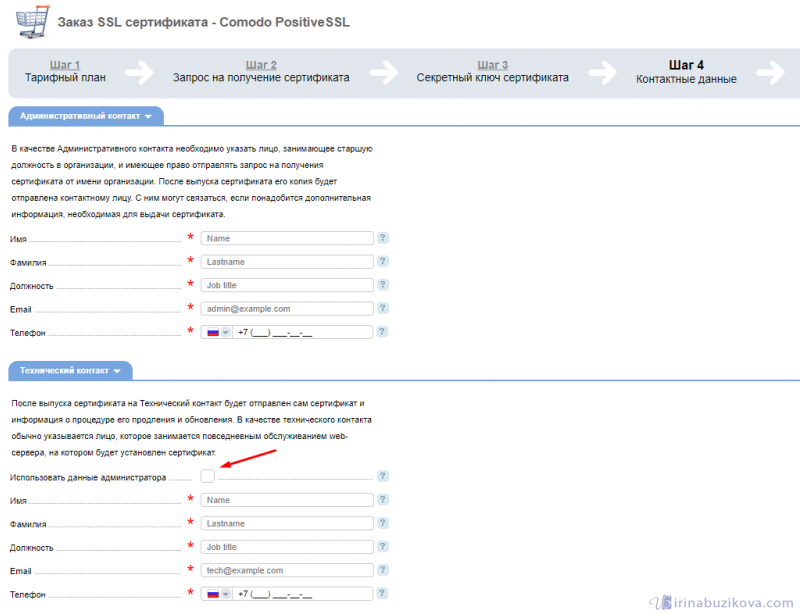

Шаг 4. Контактные данные. Указываем контакт администрации сайта и контакт технического специалиста, если у вас на сайте это один человек, отметьте галочку использовать данные администратора.

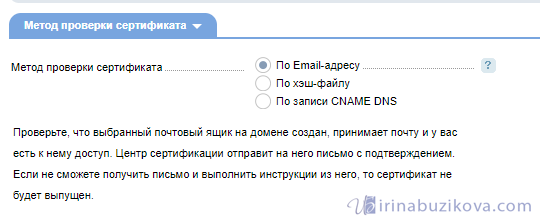

Шаг 5. Подтверждение сертификата. Подтвердить необходимо владение доменом, для подтверждения доступны три варианта:

- по E-mail-адресу : причем обязательно должен быть адрес связанный с доменом. Для это ранее необходимо настроить почту для домена. Создан должен быть хотя бы один адрес из пяти на выбор.

- По хэш-файлу: будет создан специальный файл, который нужно поместить в корень сайта, это файл должен быть доступен по адресу http(s)://вашдомен.рф/.well-known/pki-validation/MD5-хеш.txt

- По записи CNAME DNS: такой способ подойдет тем, кто не может воспользоваться двумя предыдущими способами, здесь необходимо добавить запись в DNS CNAME.

После успешного подтверждения, увидите следующие окно.

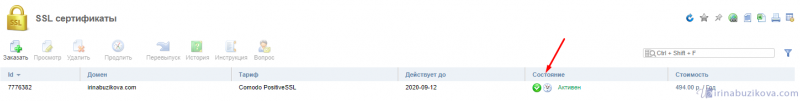

Шаг 6. Оплачиваете SSL-сертификат, если не сделали это раньше. После оплаты нужно еще немного подождать, так как идет процесс выпуска сертификата.

После успешного выпуска сертификата придет сообщение на почтовый адрес или будет видно в строке состояние в личном кабинете.

Далее щелкаем по активному сертификату и в самом низу страницу находим нужные нам файлы сертификации:

- Секретный ключ – файл с расширением *.key

- Сертификат – файл с расширением *.zip, внутри архива файл сертификата безопасности с расширением *.crt и цепочка SSL – сертификатов, файл с расширением *.ca-bundle

- Запрос на сертификат – файл с расширением *.csr

Скачиваем все три файла на свой компьютер и приступаем к следующему шагу установки SSL – сертификата на хостинг.

Express.js

const https = require("https");const fs = require("fs");const express = require("express");// прочитайте ключиconst key = fs.readFileSync("localhost.key");const cert = fs.readFileSync("localhost.crt");// создайте экспресс-приложениеconst app = express();// создайте HTTPS-серверconst server = https.createServer({ key, cert }, app);// добавьте тестовый роутapp.get("/", (req, res) => { res.send("this is an secure server");});// запустите сервер на порту 8000server.listen(8000, () => { console.log("listening on 8000");});

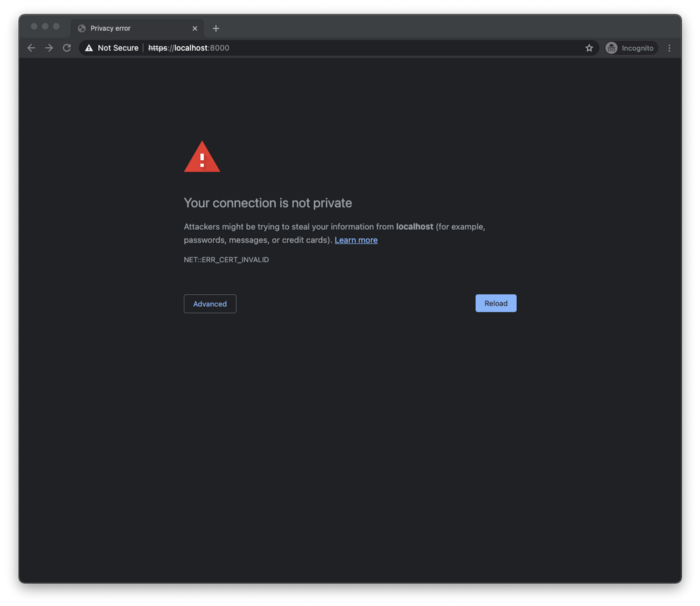

Как только вы настроите обслуживающий ваше приложение инструмент на работу с вашим сертификатом, ваше приложение будет доступно по URL’у с HTTPS.

Следуя приведенному выше примеру с Express, вы можете открыть вкладку браузера по адресу https://localhost:8000 и увидеть ваш контент:

Погодите секунду! Где же сообщение «это защищенный сервер»?

Вы рассчитывали увидеть кое-что другое, но именно этого и следовало ожидать — потому что источник сертификата еще не входит в число доверенных.

Доверие к сертификатам

Чтобы получить обозначение безопасного доступа, ваш новый источник сертификата должен считаться доверенным на вашей машине. Процесс присваивания этого статуса различается в зависимости от операционной системы и удовлетворит большинство браузеров. Если вы используете Firefox, процесс имеет некоторые отличия.

Чем опасны сертификаты?

Пользователи, которые только начинают разбираться в SSL, наверняка захотят узнать, может ли установка сертификата как-то негативно отразиться на самом сайте.

Обычно нет. SSL-сертификат – это всегда большой плюс, можно даже сказать, необходимость. Однако есть один нюанс, с которым вы можете столкнуться после его установки – проблема смешанного содержимого («mixed content»).

Такая ситуация возникает в тех случаях, когда страница передается по протоколу HTTPS, но часть содержимого отправляется все еще по HTTP (например, изображения). В этом случае соединение будет считаться не полностью, а лишь частично зашифрованным, ведь все, что передается по HTTP, можно перехватить.

Если вы столкнулись с такой проблемой и не обладаете какими-либо знаниями в редактировании кода, то наилучшим решением будет обратиться к специалисту. Он проанализирует сайт и поможет вам. Часто проблема заключается в том, что на ресурсе остались ссылки, ведущие на небезопасный протокол («http://») – тогда необходимо либо изменить эти ссылки на относительные, либо на «https://».

Виды SSL-сертификатов

Существует несколько типов SSL-сертификатов по источнику подписи и типу проверки данных.

По источник подписи существуют следующие сертификаты:

- Самоподписанные. Сертификат подписывается самим сертификатом. Его может получить любой пользователь самостоятельно. По сути, это бесполезный сертификат. Большинство браузеров при посещении сайта выдаст предупреждение, что соединение не защищено.

- Подписанные недоверенным центром сертификации. Это означает, что сам SSL-сертификат проверен, однако независимая сторона, проверяющая принадлежность домена физ. или юр. лицу, подлинность сайта, не имеет на это право.

- Подписанные доверенным центром сертификации. Сертификат корректно отображается во всех браузерах. Данные сертификата проверены и подтверждены в сертифицирующем центре.

Подписанные доверенным центром сертификаты, в свою очередь, тоже подразделяются по типу проверки данных:

- Esential SSL — один из самых дешевых и популярных SSL-сертификатов. Доступен как для физ., так и для юридических лиц. Выдается на один домен. Осуществляется проверка владения домена через Email, DNS-запись или хэш-файл на сервере. Реквизиты компании и личные данные владельца не проверяются.

- Instant SSL — сертификат доступен для юр. и физ. лиц. Выдается на один домен (без поддоменов). Осуществляется проверка владения доменом, личные данным физического лица, либо регистрационные данные юридического лица.

- SGC SSL-сертификат — аналогичен Instant SSL, осуществляет поддержку 40-битных расширений. Это позволяет корректно отображать сайт в старых операционных системах и браузерах. Выдается на один домен без поддоменов.

- Wildcard SSL — работает как обычный сертификат, однако, подразумевает безлимитную лицензию на домен и все его поддомены на одном или нескольких серверах. В среднем стоит от 300$.

- EV (Extended Validation) сертификат — SSL-сертификат расширенной проверки, доступ к которому имеют только юр.лица. Осуществляется проверка владение доменом, регистрационные данные компании, нотариально заверенные документы и т.д. Позволяет получить мгновенное подтверждение аутентичности зеленой адресной строкой браузера. В среднем стоит от 350$.

- EV Multidoain. — аналогично EV, только подразумевает поддержку до 100 доменов. В среднем стоит от 800$.

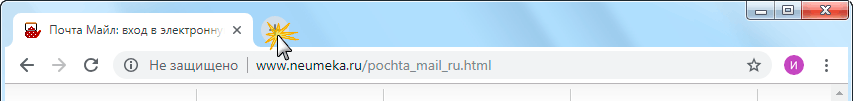

Влияние SSL-сертификата на SEO продвижение

Как мы выяснили, на данный момент сайты с HTTPS протоколом официально не имеют преимущества в ранжировании в поисковых системах, но могут выигрывать за счет улучшения поведения пользователей на страницах ресурса. Это также относится и к поведению пользователей на сайте в конкретном браузере. Например, Google Chrome, уже начал помечать сайты с HTTP протоколом, как незащищенные:

Это в свою очередь также может негативно сказываться на поведенческих факторах пользователей, что в свою очередь приводит к понижению ранжирования сайта в поисковиках.

Какие проблемы и негативные моменты по SEO могут возникнуть при установке SSL-сертификата? Самая основная проблема — это необходимость изменения главного зеркала сайта. Переезд сайта с HTTP протокола на HTTPS предполагает удаление всех старых страниц с поисковой выдачи, и добавление этих же страниц с новым протоколом. В этом случае поисковые системы не гарантируют не только сохранение текущих показателей посещаемости и позиций сайта, но и страниц в выдаче в целом.

Что говорит практика? Мы располагаем 2 примерами переезда сайтов на HTTPS протокол. Давайте рассмотрим их.

Переезд информационного сайта на HTTPS

По графику посещаемости из Яндекс.Метрики видна просадка трафика во время смены главного зеркала сайта и переобхода новых страниц роботами поисковых систем. Однако в дальнейшем показатели посещаемости не только восстановились, но и продолжили свой рост. Конечно, рост траффика обусловлен не переездом сайта на HTTPS протокол, а работой над контентом. Переезд на HTTPS был запланирован в одно время с переездом сайта на новый сервер, чтобы нивелировать возможные последствия от перебоев в работе сайта. График показывает подтверждает лишь тот факт, что потеря позиций и снижение трафика имеет лишь временный эффект.

На графике представлена посещаемость одного из топовых сайтов в нише пляжной одежды и купальников. Красными линиями выделен промежуток переезда сайта на HTTPS протокол

Обратите внимание, что переезд осуществляется в декабре, когда спрос на купальники и пляжную одежду был не такой высокий. Снижение трафика на фоне естественного снижения спроса в нише оказалось незначительным

После индексации новых страниц траффик и позиции ресурса быстро восстановились. Стоит отметить, что это возрастной и авторитетный ресурс. Отчасти поэтому переиндексация страниц прошла столь безболезненно.

Конечно, существуют и обратные примеры, когда переезд на HTTPS протокол прошел более болезненно для web-ресурсов, и 2 примера мало о чем свидетельствуют. Мы лишь хотим отметить, что при правильном переезде сайта с технической точки зрения, острые углы можно максимально сгладить.

Минутка технического объяснения про SSL и HTTPS

Стандартный протокол передачи данных в вебе, который используется с 1992 года, — HTTP. Этот протокол задаёт правила, по которым пользователи запрашивают сайты, а серверы — отдают эти сайты. Протокола — это просто договорённости: «Заголовок страницы передавай так-то, текст — так, пароль проси так». Протокол может быть любым внутри, главное — чтобы все договорились использовать именно его.

Минус протокола HTTP в том, что он передаёт данные в открытом виде. Если на сайте с HTTP ввести данные карточки, то они полетят по каналам связи незашифрованными. Злоумышленник может их перехватить и прочитать — достаточно, например, просто «прослушивать» весь трафик в беспроводной сети.

HTTP — это быстрый, но небезопасный протокол. Его сложно в этом винить: когда его создавали, никто не думал, что на сайтах будут вводить данные кредитных карт. Думали, будут обмениваться результатами научных исследований.

Чтобы решить проблему незашифрованных данных, в 2000 году придумали HTTPS — HyperText Transfer Protocol Secure, безопасный протокол передачи гипертекста. Внутри себя он работает как обычный HTTP, но снаружи шифрует весь свой трафик. Даже если кто-то вклинится посередине, он увидит только шифр, который не получится разобрать.

За шифрование страниц в HTTPS отвечает протокол SSL — Secure Sockets Layer, уровень защищённых сокетов. Сокеты — это такие виртуальные соединения между компьютерами. Защищённый сокет означает, что данные, которые идут внутри от одного компьютера к другому, — в безопасности. Если браузер открывает страницу по такому протоколу, то он перед отправкой на сервер шифрует всё, что вы делаете или вводите на сайте. Самое то, если нужно отправить данные платёжной карты или логин с паролем от сервиса.

На самом деле примерно с 2014 года вместо протокола SSL используют TLS, который задумывался как обновление SSL 3.0. Дело в том, что в 2014 году обнаружили уязвимость в SSL-протоколе, которая позволяет расшифровывать все данные. В TLS конкретно этой уязвимости нет (но наверняка есть другие), поэтому все плавно перешли на него, но по старой памяти и привычке называют всё SSL-соединением и SSL-сертификатами.

Где покупать SSL-сертификат для сайта

Криптографический протокол приобретается непосредственно в удостоверяющих центрах, а также у дилеров.

Первые являются специализированными компаниями (Thawte, GeoTrust, DigiCert), чьи сертификаты максимально надёжные, узнаваемые и известные. Они способны наилучшим образом обеспечивать безопасную передачу информации. Это улучшает доверие и авторитет web-сайта. Платные сертификаты SSL способствуют повышению позиций в выдаче лучших поисковых систем.

Вторыми являются дилеры, которые официально продают сертификаты по лицензии специализированных центров. Тут удобно покупать SSL-сертификат для сайта русскоязычным вебмастерам, поскольку инструкции, условия и техподдержка абсолютно понятная.

Хорошим примером здесь будет хостинг-провайдер Ru-center – специалисты подбирают оптимальных поставщиков, регистрирующих криптографический протокол. Весь ассортимент представляется на официальном портале.

А как быть с обычными сайтами без сертификатов?

Если у сайта нет сертификата, это не значит, что сайт плохой. Это значит, что данные, которые вы там будете вводить, передаются в открытом виде. Значит, их проще перехватить. Если вы на сайте ничего не заполняете или оставляете комментарий без регистрации — страшного ничего не произойдёт.

Есть много сайтов, которые не используют сертификаты и ничего не просят от пользователей — сайты-визитки, корпоративные страницы и информационные порталы.

Некоторые считают, что если безопасного соединения нет, то вас сразу атакуют хакеры или заразят вирусы, но это не так. Вирус можно подцепить даже на сайте с SSL-сертификатом, если владелец домена его туда положит.

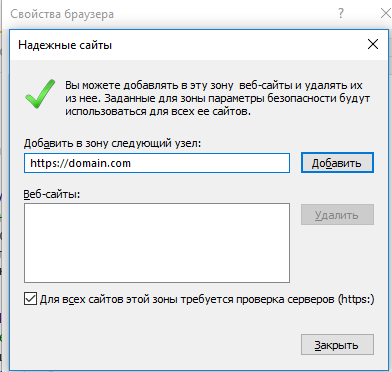

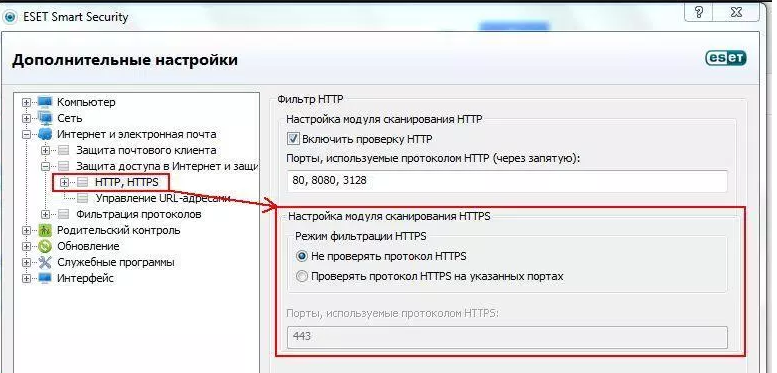

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

Установка SSL-сертификата

Дальнейшие шаги зависят от того, где размещается ваш сайт, на хостинге или собственном сервере и какое окружение на нем используется.

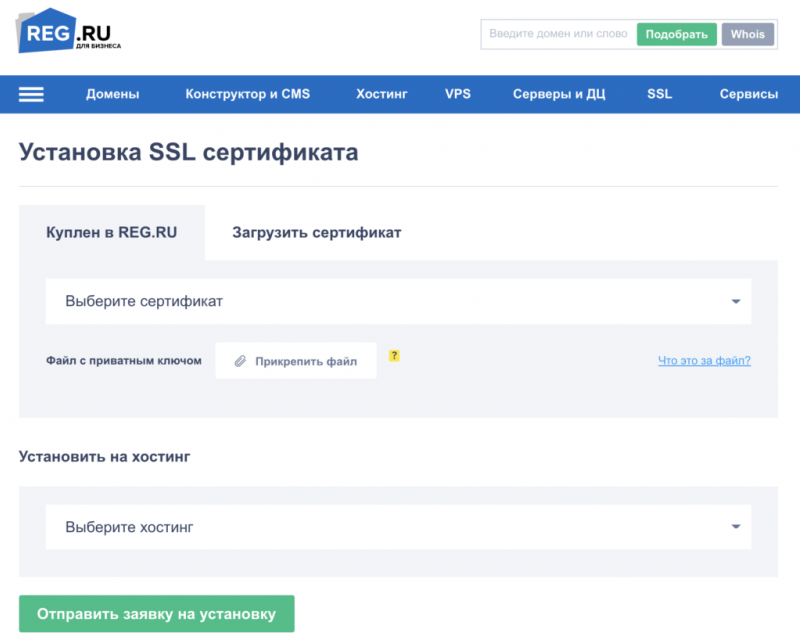

Как установить SSL-сертификат на хостинг

Найдите раздел SSL панели управления хостингом.

Если сертификат куплен у того же хостинг-провайдера где размещен ваш сайт, скорее всего нужно будет лишь связать сертификат с доменом (хостингом), например как на скриншоте ниже для хостинг-провайдера .

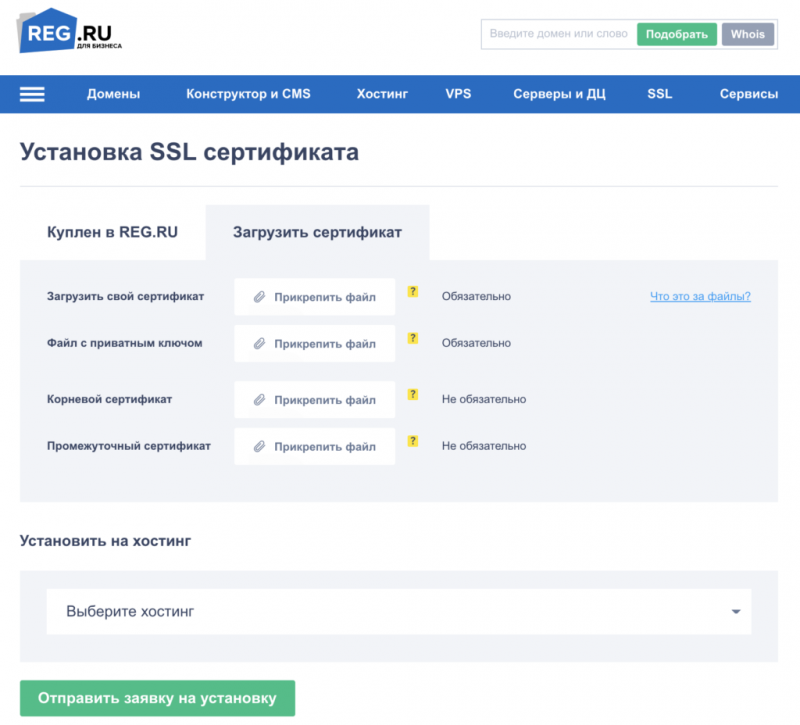

Если сертификат приобретался в другом месте, вручную загрузите файлы сертификата, файл приватного ключа и укажите домен (хостинг).

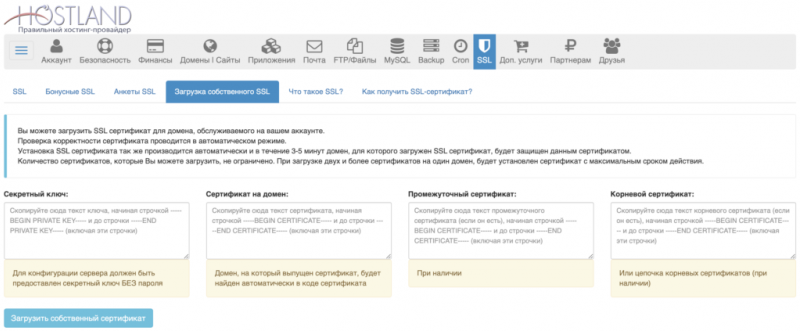

Аналогичным образом процедура выглядит для других хостеров. На скриншоте ниже скриншот с примером для Hostland.

Подробные инструкции можно найти у своего хостинг провайдера.

Как установить SSL-сертификат в панели управления ISPmanager

Войдите в панель управления ISPmanager.

Перейдите в раздел «SSL-сертификаты» и нажмите «Создать».

Укажите тип сертификата «Существующий» и нажмите «Далее».

На открывшейся странице заполните поля:

- Имя SSL-сертификата – любое имя латиницей, под ним сертификат будет отображаться в панели управления;

- SSL-сертификат – содержимое файла SSL-сертификата;

- Ключ SSL-сертификата – приватный ключ сертификата;

- Цепочка SSL-сертификатов – последовательно укажите сначала корневой сертификат, а затем с новой строки без пробела – промежуточный.

Затем нажмите Завершить.

В разделе «SSL-сертификаты» появится добавленный сертификат.

Далее сертификат следует подключить к домену, для этого перейдите в раздел «WWW-домены», дважды кликните по домену, для которого добавляется сертификат, поставьте галочку напротив Защищенное соединение (SSL) и нажмите «Ок». Здесь же можно включить редирект с HTTP на HTTPS.

Как установить SSL-сертификат на сервер с Nginx

Объедините три сертификата (SSL-сертификат, корневой и промежуточный) в один файл. Для этого с помощью блокнота или другого редактора создайте текстовый документ с именем domain.crt и поочередно поместите в него содержимое каждого из сертификатов (без лишних пробелов и пустых строк).

Так же понадобится приватный ключ, который был получен на этапе генерации CSR запроса на сертификат. Переименуйте его в domain.key.

Оба файла загрузите на сервер в директорию /etc/ssl/ или /etc/nginx/ssl/

Отредактируйте виртуальный хост сайта, для которого устанавливается сертификат. Файл /etc/nginx/sites-available/site.conf или или другой, в зависимости от особенностей сервера.

Указаных настроек должно быть достаточно, чтобы SSL заработал.

Дополнительно можно внести еще несколько настроек для работы HTTPS. Оптимизация и безопасность Nginx тема отдельной статьи, поэтому используйте их на свое усмотрение или ограничьтесь конфигурацией выше.

Где:

- /etc/ssl/ca.crt – путь до файла с корневым сертификатом (его предварительно нужно загрузить на сервер);

- 8.8.8.8 – DNS-сервер.

Затем убедитесь, что конфигурационный файл Nginx не содержит ошибок.

Чтобы изменения вступили в силу, перезагрузите сервер Nginx.

Как установить SSL-сертификат на сервер с Apache

Понадобится файл SSL-сертификата, назовите его domain.crt и приватный ключ, который был получен на этапе генерации CSR запроса на сертификат, переименуйте его в domain.key.

Так же, создайте текстовый документ, например с именем chain.crt и поместите в него цепочку сертификатов — поочередно добавьте в него содержимое промежуточного сертификата и следом за ним корневого (без лишних пробелов и пустых строк).

Все 3 файла загрузите на сервер в директорию /etc/ssl/

Откройте конфигурационный файл Apache сайта, для которого устанавливается сертификат. Если сайт один, конфигурационный файл скорее всего будет одним из указанных ниже:

- для CentOS: /etc/httpd/conf/httpd.conf;

- для Fedora/CentOS/RHEL: /etc/apache2/apache2.conf;

- для OpenServer конфиг в корневой папке.

Убедиться, что открытый файл действительно является конфигурацией сайта можно, найдя в нем строку ServerName. Ее значение должно соответствовать домену, для которого устанавливается SSL-сертификат (напр. domain.ru).

В конце файла создайте копию секции «VirtualHost». Измените в ней порт на 443 и добавьте следующие строки.

Затем убедитесь, что конфигурационный файл Apache не содержит ошибок.

Чтобы изменения вступили в силу, перезагрузите Apache.

Генератор конфигурационных файлов SSL

У Mozilla есть инструмент , он позволяет генерировать конфигурационные файлы для подключения SSL под большинство популярных серверов. Можно взять за основу рекомендуемые настройки или сверить текущим конфиг.