Pptp

Содержание:

- Настройка соединения PPPoE на маршрутизаторах Tp-Link

- PPTP

- Настройка VPN-сервера

- OpenVPN

- Детализация процесса подключения

- Информация о PPTP

- Аутентификация

- PPTP

- Создание и настройка параметров VPN

- Как работает и процесс подключения

- Отличие PPPoE от DHCP в настройках роутера

- 4 элемент — Режимы рисования

- Протокол туннелирования

- Как настроить VPN по PPTP

- В чем отличие PPTP от PPPoE

- OpenVPN

- Реализация PPTP

- Фаза 1 и Фаза 2

- Настройка МТ

- Инструмент «Карандаш» (B)

- Базовые правила подключения PPTP

- Компрессия данных внутри VPN

- IKEv2

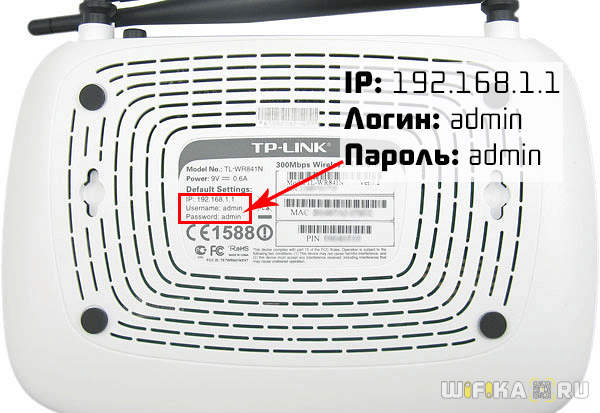

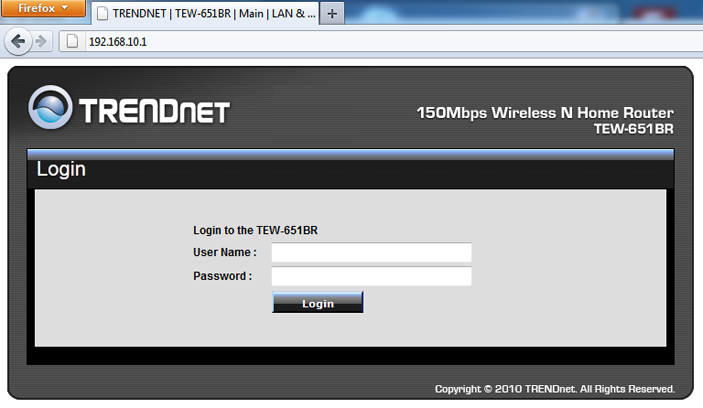

Настройка соединения PPPoE на маршрутизаторах Tp-Link

В случае, если провайдер выполняет для соединения привязку по МАС адресам , понадобиться с компьютера, подключаемого к интернету, клонировать МАС адрес. Второй вариант – чтобы провайдер сделал привязку в МАС адрес роутера.

Вы можете в этой статье. В общем то, это все, что я бы хотел рассказать о настройке соединения PPPoE для Tp-Link. Аналогично можно настроить и устройство L2TP

иPPTP . Надеюсь, никаких вопросов у вас не осталось по данной теме.

Многие провайдеры по всему миру предлагают свои Интернет-услуги через так называемое высокоскоростное PPPoE-соединение (Point-to-Point Protocol over Ethernet). Для связи с Интернетом через PPPoE провайдеры обычно дают своим клиентам уникальное имя пользователя и пароль, которые необходимы для подключения к их сетям.

Недостаток PPPoE заключается в необходимости запускать подключение вручную каждый раз после включения компьютера. Это раздражающее неудобство, о котором многие пользователи хотели бы забыть раз и навсегда. В этой статье я расскажу о настройках, с которыми компьютер с таким соединением будет подключаться к Интернету автоматически во время запуска.

Запуск планировщика заданий

В первую очередь нам необходимо запустить штатный планировщик заданий. Наиболее простой и быстрый способ сделать это заключается в использовании окна системного поиска. Введите первые несколько букв ключевого запроса, а затем нажмите на элемент «Планировщик заданий» в результатах поиска.

В Windows 10 планировщик заданий также может быть запущен из меню «Пуск»: Все приложения\Средства администрированияWindows .

В панели управления он находится по следующему пути: Панель управления\Система и безопасность\Администрирование

Независимо от выбранного способа в результате вы увидите вот такое окно:

Планирование автоматического подключения при входе в систему

Теперь нам нужно запланировать автоматическое подключение к Интернету при каждом входе в систему.

В окне планировщика заданий справа жмем «Создать простую задачу».

В окне мастера создания задачи введите имя задачи, например, «Автодозвон». Также можно ввести описание, но это вовсе необязательно. Жмем «Далее».

Далее нужно выбрать, когда конкретно должна выполняться наша задача. Поскольку наша цель заключается в том, чтобы PPPoE-соединение автоматически подключалось к Интернету при каждом входе в систему, выбираем «При входе в Windows». Жмем «Далее».

Предпоследний этап создания задачи – выбор действия. Нам нужно, чтобы PPPoE-соединение запускалось автоматически вместе с Windows. Соответственно выбираем «Запустить программу». Жмем «Далее».

А теперь самая важная часть процесса – настройка сценария, который будет выполняться автоматически.

Для того чтобы система автоматически подключалась к Интернету через PPPoE, необходимо ввести следующую информацию:

- В поле «Программа или сценарий» введите команду rasdial .

- Поле «Добавить аргументы (необязательно)» должно содержать имя подключения (в кавычках), а также имя пользователя и пароль с дефисом перед ними. Например, предположим, что ваше PPPoE-соединение называется WWW , а для подключения к нему вы используете имя пользователяIvan и пароль123456 . В таком случае необходимо добавить следующие аргументы:WWW»Ivan 123456 .

Поле «Рабочая папка» оставьте пустым.

На заключительном этапе вы увидите краткое описание созданной задачи. Жмем «Готово».

После закрытия мастера вы будете возвращены в основное окно планировщика заданий, где увидите, что ваша задача была добавлена в список остальных запланированных задач.

Перезагружаем компьютер и проверяем

Наконец, перезагрузите компьютер, чтобы проверить результат ваших действий. Если все шаги были выполнены правильно, после перезагрузки система должна подключиться к Интернету автоматически

Обратите внимание, что отныне при каждом входе в систему на экране будет ненадолго появляться окно консоли, сигнализирующее о запуске процесса соединения

Отличного Вам дня!

Сложно представить себе современную жизнь без интернета. Это общение, покупки, работа и, конечно, развлечения

При этом мало кто обращает внимание на тонкости интернет-соединения. Но бывают моменты, когда необходимо разбираться в нём и функционале интернета

Знания о протоколе PPPoE позволит сэкономить время и нервы. Нужно только усвоить его принцип работы, чем он отличается от других, как создать или удалить подключение, как вычислить ошибку по коду и исправить её.

PPTP

PPTP (полное название на английском это звучит как «Point-to-Point Tunneling Protocol») – тунельный протокол «точка-точка» является распространенным протоколом, он был реализован в операционной системе Windows, начиная еще с Windows 95. PPTP имеет много известных проблем безопасности, и, при необходимости будет легко расшифрован, что позволит вас «найти».

Да, PPTP распространен и прост в настройке, но это единственное преимущество, и оно того не стоит. Двигаемся дальше.

Итог: PPTP является старым и уязвимым, хотя он и доступен большинству операционных систем по дефолту, а также легко настраивается. Не используйте его, если только это не ваш последний вариант.

Настройка VPN-сервера

Мы рассмотрим четыре протокола для организации VPN:

- PPTP;

- L2TP/IPsec;

- OpenVPN;

- SSTP.

Каждый из протоколов обладает своими плюсами и минусами. Рассмотрим протоколы поближе.

PPTP

Начнем с самого легкого в настройке протокола Point-to-Point Tunneling Protocol (PPTP). Данный протокол не требует большого количества вычислительных ресурсов и поддерживается «из коробки» множеством операционных систем. Среди минусов — наличие серьезных уязвимостей в протоколах аутентификации.

Запустить VPN-сервер можно в одну команду:

В качестве клиента возьмем смартфон под управлением ОС Android 8.0.0.

Добавление VPN и подключение средствами ОС Android

Подключение по PPTP не требует дополнительного программного обеспечения и не доставляет проблем. Однако, если хочется чуть больше безопасности, то следует посмотреть в сторону протоколов L2TP/IPsec.

L2TP/IPSec

Как и PPTP, протоколы L2TP/IPsec поддерживаются большим количеством операционных систем. Более того, используемый в IPsec алгоритм шифрования AES на данный момент не имеет серьезных уязвимостей, что гарантирует относительную безопасность и конфиденциальность при использовании L2TP/IPsec.

Настройка L2TP/IPsec VPN-сервера похожа на настройку PPTP-сервера:

Обратите внимание на параметр ipsec-secret. Этот параметр — общий ключ IPsec

Так как мы используем аутентификацию по паре логин/пароль без сертификата, то в настройках клиента необходимо выбирать L2TP/IPsec PSK или L2TP/IPsec с общим ключом.

Выбор L2TP/IPsec PSK и ввод ipsec-secret

Хотя L2TP/IPsec является хорошим компромиссом, стоит оценить и OpenVPN.

OpenVPN

OpenVPN — современная технология с открытым исходным кодом. Данное решение предоставляет безопасность, высокую скорость работы и умение маскироваться под HTTPS-трафик. К сожалению, для использования OpenVPN необходимо устанавливать дополнительное программное обеспечение, например, официальный OpenVPN Connect, а также работать с сертификатами и конфигурационными файлами ovpn.

Включаем OpenVPN-сервер с указанием серверного сертификата, который сгенерировали ранее:

Создаем шаблон клиентского сертификата:

Генерируем сертификат для пользователя vpn-user на основе шаблона:

Экспортируем сертификат и ключ

Обратите внимание, что пароль во время экспортирования указан пароль super-secret-password, который необходимо будет ввести при импорте в VPN-клиенте

В веб-интерфейсе на вкладке Files можно найти следующие файлы:

- cert_export_vpn-user@MikroTik.crt;

- cert_export_vpn-user@MikroTik.key.

Скачиваем указанные файлы и составляем конфигурационный файл ovpn:

Передаем ovpn-файл на смартфон и импортируем его через OpenVPN Connector.

Импортирование профиля ovpn

В качестве Private Key Password используем пароль, указанный при экспортировании. Данные пользователя для подключения остались неизменными.

SSTP

SSTP — это проприетарный протокол от Microsoft, обладающий достоинствами OpenVPN. Данный протокол поддерживается ОС Microsoft Windows, начиная с Vista SP1, а на других ОС требует установки дополнительного ПО.

Для запуска сервера достаточно выполнить одну команду:

Так как данный протокол поддерживается Windows, то проверим работу сервера на Windows 10. В первую очередь необходимо установить центр сертификации. Скачиваем cert_export_MikroTik.crt и открываем двойным кликом.

Импорт сертификатов

Откроется окно, которое предупреждает, что нет доверия к этому центру сертификации. Это исправляется установкой сертификата. При установке выбираем хранилище «локальный компьютер» и на следующем шаге помещаем сертификат в «доверенные корневые центры сертификации». Теперь можно приступить к настройке VPN-подключения.

Настройка SSTP VPN на Windows 10

Открываем Параметры Windows — Сеть и Интернет — VPN и добавляем VPN-подключение, вводим имя или адрес сервера как было указано в сертификате сервера и вводим свои логин-пароль. VPN-подключение установлено.

OpenVPN

Относительно новая технология с открытым исходным кодом, OpenVPN использует протоколы SSLv3/TLSv1 и библиотеку OpenSSL, а также некоторые другие технологии, что в целом обеспечивает надежное и мощное VPN-решение для пользователей. Протокол гибок в настройке и лучше всего работает через UDP-порт, однако его можно настроить для работы с любым другим портом, так что сервисам типа Google будет трудно их заблокировать.

Другое значимое преимущество заключается в том, что библиотека OpenSSL поддерживает различные алгоритмы шифрования, в том числе 3DES, AES, Camellia, Blowfish, CAST-128, хотя провайдеры VPN используют практически исключительно только Blowfish или AES/ По умолчанию предоставляется 128-битное шифрование Blowfish. Обычно оно считается безопасным, однако были отмечены некоторые уязвимости.

Если говорить о шифровании, AES — это самая новая технология и она считается «золотым стандартом». На данный момент не известно об уязвимостях этой системы, так что она даже используется правительством и секретными службами США для защиты данных. AES лучше справляется с объемными файлами, чем, например, Blowfish, так как размер блока составляет 128 бит, тогда как у Blowfish — 64 бита. Тем не менее, оба механизма шифрования сертифицированы NIST, а значит, существуют определенные проблемы, о которых мы поговорим далее.

Прежде всего, скорость OpenVPN зависит от уровня шифрования, хотя обычно она выше, чем у IPSec. И хотя OpenVPN — это подключение, используемое по умолчанию большинством VPN-провайдеров, оно не поддерживается на каких-либо платформах. Однако активно разрабатываются приложения от сторонних производителей, в частности для Android и iOS.

Установка чуть сложнее, чем для L2TP/IPSec и PPTP, в частности когда используется общее приложение для OpenVPN. Вам потребуется не просто скачать и установить клиент, но еще и потратить время на изменение файлов настройки. Некоторые VPN-провайдеры предлагают предварительно настроенные клиенты.

Однако, с учетом всех факторов и информации, представленной Эдвардом Сноуденом, кажется, что протокол OpenVPN является самым безопасным на данный момент. Также предполагается, что он защищен от вмешательства Агентства национальной безопасности США, так как протокол использует экспериментальные методы шифрования. Без сомнения, никто не знает всех возможностей Агентства национальной безопасности, однако, скорее всего это единственный по-настоящему безопасный протокол на сегодня.

Плюсы

- Позволяет обходить большинство файрволов

- Гибкая настройка

- Открытый исходный код — может быстро адаптироваться к новым опасностям

- Совместим с различными алгоритмами шифрования

- Высокая степень безопасности

Минусы

- Сложно настроить

- Требуется стороннее ПО

- Поддержка компьютеров неплоха, но на мобильных устройствах протокол работает не лучшим образом.

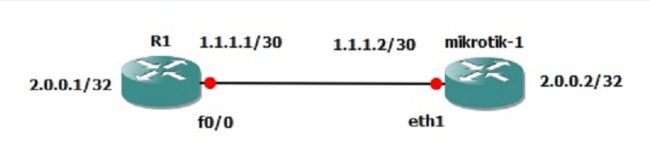

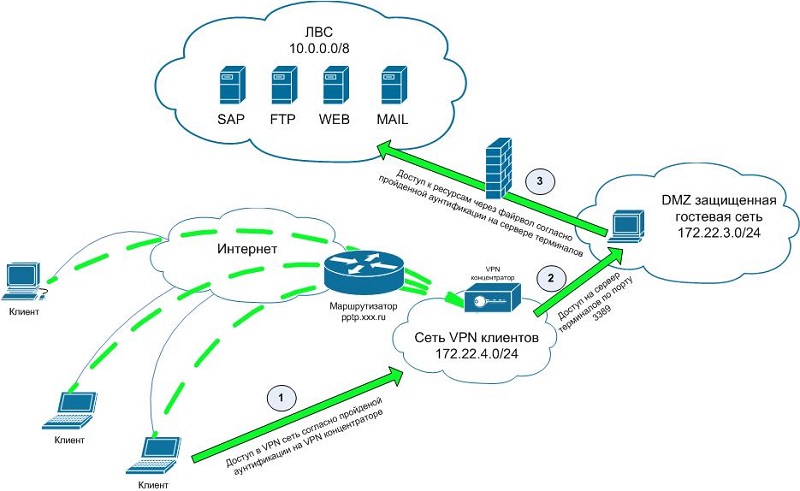

Детализация процесса подключения

Теперь рассмотрим детальнее базовые принципы функционирования PPTP и связи, построенной на этом протоколе. Контакт между точками основан на PPP-сессии, базирующейся на GRE (Generic Routing Encapsulation). Второе подключение порта TCP ответственно за контроль и инициацию GRE. Пакет IPX, что передаётся от одной точки к другой, именуют полезной нагрузкой, он также дополнен управляющей информацией. Так, при доставке данных на стороне получателя программным способом IPX-содержимое извлекается и отправляется на обработку, выполняемую с помощью интегрированных средств системы в соответствии с указанным протоколом.

Взломать данные возможно именно в процессе их получения, в процессе передачи безопасность обеспечена за счёт туннеля. Для защиты при отправке и приёме информации настройка PPTP предполагает обязательное использование логина и пароля. Чтобы настроить лучшую защиту, необходимо использовать идентификацию со сложной символьной комбинацией. Конечно, это не убережёт гарантированно передаваемые данные, но значительно усложнит их взлом.

Информация о PPTP

PPTP, что это такое и для чего предназначено?

PPTP, созданный в 1999 году, является одним из старейших протоколов VPN и используется до сих пор. Разработанный Microsoft, он использовался во всех версиях Windows с момента создания Windows 95. Сегодня почти все устройства, настольные и мобильные платформы поддерживают PPTP.

С PPTP туннели VPN поддерживают сетевое соединение, а также шифруют любые данные, которые передаются по этой сети. За прошедшие годы технология продвинулась вперед, PPTP развился в направлении поиска новых способов сбора данных для того, чтобы оставаться по-прежнему передовой разработкой в области шифрования данных.

В конце концов, PPTP наиболее популярен, потому что это самый быстрый, самый распространенный и самый простой протокол VPN для настройки.

- Поддерживаются: Windows, MacOSX, Linux, iOS, Android, DD-WRT, на смартфонах, планшетах и маршрутизаторах.

- Шифрование: MPPE-128 бит

- Скорость: 70 Мбит/с при широкополосном соединении 100 Мбит/с.

- Безопасность: PPTP не является абсолютно безопасным, однако его трудно расшифровать. PPTP хорош для использования в качестве резервной системы безопасности.

Аутентификация

Взаимодействие двух узлов начинается с установления SA. Точнее с двух ассоциаций — для протокола AH и ESP причем в одну и в другую стороны. SA начинается с аутентификации и затем стороны согласовывают будущие параметры сессии:

- для протокола AH — используемый алгоритм аутентификации, ключи, время жизни ключей и другие параметры,

- для протокола ESP — алгоритмы шифрования и аутентификации, ключи, параметры инициализации, время жизни ключей и другие параметры.

Здесь же стороны договариваются о туннельном или транспортном режиме работы IPsec.

К завершению процесса у вас должны быть установлены несколько SA, но … чуть подробнее как это на самом деле.

PPTP

Не используйте PPTP. Протокол туннелирования «точка-точка» является распространенным протоколом, поскольку он был реализован в Windows в различных формах с Windows 95. PPTP имеет много известных проблем безопасности, и, скорее всего, NSA (и, вероятно, другие разведывательные агентства) расшифровывают эти якобы «безопасные», соединения. Это означает, что нападавшие и более репрессивные правительства будут иметь более простой способ скомпрометировать эти связи.

Да, PPTP распространен и прост в настройке. Клиенты PPTP встроены во многие платформы, включая Windows. Это единственное преимущество, и это не стоит. Время двигаться дальше.

Резюме: PPTP является старым и уязвимым, хотя он интегрирован в общие операционные системы и легко настраивается. Держись подальше.

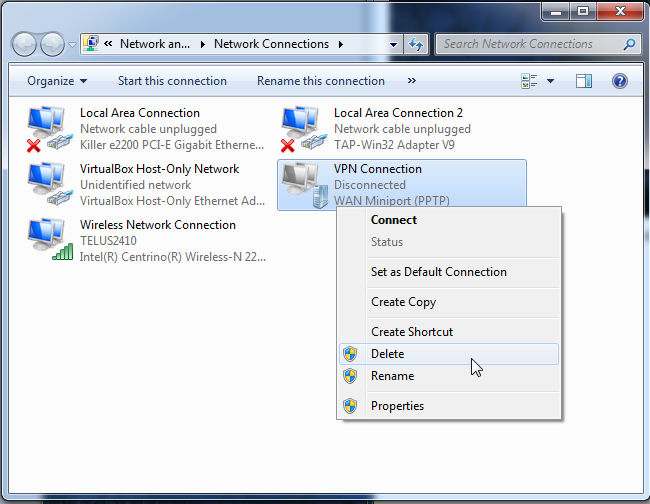

Создание и настройка параметров VPN

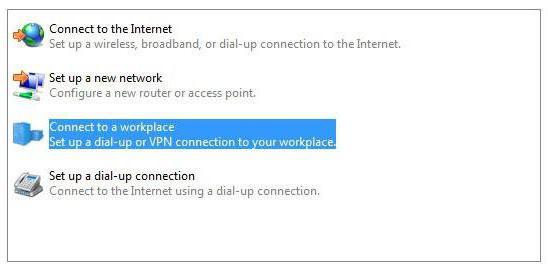

На следующем этапе нужно создать VPN-подключение. Для этого в разделе «Центра управления» в правой части окна используем строку создания нового подключения.

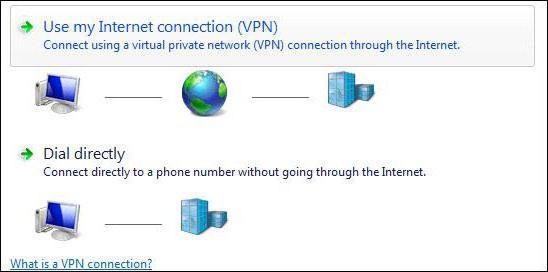

После этого выбираем подключение к рабочему месту, а затем – использование существующего подключения к интернету.

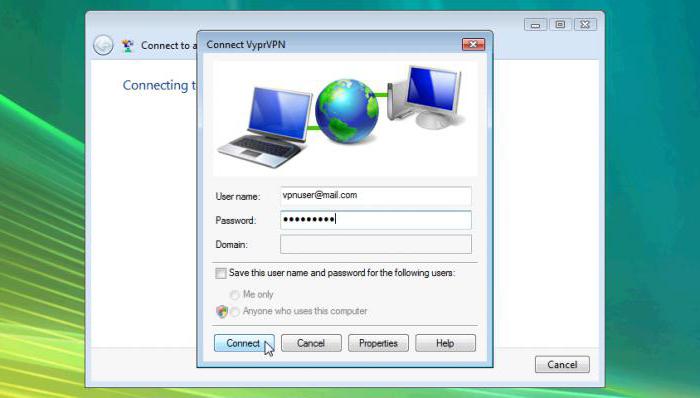

Далее откладываем настройку-интернет-соединения, а в следующем окне указываем интернет-адрес оператора VPN и вводим произвольное имя (обязательно внизу ставим галочку напротив строки «Не подключаться сейчас»).

После этого вводим логин и пароль, если таковые предусмотрены договор на предоставление услуг, и жмем кнопку «Создать».

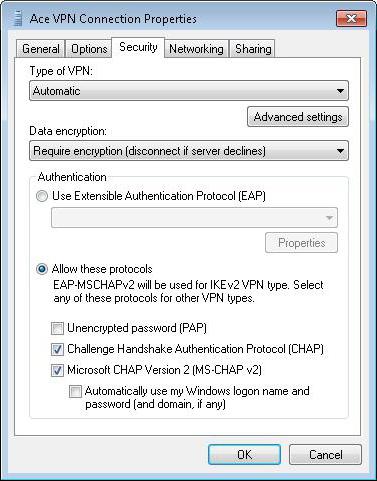

В списке доступных подключений выбираем только что созданное и в новом окошке нажимаем кнопку свойств. Далее действовать нужно предельно аккуратно. На вкладке безопасности в обязательном порядке необходимо установить следующие параметры:

- тип VPN: автоматический;

- шифрование данных: необязательное;

- разрешения протоколов: CHAP и CHAP версии 2.

Подтверждаем изменения переходим к окну установки соединения, где жмем кнопку подключения. Если настройки произведены должным образом, произойдет подключение к интернету.

Как работает и процесс подключения

Работает следующим образом:

- PPTP организуетPPPсессию. Используется протокол Generic Routing Incapsulation.

- Происходит еще одно соединение по порту 1723. Оно нужно для перехода и управления GRE.

- Используется протоколMPPE. Он защищает данные при передаче.

- Аутентификация клиентов происходит за счет MSCHAPv2,EAP—TLS.

- На другом конце провода информация извлекается из пакетаIPX.

- Отправляется на обработку собственным протоколом системы.

Для получения переданных данных на человеческом уровне пользователь использует логин и пароль.

Важно! Во время отправки информации канал может быть взломан подбором логина и пароля. Но, когда происходит передача данных, взлом совершить невозможно!

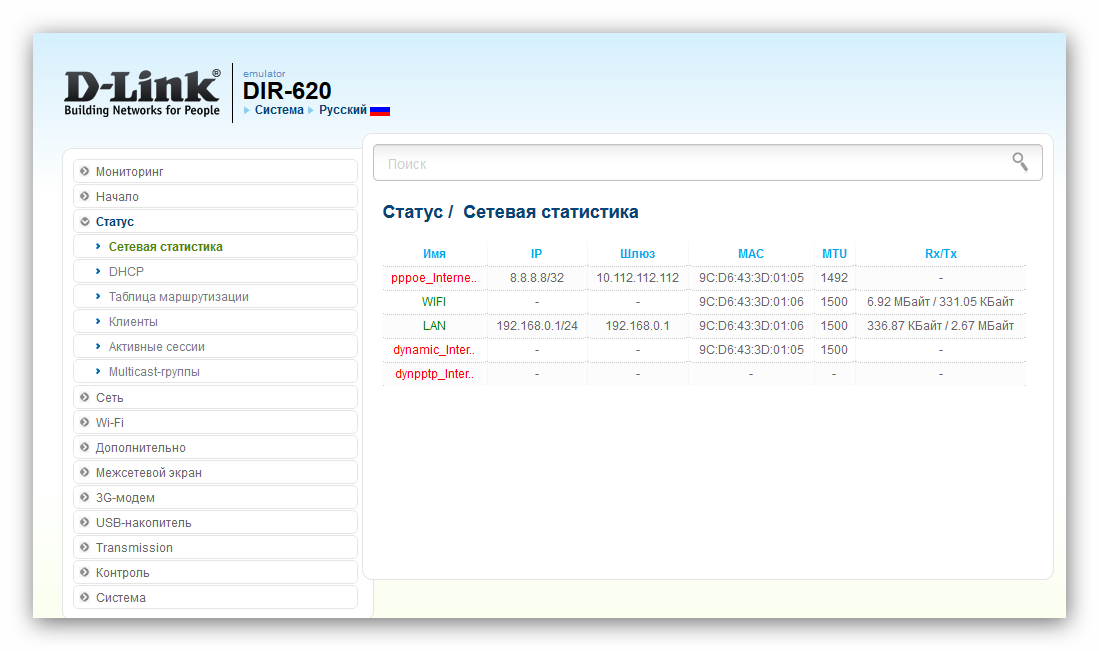

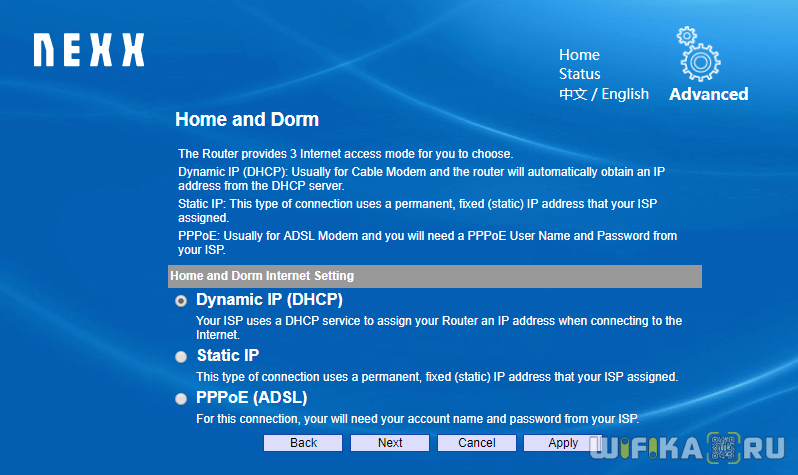

Отличие PPPoE от DHCP в настройках роутера

Еще один популярный вопрос от новичков — чем отличается протокол PPPoE от DHCP и что лучше. Сразу скажу, что между этими двумя типами подключения к интернету вообще нет ничего общего. PPPoE, как мы уже выяснили, это создание туннельного подключение поверх Ethernet. DHCP — это способ автоматического получения настроек IP адреса, шлюза и маски для вашего коннекта.

Не вдаваясь в подробности, DHCP лучше, так как он не прерывает соединение с интернетом, в отличие от PPPoE, который при выключении роутера или компьютера разрывает его. Но думаю, что дилемма, что выбрать PPPoE или DHCP, возникает именно при настройке wifi роутера. Здесь выбирать нужно не вам — тип подключения уже заранее определен поставщиком услуг. Вам нужно лишь узнать правильный тип и установить его. После чего ввести необходимые данные для авторизации. К слову, у DHCP коннект устанавливается автоматически без указания какого-либо логина и пароля.

4 элемент — Режимы рисования

Протокол туннелирования

Как правило, выбор VPN начинается с выбора протокола туннелирования (далее ПТ). Сегодня на рынке имеется несколько вариантов ПТ для реализации виртуальной частной сети: OpenVPN, PPTP, L2TP/IPsec, IPsec IKEv2 и другие, не получившие широкого распространения. Сразу хотелось бы отметить, что OpenVPN не совсем верно называть протоколом туннелирования, это программное обеспечение для создания виртуальной сети, но пусть будет протокол, дабы избежать путаницы.

Что такое протокол? Представьте себе ситуацию: вы встретились с человеком и хотите с ним пообщаться, но говорите на разных языках. Разумеется, вы не поймете друг друга, и речи о каком-либо полноценном взаимодействии идти не может. Протокол – это и есть язык взаимодействия, в данном случае между компьютером и VPN-сервером.

PPTP

PPTP – первый протокол, поддерживаемый на платформе Windows. Протокол имеет слабое шифрование и может быть взломан как спецслужбами, так и квалифицированными злоумышленниками. Из плюсов стоит отметить отсутствие необходимости устанавливать дополнительное программное обеспечение и скорость работы. PPTP VPN требует минимальных ресурсов и по сравнению с OpenVPN почти не расходует заряд при использовании на мобильных устройствах.

Почему этот протокол до сих пор используется? Главная его проблема – слабая защита передачи ключа, но это не значит, что любой желающий может взломать шифрование. PPTP имеет и свои плюсы: простоту в настройке и использовании, неплохую защиту и смену IP-адреса. PPTP, может, и не самый защищенный протокол, но определенно лучше, чем ничего.

L2TP/IPsec

Что о нем надо знать:

- он медленнее других из-за двойного инкапсулирования (создается IPsec-туннель, а данные ходят через L2TP);

- использует стандартные порты, и потому его легко может заблокировать интернет-провайдер или системный администратор;

- операционные системы имеют встроенную поддержку этой технологии, нет необходимости ставить дополнительное ПО;

- при его правильной настройке нет информации о возможности расшифровать данные.

Мы его не рекомендуем и не используем из-за скорости, потому много рассказывать о нем в рамках курса не станем.

IPsec IKEv2

Что такое IKEv2 в этой связке? Это, если говорить очень просто, авторизация через сертификат, и она, к сожалению, поддерживается не всеми устройствами.

Что о нем надо знать:

- работает быстрее, нежели L2TP/IPsec, сопоставим с OpenVPN, медленнее PPTP;

- поддерживается не всеми операционными системами (хотя сам IPsec поддерживается везде);

- при правильной настройке его не могут расшифровать ни спецслужбы, ни злоумышленники (по крайней мере, так считается в среде IT-специалистов).

Стоит отметить поддержку IPsec на всех популярных операционных системах как положительный момент. Но есть по этому поводу и другое мнение: в отличие от встроенных систем шифрования диска, наличие встроенных систем IPsec не вызывало возмущений со стороны спецслужб. Его реализовали даже в Windows, где всегда воздерживались от инструментов защиты данных, недоступных для взлома спецслужбам. Этот факт многим кажется подозрительным.

OpenVPN

OpenVPN – бесплатное решение с открытым исходным кодом, которое, по признанию большинства специалистов, является самым лучшим на сегодняшний день для создания частной виртуальной сети (VPN).

Что надо знать об OpenVPN:

- не входит в состав стандартных дистрибутивов современных операционных систем, потому требует установки дополнительного программного обеспечения;

- при правильной настройке его не смогут расшифровать ни спецслужбы, ни злоумышленники;

- при нестандартных настройках сложно блокируется.

Да, OpenVPN требует установки дополнительного программного обеспечения, но это проверенный временем софт с открытым исходным кодом, установка и настройка которого не создаст проблем даже новичку. OpenVPN работает на всех современных операционных системах: Windows, macOS, Linux, Android, iOS.

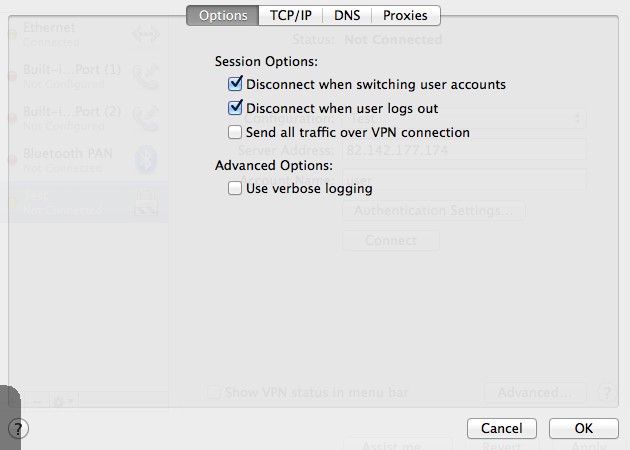

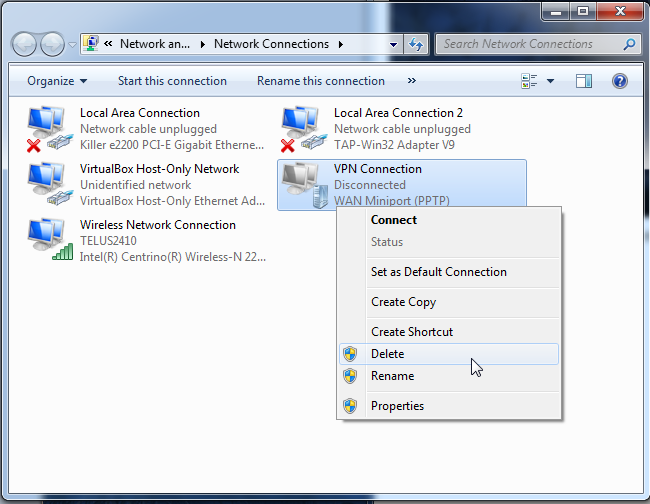

Как настроить VPN по PPTP

Настройка в Windows производится следующим образом:

- Открыть «Панель управления» и организовать VPN.

- Кликнуть «Подключение к рабочему месту», затем нажать «Использовать существующее подключение».

- Прописать адрес оператора частной сети и придумать ей имя.

- Прописать логин и пароль.

- Кликнуть по кнопке «Создать».

- Настроить соединения под пользователя. Кликнуть по иконке созданного соединения и войти в пункт «Безопасность».

- В окне тип VPN прописать «Автоматически».

- В окне шифрование прописать «Необязательное».

- В поле разрешения пометить «CHAP» и «CHAPверсии».

- Сохранить настройку и произвести подключение.

В чем отличие PPTP от PPPoE

Различаются PPPoE от PPTP по следующим признакам:

Скорость при передаче данных выше у PPPoE.

Служебные пакеты PPPoE занимают меньше трафика.

Протокол PPTP чаще всего применяется для соединения пользователей разных локальных сетей только в VPN.

Для PPPoE важно, чтобы оба пользователя находились в одной подсети.

PPPoE выполняет свои задачи при любых настройках, даже в том случае, когда в сети находятся одинаковые IP.

Я сделал переброс входящих соединений по портам TCP UDP на IP адрес машины где установлен VPN

т.е нужно открыть Порты L2TP — udp 1701 и udp 500 ?

Первого ноября в России начал действовать запрет на обход блокировок с помощью VPN. И многие компании, в том числе иностранные, задались вопросом, как быть организациям, использующим технологию для создания корпоративных сетей.

Как рассказали представители Госдумы, в законе имеется оговорка, согласно которой шифрование сетей можно использовать в корпоративных целях. Это означает, что компаниям не придётся тратить значительные суммы и прокладывать частные сети между своими офисами, так как установка VPN-соединения практически (а в некоторых случаях так и есть) бесплатна. Поэтому сегодня мы решили рассмотреть два способа организации VPN-соединения в корпоративной сети и несколько применяемых для этого протоколов: PPTP, L2TP/IPsec, SSTP и OpenVPN.

/ Flickr / Johannes Weber / CC

Спецификация PPTP разрабатывалась консорциумом, основанным Microsoft для организации VPN в dial-up. Поэтому PPTP долгое время оставался стандартом для корпоративных сетей. По этой же причине он использует протокол шифрования Microsoft Point-to-Point Encryption (MPPE).

Идет «по умолчанию» на любой VPN-совместимой платформе и легко настраивается без дополнительного программного обеспечения. Еще одно достоинство PPTP — высокое быстродействие. Но к сожалению, PPTP недостаточно безопасен. С момента включения протокола в состав Windows 95 OSR2 в конце девяностых, раскрылись несколько уязвимостей.

Самая серьезная — это возможность неинкапсулированной аутентификации MS-CHAP v2. Этот эксплойт позволил взломать PPTP за два дня. Microsoft «залатали» дыру, перейдя на протокол аутентификации PEAP, но потом сами предложили использовать VPN-протоколы L2TP/IPsec или SSTP. Еще один момент — PPTP-подключения легко заблокировать, потому что протокол работает с одним портом номер 1723 и использует GRE-протокол.

Когда VPN-туннель установлен, PPTP поддерживает два типа передаваемых сообщений: это контрольные сообщения для поддержания и отключения VPN-соединения, а также сами пакеты данных.

OpenVPN

OpenVPN — это открытый проект, использующий библиотеку Open SSL, TLS и ряд других технологий. Сегодня он является индустриальным стандартом в коммерческих VPN-сервисах и реализуется на любой платформе с помощью стороннего ПО. Многие провайдеры даже предоставляют кастомные клиенты OpenVPN, однако над ядром кода все равно работают разработчики проекта.

Среди достоинств OpenVPN выделяется его настраиваемость. Его можно настроить для работы на любом порте. Это позволяет пересылать трафик через порт 443, чтобы «замаскировать» его под HTTPS, что усложняет блокирование.

Однако гибкость этого VPN-протокола в какой-то степени может считаться недостатком. В частности, это приводит к необходимости скачивать и устанавливать дополнительные файлы конфигураций при использовании стандартного клиента для Windows. Но эта проблема может быть решена за счет использования предварительно настроенных VPN-клиентов, которые реализуют некоторые провайдеры.

Еще одно достоинство протокола — библиотека OpenSSL. Она поддерживает многие криптоалгоритмы — это 3DES, CAST-128, Camelia, AES и Blowfish. Последние два чаще всего используются на практике.

Также плюсом OpenVPN можно считать регулярные аудиты. Последняя проведенная проверка не выявила «дыр», влияющих на безопасность данных пользователей. Тогда были найдены несколько уязвимостей, дающих злоумышленникам возможность проводить DDoS-атаки, но разработчики пропатчили их в версии OpenVPN 2.4.2.

OpenVPN считается одним из самых надёжных VPN-протоколов имеющихся сегодня и широко поддерживается VPN-индустрией. И хотя раньше OpenVPN не работал на мобильных платформах без root-доступа, сегодня есть third-party приложения, которые исправили это «недоразумение».

/ Flickr / Andrew Hart / CC

Реализация PPTP

Cisco первой реализовала PPTP и позже лицензировала эту технологию корпорации Microsoft.

PPTP удалось добиться популярности благодаря тому, что это первый протокол туннелирования, который был поддержан корпорацией Microsoft. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент, однако существует ограничение на два одновременных исходящих соединения. А сервис удалённого доступа для Microsoft Windows включает в себя PPTP сервер.

Некоторое время в Linux-дистрибутивах отсутствовала полная поддержка PPTP из-за опасения патентных претензий по поводу протокола MPPE. Впервые полная поддержка MPPE появилась в Linux 2.6.13 (2005 год). Официально поддержка PPTP была начата с версии ядра Linux 2.6.14. Тем не менее, сам факт применения MPPE в PPTP фактически не обеспечивает безопасность протокола PPTP.

Операционная система FreeBSD поддерживает PPTP протокол, используя в качестве сервера PPTP порт mpd (/usr/ports/net/mpd5), используя подсистему netgraph; можно также использовать программу PoPToP (/usr/ports/net/poptop). В качестве клиента PPTP в системе FreeBSD может выступать либо порт pptpclient (/usr/ports/net/pptpclient), либо порт mpd, работающий в режиме клиента.

Операционные системы Mac OS X и iOS поставлялись со встроенным PPTP клиентом, однако начиная с версиий macOS Sierra и iOS 10 встроенный клиент удален по соображениям безопасности. Cisco и Efficient Networks продают реализации PPTP клиента для более старых версий Mac OS. КПК Palm, имеющие поддержку Wi-Fi, поставляются с PPTP клиентом Mergic.

Microsoft Windows Mobile 2003 и более новые также поддерживают PPTP.

Фаза 1 и Фаза 2

В IPsec все происходит по Фазам.

На фазе 1 происходит установление SA первой фазы. В первой фазе стороны договариваются о методе идентификации, алгоритме шифрования, алгоритме хэшировнаия и группе Diffie Hellman. Эта фаза может пройти путем обмена тремя нешифрованными пакетами (агрессивный режим) или шестью нешифрованными пакетами — стандартный режим. Если все прошло успешно, то создается SA фазы 1 под названием IKE SA и осуществляется переход ко второй фазе.

На фазе 2 стороны договариваются о политике и создаются сами ключи. Эта фаза, в отличии от первой полностью шифруется и она наступает только в случае успешного окончания первой фазы. В связи с тем, что трафик этой фазы полностью шифрован становится сложно осуществлять поиск неполадок, однако если все прошло успешно, то создается SA фазы 2 под названием IPSec SA. В этот момент можно сказать, что туннель установлен.

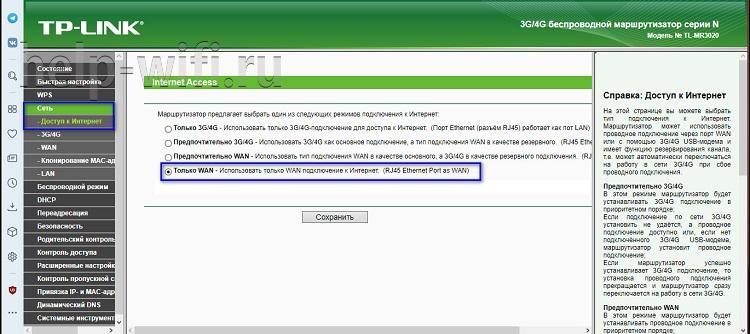

Настройка МТ

Общая часть

Устанавливаем МТ.

Обратите внимание, что при установке обязательно необходимо установить пакет ppp!

Создаем VLAN-ы:

interface vlan add name=v1 vlan-id=1 interface=ether1 disabled=no interface vlan add name=v2 vlan-id=2 interface=ether1 disabled=no

Прописываем МТ IP адрес:

ip address add address=172.16.0.4/24 interface=v1

Прописываем маршрут по умолчанию:

ip route add gateway=172.16.0.1

Указываем что РРР пользователи будут авторизироваться в RADIUS-е:

ppp aaa set use-radius=yes interim-update=60

- На самом деле параметр interim-update=60 указывать не обязательно, МТ будет получать его из Acct-Interim-Interval брямо с BGB, тут он указан только для подстраховки.

Добавляем RADIUS сервер для РРР пользователей:

radius add service=ppp address=172.16.0.3 secret="bgb_rulez" authentication-port=1812 accounting-port=1813 timeout=10s

Разрешаем RADIUS-у скидывать юзеров с помощью PoD:

radius incoming set accept=yes port=1700

- Параметр port=1700 указать крайне желательно, т.к. в МТ, от версии к версии дефолтное значение почему-то может изменяться 🙁

Настраиваем экспорт netflow:

ip traffic-flow target add address=172.16.0.3:2001 version=5 ip traffic-flow target add address=172.16.0.3:2004 version=5 ip traffic-flow set active-flow-timeout=1m enabled=yes

- Один поток — на RADIUS, другой — на IPN модуль для детализации, если Вы не используете детализацию — поток на IPN коллектор можно не прописывать. Если Вы не будете учитывать трафик с помощью netflow — можете вообще пропустить этот пункт 🙂

На этом общую настройку МТ можно считать оконченной.

РРРоЕ сервер

Cоздаем РРР профиль для РРРоЕ:

ppp profile add name=default-pppoe local-address=172.16.0.4 dns-server=172.16.0.2

Включаем РРРоЕ сервер:

interface pppoe-server server add interface=v100 default-profile=default-pppoe max-mtu=1492 max-mru=1492 authentication=pap one-session-per-host=yes disabled=no

РРTР сервер

Прописываем IP адрес к котому будут коннектится пользователи:

ip address add address=192.168.0.1/24 interface=v2

Создаем РРР профиль для РРТР:

ppp profile add name=default-pptp local-address=172.16.0.4 dns-server=172.16.0.2 use-encryption=no

Включаем РРТР сервер:

interface pptp-server server set authentication=pap,chap default-profile=default-pptp max-mtu=1472 max-mru=1472 enabled=yes

- Если у Вас нет критической необходимости в шифровании — не включайте его (параметр use-encryption в пред. пункте) и не используйте ни MS-CHAP ни MS-CHAP v2 (параметр authentication)! Шифрование — достаточно ресурсоемкая процедура, а т.к. МТ не поддерживает аппаратного шифрования то вся шифрация/дешифрация будет осуществляться с помощью CPU.

Инструмент «Карандаш» (B)

Базовые правила подключения PPTP

Но прежде чем начать работу с подключением PPTP, его следует настроить и соблюсти несколько важных условий.

К особенностям настройки используемого туннелирования стоит отнести следующее:

- порт TCP № 1723;

- порт IP GRE №

При этом чтобы данные настройки работали соответствующим образом параметры встроенного брандмауэра (или сетевого экрана) не должны ограничивать поток IP-пакетов.

Их отправка и прием должна быть свободной.

Впрочем, даже если эти правила будут соблюдены при настройке подключения локально, не факт, что PPTP будет работать корректно.

Важно: Для правильной работы протокола провайдер должен обеспечить полную свободу пересылки туннелированных данных

Компрессия данных внутри VPN

Данные, передаваемые по VPN туннелю, могут подвергаться компрессии для более эффективного использования полосы пропускания. Для включения компрессии ее методы должны поддерживать обе стороны соединения – клиент и сервер. Методы компрессии согласуются при установлении соединения и остаются неизменными всю сессию.

Если методы компрессии не были успешно согласованы сторонами при установлении соединения, то соединение или не будет успешно установлено или будет установлено без использования компрессии. Это будет происходить в соответствии с параметрами, установленными в настройках VPN соединения сервера и клиента.

IKEv2

Это протокол туннелирования (протокол обмена ключами, версия 2), разработанный Cisco и Microsoft, он встроен в Windows 7 и последующие версии. Протокол допускает модификации с открытым исходным кодом, в частности для Linux и других платформ, также поддерживаются устройства Blackberry.

Он хорошо подходит для установки автоматического VPN-подключения, если интернет-соединение периодически разрывается. Пользователи мобильных устройств могут воспользоваться им как протоколом для беспроводных сетей по умолчанию — он очень гибок и позволяет без труда переключать сети. Кроме того, он прекрасно подойдет для пользователей Blackberry — это один из немногих протоколов, с поддержкой подобных устройств. Хотя IKEv2 доступен на меньшем количестве платформ по сравнению с, например, IPSec, он считается достаточно хорошим протоколом с точки зрения стабильности, безопасности и скорости работы.

Плюсы

- Высокая степень безопасности — поддержка различных шифров, в частности 3DES, AES, AES 256.

- Также поддерживает устройства Blackberry.

- Стабильно подключается снова после разрыва соединения или смены сетей

- Просто установить и настроить, по крайней мере, для пользователя

- Быстрее, чем L2TP, PPTP и SSTP

Минусы

- Поддерживает малое количество платформ.

- Порт UDP 500 блокируется проще, чем решения на основе SSL, как, например, SSTP или OpenVPN

- Исходный код не открыт

- Установка на сервер довольно трудная, это может вызвать потенциальные проблемы