Что такое pptp

Содержание:

- Создание виртуальной сети

- Схема работы

- Начальный этап создания соединения

- L2TP Client

- Шаг 3. Подключение установлено, пинг адреса 172.16.0.1 успешен, что дальше?

- Генерация ключевой пары и сертификата

- Настройка клиента Ubuntu

- Настройка системы

- Импорт корневого сертификата для аутентификации

- Подключение высокоскоростного соединения

- Решение проблем

- How Does L2TP/IPSec Work?

- Шаг 1 — Установка PPTP

- L2TP/IPsec

- Monitoring

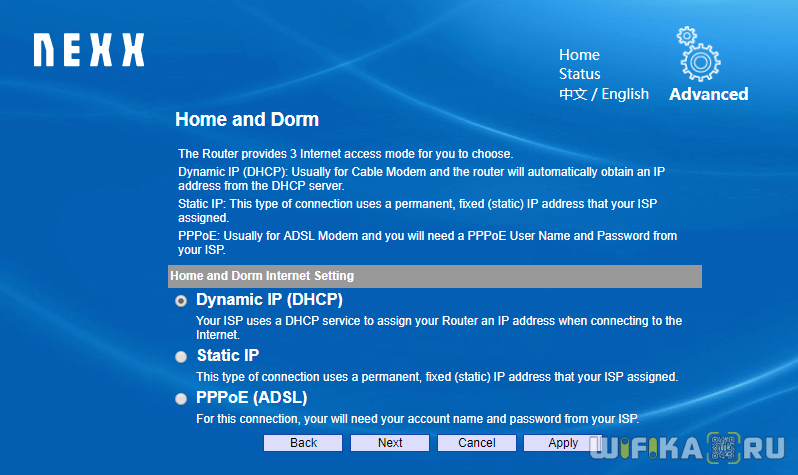

- Настройка соединения PPPoE на маршрутизаторах Tp-Link

- SSTP

- Поиск и устранение неполадок

- Summary

- How L2TP Works – The Basics

Создание виртуальной сети

Настройка VPN pfSense начинается с настройки виртуальной сети. Если бы сервер находился у нас в офисе, то мы бы предоставляли доступ к сети этого офиса. Но поскольку наш сервер будет виртуальным, то ему еще понадобится виртуальная сеть, доступ к которой он будет предоставлять. Поэтому переходим в раздел Сети и создаем нашу сеть. При создании сети не забудьте включить DHCP (точнее просто не выключайте его, DHCP для частной сети включен по умолчанию).

После того, как сеть будет создана, у вас появится возможность добавить в нее сервер. Добавьте ранее созданный сервер. Подробно работа с виртуальными сетями описана в другой нашей статье.

Рис. 4. Виртуальный сервер добавлен к частной сети

Схема работы

На диаграмме показана схема работы протокола L2TP.

- LAN — локальные сети (Local Area Network), к которым подключаются через L2TP;

- ЭВМ — компьютер(ы), подключённые к локальной сети напрямую;

- LNS — L2TP Network Server, сервер доступа к локальной сети по L2TP;

- LAC — L2TP Access Concentrator, устройство для прозрачного подключения своих пользователей к LNS через сеть той или иной архитектуры;

- Удалённая система — система, желающая подключиться к LAN через L2TP;

- Клиент LAC — ЭВМ, которая сама для себя исполняет роль LAC для подключения к LNS;

- PSTN — коммутируемая телефонная сеть (Public Switched Telephone Network);

- Интернет, Сеть Frame Relay или ATM — сети разных архитектур.

Целью здесь является туннелирование кадров PPP между удаленной системой или клиентом LAC и LNS, размещенном в LAN.

Удаленная система инициирует PPP-соединение с LAC через коммутируемую телефонную сеть PSTN (Public Switched Telephone Network). LAC затем прокладывает туннель для PPP-соединения через Интернет, Frame Relay или ATM к LNS, и таким образом осуществляется доступ к исходной LAN. Адреса удаленной системе предоставляются исходной LAN через согласование с PPP NCP.

Аутентификация, авторизация и аккаунтинг могут быть предоставлены областью управления LAN, как если бы пользователь был непосредственно соединен с сервером сетевого доступа NAS.

LAC-клиент (ЭВМ, которая исполняет программу L2TP) может также участвовать в туннелировании до исходной LAN без использования отдельного LAC, если ЭВМ, содержащая программу LAC-клиента, уже имеет соединение с Интернет. Создается «виртуальное» PPP-соединение, и локальная программа L2TP LAC формирует туннель до LNS. Как и в вышеописанном случае, адресация, аутентификация, авторизация и аккаунтинг будут обеспечены областью управления исходной LAN.

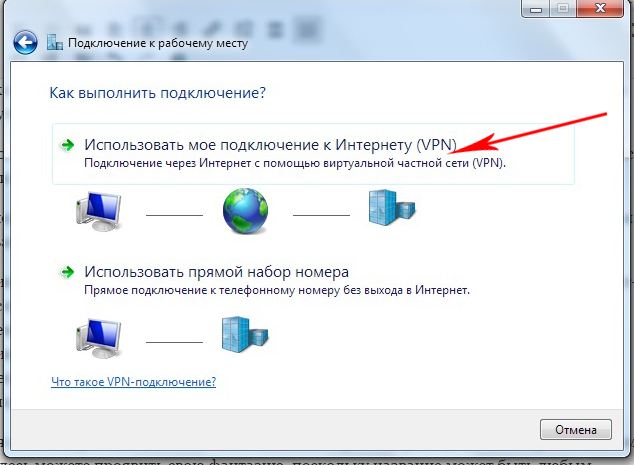

Начальный этап создания соединения

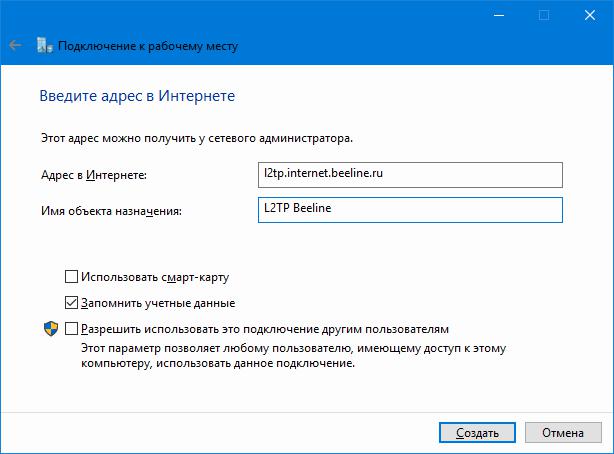

Итак, сначала необходимо войти в «Центр управления сетями и общим доступом» (вызвать данный раздел можно либо из стандартной «Панели управления», либо через меню ПКМ на значке сети в системном трее (слева от часов и даты).

Здесь необходимо использовать гиперссылку создания нового сетевого подключения и выбрать подключение к рабочему месту. Далее будет предложено использовать либо имеющееся подключение через VPN, либо прямой набор номера.

Выбирайте первый, поскольку использование второго имеет смысл только в том случае, если связь осуществляется через оператора мобильной связи с использованием модема.

Далее вопрос о том, как настроить L2TP-соединение, предполагает выбор отложенного подключения, а не немедленной установки связи (такое действие рекомендовано, но обязательным не является, и единого решения по этому поводу нет).

На следующем этапе будьте особо внимательны, поскольку точность ввода адреса сервера здесь играет первостепенную роль. Вписываете адрес, вводите произвольное название нового соединения (тип местоназначения), после чего в чекбоксе ставите флажок на запоминание введенных данных (это избавит вас от постоянного ввода информации при последующих входах). Далее просто нажимаете кнопку создания подключения, после чего оно появится в разделе сетевых настроек и в системном трее.

L2TP Client

Sub-menu:

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add L2TP remote address as a default route. |

| allow (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| connect-to (IP; Default: ) | Remote address of L2TP server |

| comment (string; Default: ) | Short description of the tunnel. |

| default-route-distance (byte; Default: ) | Since v6.2, sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Enables/disables tunnel. |

| keepalive-timeout (integer ; Default: 60s) | Since v6.0rc13, tunnel keepalive timeout in seconds. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that L2TP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that L2TP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| profile (name; Default: default-encryption) | Used . |

| user (string; Default: ) | User name used for authentication. |

| use-ipsec (yes | no; Default: no) | When this option is enabled, dynamic IPSec peer configuration and policy is added to encapsulate L2TP connection into IPSec tunnel. |

| ipsec-secret (string; Default: ) | Preshared key used when use-ipsec is enabled. |

Quick example

This example demonstrates how to set up L2TP client with username «l2tp-hm», password «123» and server 10.1.101.100

/interface l2tp-client>add name=l2tp-hm user=l2tp-hm password=123 \

\... connect-to=10.1.101.100 disabled=no

/interface l2tp-client> print detail

Flags: X - disabled, R - running

0 name="l2tp-hm" max-mtu=1460 max-mru=1460 mrru=disabled

connect-to=10.1.101.100 user="l2tp-hm" password="123"

profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

Шаг 3. Подключение установлено, пинг адреса 172.16.0.1 успешен, что дальше?

Дальнейшие действия связаны с наличием маршрутной информации. Дело в том, что после подключения, адрес сервера vpnki — 172.16.0.1 является адресом, напрямую подключенным к вашему устройству по каналу точка-точка. По этой причине ваше устройство «знает» об этом адресе и успешно пингует его. Однако, на этом этапе, ваше устройство не обладает информацией о других адресах вашей сети vpnki. Первым шагом будет являться «обучение» вашего устройства новому маршруту к сети vpnki 172.16.0.0/16 Именно в этой сети находятся все ваши прочие туннели. Для достижения этой цели используются два метода:

- получение этого маршрута от сервера по протоколу DHCP

- прописывание статического маршрута в ручном режиме в командной строке Windows

Если вы настраивали все по инструкции на сайте (с использованием протокола DHCP), то после установления соединения ваше устройство получит информацию о маршруте к сети 172.16.0.0/16

Эта сеть должна быть доступна через адрес сервера vpnki — 172.16.0.1Проверить это можно выполнив команду. В ее длинном выводе вы должны обнаружить следующую строку:

Сетевой адрес Маска Адрес шлюза Интерфейс172.16.0.0 255.255.0.0 172.16.0.1 172.16.x.x — выданный вам адрес

Если по какой-то причине данная строка не появилась то это означает, что протокол DHCP не отработал и маршрутная информация не получена. В этом случае имеет смысл разобраться в причине или добавить статический маршрут в ручном режиме. В качестве обходного маневра вы можете прописать маршрут к сети 172.16.0.0/16 выполнив команду (с правами администратора!)

После этого вы должны успешно выполнить пинг своего «другого устройства», подключенного к сети vpnki по его адресу 172.16.x.x, выполнив команду

Однако обращаем внимание:

— второе устройство также должно содержать в своей таблице маршрутов путь к сети 172.16.0.0/16 для знания о том — куда отправять ответы на ваш пинг

— на втором вашем устройстве межсетевой экран не должен блокировать ответы на пакеты icmp. Проверить принципиальную возможность ответов устройства на пакеты утилиты ping вы можете с нашей страницы «Инструменты», указав адрес устройства. Если вы уверены, что устройство настроено правильно, но пинги с этой страницы не проходят, то смотрите настройки своего устройства относящиеся к протоколу icmp.

Результат этого шага — наличие маршрута к сети 172.16.0.0/16 в таблице маршрутов Windows устройства и/или успешный пинг вашего второго устройства по адресу 172.16.x.x.

Генерация ключевой пары и сертификата

Для успешной аутентификации клиенту необходимо:

- сгенерировать ключевую пару;

- иметь корневой сертификат УЦ;

- иметь сертификат для своей ключевой пары, подписанный корневым УЦ.

для клиента на Linux

Для начала сгенерируем ключевую пару на токене и создадим заявку на сертификат:

Появившуюся заявку client.req отправьте в УЦ. После того как вы получите сертификат для своей ключевой пары, запишите его на токен с тем же id, что и у ключа:

для клиентов Windows и Linux (более универсальный способ)

Данный способ является более универсальным, т.к. позволяет сгенерировать ключ и сертификат, который будет успешно распознаваться у пользователей Windows и Linux, но он требует наличие машины на Windows для проведения процедуры генерации ключей.

Перед генерацией запросов и импортом сертификатов необходимо добавить корневой сертификат VPN сети в список доверенных. Для этого откроем его и в открывшемся окне выберем опцию «Установить сертификат»:

В открывшемся окне выберем установку сертификата для локального пользователя:

Установим сертификат в хранилище доверенных корневых сертификатов УЦ:

После всех этих действий соглашаемся со всеми дальнейшими пунктами. Теперь система настроена.

Создадим файл cert.tmp со следующим содержимым:

После этого сгенерируем ключевую пару и создадим заявку на сертификат. Для этого откроем powershell и введём следующую команду:

Отправьте созданную заявку client.req в ваш УЦ и дождитесь получения сертификата client.pem. Его можно записать на токен и добавить в хранилище сертификатов Windows с помощью следующей команды:

Стоит заметить, что аналогичные действия можно воспроизвести с помощью графического интерфейса программы mmc, но данный способ является более времязатратным и менее программируемым.

Настройка клиента Ubuntu

NOTE

Настройка клиента на Linux в данный момент является достаточно длительной по времени, т.к. требует сборки отдельных программ из исходников. Мы постараемся в ближайшее время добиться, чтобы все изменения попали в официальные репозитории.

Для обеспечения подключения на уровне IPSec к серверу — используется пакет strongswan и демон xl2tp. Для упрощения подключения к сети с помощью смарт-карт – будем использовать пакет l2tp-ipsec-vpn, обеспечивающий графическую оболочку для упрощенной настройки подключения.

Начнём сборку элементов поэтапно, но перед этим установим все необходимые пакеты для непосредственной работы VPN:

Настройка системы

Установим все необходимые драйверы для работы с Рутокенами скачав их c оф. сайта.

Импорт корневого сертификата для аутентификации

Скачаем корневой сертификат сервера и установим в систему. Для этого откроем его и в открывшемся окне выберем опцию «Установить сертификат»:

В открывшемся окне выберем установку сертификата для локального пользователя. Если хочется, чтобы сертификат был доступен всем пользователям на компьютере, то тогда следует выбрать установку сертификата на локальный компьютер:

Установим сертификат в хранилище доверенных корневых сертификатов УЦ:

После всех этих действий соглашаемся со всеми дальнейшими пунктами. Теперь система настроена.

Подключение высокоскоростного соединения

Осуществить такую связь несложно даже неопытному пользователю. Главное следовать простой пошаговой инструкции.

Алгоритм подключения PPPoE на операционной системе Windows 7

Войти в меню «Пуск», в колонке справа найти пункт «Панель управления» и нажать на него.

Открыть в предложенном списке «Сеть и интернет» .

Далее в разделе «Центр управления сетями и общим доступом» надо открыть папку «Настройка нового подключения или сети».

В следующем открывшемся окне выбрать «Подключение к интернету» и подтвердить свой выбор нажатием кнопки «Далее».

Если всплывает контекстное извещение с информацией, что интернет уже подключён, проигнорировать его и продолжить создание нового подключения.

После перенаправления выбрать пункт «Высокоскоростное (с PPPoPE)».

В открывшейся вкладке ввести данные: логин и пароль. Их можно найти в договоре, составленном с компанией-провайдером. В графу «Имя подключения» нужно ввести любое значение, к примеру, название провайдера или своё имя

И также важно отметить пункт, в котором компьютер предлагает запомнить введённые данные, чтобы гаджет не спрашивал их каждый раз при входе в сеть. После проверки правильности ввода данных нажать «Подключить».

Если всё правильно заполнено, то по завершении аутентификации произойдёт подключение к сети

Можно открывать любой удобный браузер и пользоваться интернетом.

Видео: подключение высокоскоростного PPPoPE на Windows 7

Подключение высокоскоростного PPPoPE на ОС Windows 10

Принципиального отличия подключения PPPoPE для Windows 10 нет. Алгоритм тот же.

-

Войти в меню «Пуск», найти третье снизу значение «Параметры» и выбрать его.

-

Откроется новая панель, где нужно щёлкнуть по иконке «Сеть и интернет».

-

В новой вкладке выбрать графу «Ethernet».

-

В перенаправлении следует кликнуть на «Создание и настройка нового подключения или сети».

-

Далее производится непосредственное подключение к сети. Для этого вновь нужно выбрать первую графу «Подключение к интернету» и нажать кнопку «Продолжить».

-

В следующей вкладке надо щёлкнуть по «Высокоскоростное (с PPPoE)».

-

После этого будет предложено пройти аутентификацию — ввести имя пользователя или логин, как принято называть в среде интернет-юзеров, и пароль. Нужно также отметить поле, где содержится информация о разрешении пользоваться сетью другим, если желаете сделать доступ открытым. В графе с именем подключения можно указать любое. После ввода всех необходимых данных нажать кнопку «Подключить».

- Спустя некоторое время, не больше нескольких секунд, интернет-связь будет установлена. Можно работать в сети.

Создание подключения PPPoE на Ubuntu

Настроить PPPoE в Ubuntu можно с помощью утилиты под названием pppoeconf. Чтобы воспользоваться ей, нужно иметь права доступа с полномочиями суперпользователя. Запустить утилиту pppoeconf можно через команду sudo. Для этого нужно пройти следующий путь: «Приложения» — «Стандартные» — «Терминал».

-

Ввести команду sudo pppoeconf. Иногда может потребоваться пароль администратора. После его ввода нажать Enter.

-

По завершении поиска будет выдан список обнаруженных сетевых устройств, среди которых надо найти нужное и свой выбор подтвердить нажатием кнопки «Да» или Enter.

-

Начнётся поиск PPPoE. Если гаджет не сможет установить соединение, нужно проверить кабель, правильно ли он подключён.

-

Следующим шагом будет подтверждение опций: noauth — подключаться в будущем сразу без аутентификации сервера, defaultroute — всегда выбирать заданный маршрут.

-

После откроется уведомление об изменении конфигурации dsl-provider. Желательно сделать резервную копию. Если в процессе последующей работы возникнут критические ошибки, можно будет восстановить прежнюю версию.

-

В новом открывшемся окне надо ввести логин, предоставленный провайдером, и подтвердить его нажатием клавиши Ok.

-

Соответственно вводится и пароль.

-

В новой вкладке нужно подтвердить автоматическое добавление адреса сервера.

-

В двух следующих окнах также нажать «Да».

-

Подтвердить установку настроек.

-

Завершающим шагом будет проверка соединения. Для этого просто в новом окне надо нажать «Да».

Решение проблем

Информация о решении проблем со службами доступна на странице .

Ошибка 619 на стороне клиента

Найдите и удалите (или закомментируйте) опцию в файле . С включенной опцией используется wtmp для записи лога подключений и отключений клиента.

ppp0: ppp: compressor dropped pkt

Если при подключении клиента выводится это сообщение, добавьте скрипт со следующим содержимым:

#!/bin/sh CURRENT_MTU="`ip link show $1 | grep -Po '(?<=mtu )(+)'`" FIXED_MTU="`expr $CURRENT_MTU + 4`" ip link set $1 mtu $FIXED_MTU

После чего не забудьте сделать его исполняемым:

# chmod 755 /etc/ppp/ip-up.d/mppefixmtu.sh

How Does L2TP/IPSec Work?

Basically, here’s a quick overview of how an L2TP/IPSec VPN connection takes place:

- The IPSec Security Association (SA – an agreement between two network devices on security attributes) is first negotiated. That is normally done through IKE and over UDP port 500.

- Next, the Encapsulating Security Payload (ESP) process is established for the transport mode. This is done using IP protocol 50. Once ESP is established, a secure channel between the network entities (VPN client and VPN server, in this case) has been set up. However, for now, no actual tunneling is taking place.

- That’s where L2TP comes into play – the protocol negotiates and establishes a tunnel between the network endpoints. L2TP uses TCP port 1701 for that, and the actual negotiation process takes place within the IPSec encryption.

Шаг 1 — Установка PPTP

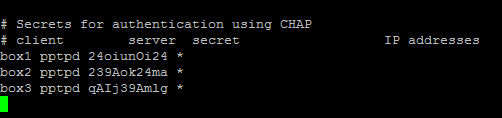

Вам необходимо выбрать один сервер, который будет отвечать за раздачу IP-адресов другим серверам и авторизацию всех Ваших серверов в Вашей VPN. Он и станет Вашим PPTP-сервером.

На CentOS 6 x64:

На Ubuntu 12.10 x64:

Теперь необходимо отредактировать файл , добавив в него следующие строчки:

В данном случае, — это IP-адрес вашего сервера, а — IP-адреса, которые будут присваиваться клиентам, которые в ним соединяются.

Затем Вам необходимо настроить авторизацию для PPTP путем добавления пользователей и их паролей. Просто добавьте их в :

Здесь — это имя пользователя (логин), — тип сервиса (в нашем примере — pptpd), — пароль, а в указывается, какие IP-адреса могут авторизоваться (с данным логином и паролем). Установив в поле IP-адресов звёздочку Вы указываете, что данная пара логин/пароль должна приниматься с любого IP.

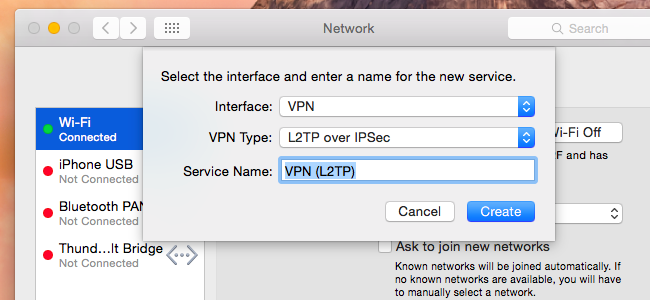

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

/interface l2tp-client> monitor 0

status: "connected"

uptime: 7h24m18s

idle-time: 6h21m4s

encoding: "MPPE128 stateless"

mtu: 1450

mru: 1450

Read-only properties

| Property | Description |

|---|---|

| status () | Current L2TP status. Value other than «connected» indicates that there are some problems establishing tunnel.

|

| uptime (time) | Elapsed time since tunnel was established. |

| idle-time (time) | Elapsed time since last activity on the tunnel. |

| encoding () | Used encryption method |

| local-address (IP Address) | IP Address of local interface |

| remote-address (IP Address) | IP Address of remote interface |

| mru (integer) | Negotiated and used MRU |

Настройка соединения PPPoE на маршрутизаторах Tp-Link

В случае, если провайдер выполняет для соединения привязку по МАС адресам , понадобиться с компьютера, подключаемого к интернету, клонировать МАС адрес. Второй вариант – чтобы провайдер сделал привязку в МАС адрес роутера.

Вы можете в этой статье. В общем то, это все, что я бы хотел рассказать о настройке соединения PPPoE для Tp-Link. Аналогично можно настроить и устройство L2TP

иPPTP . Надеюсь, никаких вопросов у вас не осталось по данной теме.

Многие провайдеры по всему миру предлагают свои Интернет-услуги через так называемое высокоскоростное PPPoE-соединение (Point-to-Point Protocol over Ethernet). Для связи с Интернетом через PPPoE провайдеры обычно дают своим клиентам уникальное имя пользователя и пароль, которые необходимы для подключения к их сетям.

Недостаток PPPoE заключается в необходимости запускать подключение вручную каждый раз после включения компьютера. Это раздражающее неудобство, о котором многие пользователи хотели бы забыть раз и навсегда. В этой статье я расскажу о настройках, с которыми компьютер с таким соединением будет подключаться к Интернету автоматически во время запуска.

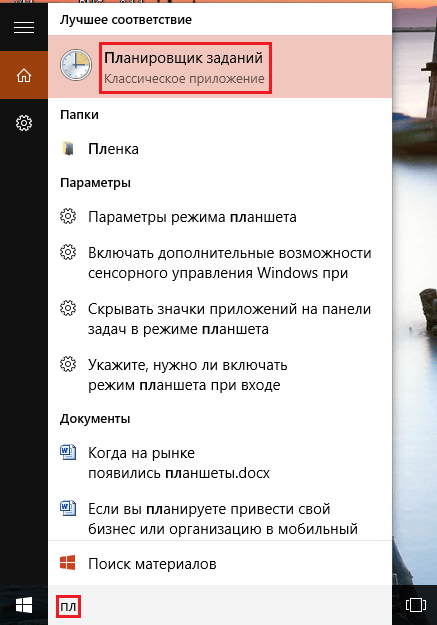

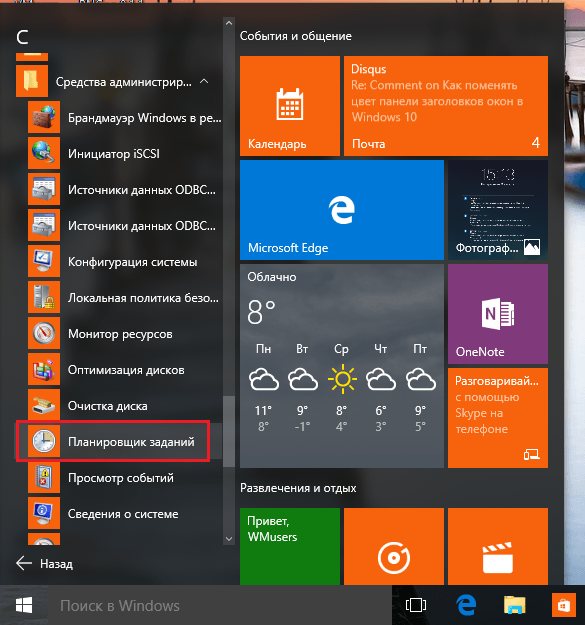

Запуск планировщика заданий

В первую очередь нам необходимо запустить штатный планировщик заданий. Наиболее простой и быстрый способ сделать это заключается в использовании окна системного поиска. Введите первые несколько букв ключевого запроса, а затем нажмите на элемент «Планировщик заданий» в результатах поиска.

В Windows 10 планировщик заданий также может быть запущен из меню «Пуск»: Все приложения\Средства администрированияWindows .

В панели управления он находится по следующему пути: Панель управления\Система и безопасность\Администрирование

Независимо от выбранного способа в результате вы увидите вот такое окно:

Планирование автоматического подключения при входе в систему

Теперь нам нужно запланировать автоматическое подключение к Интернету при каждом входе в систему.

В окне планировщика заданий справа жмем «Создать простую задачу».

В окне мастера создания задачи введите имя задачи, например, «Автодозвон». Также можно ввести описание, но это вовсе необязательно. Жмем «Далее».

Далее нужно выбрать, когда конкретно должна выполняться наша задача. Поскольку наша цель заключается в том, чтобы PPPoE-соединение автоматически подключалось к Интернету при каждом входе в систему, выбираем «При входе в Windows». Жмем «Далее».

Предпоследний этап создания задачи – выбор действия. Нам нужно, чтобы PPPoE-соединение запускалось автоматически вместе с Windows. Соответственно выбираем «Запустить программу». Жмем «Далее».

А теперь самая важная часть процесса – настройка сценария, который будет выполняться автоматически.

Для того чтобы система автоматически подключалась к Интернету через PPPoE, необходимо ввести следующую информацию:

- В поле «Программа или сценарий» введите команду rasdial .

- Поле «Добавить аргументы (необязательно)» должно содержать имя подключения (в кавычках), а также имя пользователя и пароль с дефисом перед ними. Например, предположим, что ваше PPPoE-соединение называется WWW , а для подключения к нему вы используете имя пользователяIvan и пароль123456 . В таком случае необходимо добавить следующие аргументы:WWW»Ivan 123456 .

Поле «Рабочая папка» оставьте пустым.

На заключительном этапе вы увидите краткое описание созданной задачи. Жмем «Готово».

После закрытия мастера вы будете возвращены в основное окно планировщика заданий, где увидите, что ваша задача была добавлена в список остальных запланированных задач.

Перезагружаем компьютер и проверяем

Наконец, перезагрузите компьютер, чтобы проверить результат ваших действий. Если все шаги были выполнены правильно, после перезагрузки система должна подключиться к Интернету автоматически

Обратите внимание, что отныне при каждом входе в систему на экране будет ненадолго появляться окно консоли, сигнализирующее о запуске процесса соединения

Отличного Вам дня!

Сложно представить себе современную жизнь без интернета. Это общение, покупки, работа и, конечно, развлечения

При этом мало кто обращает внимание на тонкости интернет-соединения. Но бывают моменты, когда необходимо разбираться в нём и функционале интернета

Знания о протоколе PPPoE позволит сэкономить время и нервы. Нужно только усвоить его принцип работы, чем он отличается от других, как создать или удалить подключение, как вычислить ошибку по коду и исправить её.

SSTP

Протокол безопасного туннелирования сокетов (Secure Socket Tunneling Protocol) – был представлен Microsoft в Windows Vista SP1, и хотя он теперь доступен на Linux, RouterOS и SEIL, он по-прежнему используется в значительной степени только Windows-системами (есть очень маленький шанс, что он появится на Apple устройствах). SSTP использует SSL v.3 и, следовательно, предлагает аналогичные преимущества, что и OpenVPN (например, возможность использовать TCP-порт 443 для обхода NAT), а так как он интегрирован в Windows, он проще в использовании и более стабилен, чем OpenVPN.

Плюсы:

- очень безопасен (зависит от алгоритма шифрования, обычно используется очень стойкий AES)

- полностью интегрирован в Windows (начиная с Windows Vista SP1)

- имеет поддержку Microsoft

- может работать сквозь файерволлы

Минусы:

работает только в Windows-среде

Поиск и устранение неполадок

В этом разделе описывается процесс устранения неполадок конфигурации.

Команды для устранения неполадок

Некоторые команды show поддерживаются интерпретатором выходных данных (доступен только для зарегистрированных пользователей); интерпретатор позволяет просматривать анализ выходных данных команды show.

Примечание. Прежде чем применять команды debug, ознакомьтесь с документом Важные сведения о командах debug.

-

debug crypto engine – показывает события ядра.

-

debug crypto ipsec – показывает события IPSec.

-

debug crypto isakmp – показывает сообщения, касающиеся событий IKE.

-

debug ppp authentication – показывает сообщения протокола аутентификации, включая информацию об обмене пакетами CHAP и обмене по протоколу аутентификации по паролю (PAP).

-

debug vpdn event – показывает сообщения о событиях, являющихся частью обычного процесса установки или завершения работы туннеля.

-

debug vpdn error – показывает ошибки, не позволяющие установить туннель или вызывающие закрытие установленного туннеля.

-

debug ppp negotiation – показывает PPP-пакеты, передаваемые при запуске PPP во время согласования параметров.

Summary

Standards:

PPTP is a secure tunnel for transporting IP traffic using PPP. PPTP encapsulates PPP in virtual lines that run over IP. PPTP incorporates PPP and MPPE (Microsoft Point to Point Encryption) to make encrypted links. The purpose of this protocol is to make well-managed secure connections between routers as well as between routers and PPTP clients (clients are available for and/or included in almost all OSs including Windows).

Multilink PPP (MP) is supported in order to provide MRRU (the ability to transmit full-sized 1500 and larger packets) and bridging over PPP links (using Bridge Control Protocol (BCP) that allows the sending of raw Ethernet frames over PPP links). This way it is possible to setup bridging without EoIP. The bridge should either have an administratively set MAC address or an Ethernet-like interface in it, as PPP links do not have MAC addresses.

PPTP includes PPP authentication and accounting for each PPTP connection. Full authentication and accounting of each connection may be done through a RADIUS client or locally.

MPPE 128bit RC4 encryption is supported.

PPTP traffic uses TCP port 1723 and IP protocol GRE (Generic Routing Encapsulation, IP protocol ID 47), as assigned by the Internet Assigned Numbers Authority (IANA). PPTP can be used with most firewalls and routers by enabling traffic destined for TCP port 1723 and protocol 47 traffic to be routed through the firewall or router.

PPTP connections may be limited or impossible to setup though a masqueraded/NAT IP connection. Please see the Microsoft and RFC links listed below for more information.

How L2TP Works – The Basics

L2TP tunneling starts out by initiating a connection between LAC (L2TP Access Concentrator) and LNS (L2TP Network Server) – the protocol’s two endpoints – on the Internet. Once that’s achieved, a PPP link layer is enabled and encapsulated, and afterwards it’s carried over the web.

The PPP connection is then initiated by the end-user (you) with the ISP. Once the LAC accepts the connection, the PPP link is established. Afterwards, a free slot within the network tunnel is assigned, and the request is then passed on to the LNS.

Lastly, once the connection is fully authenticated and accepted, a virtual PPP interface is created. At that moment, link frames can freely be passed through the tunnel. The frames are accepted by the LNS, which then removes the L2TP encapsulation and proceeds to process them as regular frames.

Some Technical Details About the L2TP Protocol

- L2TP is often paired up with IPSec in order to secure the data payload.

- When paired with IPSec, L2TP can use encryption keys of up to 256-bit and the 3DES algorithm.

- L2TP works on multiple platforms, and is natively supported on Windows and macOS operating systems and devices.

- L2TP’s double encapsulation feature makes it rather secure, but it also means it’s more resource-intensive.

- L2TP normally uses TCP port 1701, but when it’s paired up with IPSec it also uses UDP ports 500 (for IKE – Internet Key Exchange), 4500 (for NAT), and 1701 (for L2TP traffic).

The L2TP data packet structure is as follows:

- IP Header

- IPSec ESP Header

- UDP Header

- L2TP Header

- PPP Header

- PPP Payload

- IPSec ESP Trailer

- IPSec Authentication Trailer