Настройка прокси для wsl (ubuntu)

Содержание:

- Overview

- Удалённый проброс порта

- Theory continued

- Проверяем, как работает autossh

- Типы переадресации портов

- Проблемы, связанные со спорами

- Настройка туннеля SSH

- Простой туннель

- Как работает SSH-туннелирование

- Как я могу использовать раздельное туннелирование?

- Организация туннеля и VPN при помощи OpenSSH

- ExpressVPN

- Динамическое перенаправление портов SSH

Overview

Without any VPN or SSH tunneling, all your internet traffic goes through your

ISP (internet service provider) or any intermediate firewalls your company

network might be enforcing.

Not only your ISP, other parties who can get in the middle can block your

access to websites. They can also inspect and modify the contents of your

requests and responses if your connection is not encrypted. For websites, TLS

(HTTPS) provides end-to-end encryption. However not all websites use TLS and

not all applications use the HTTP/HTTPS protocols.

However, you can host an instance on Compute Engine and use SSH to

create a SOCKS proxy on your machine to make all your traffic go through the

instance.

This way, anyone inspecting your traffic will only see that you are connecting

to the Compute Engine instance, and the Compute Engine instance will forward all of your traffic to its actual

destination smoothly.

This SOCKS proxy provided from the SSH tunnel can later be configured in your

operating system as the default proxy and on other applications which have a

proxy setting.

Удалённый проброс порта

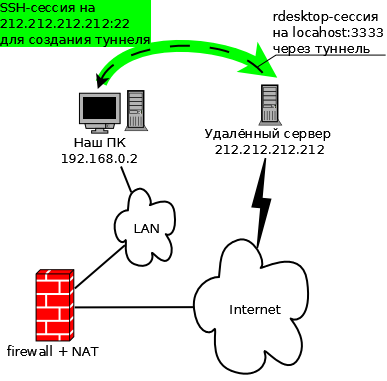

В этом случае подключение внутри SSH–туннеля устанавливается в другую сторону — от удалённого сервера на наш локальный компьютер. Может быть полезно, если требуется открыть доступ к локальным сервисам нашего компьютера. Рассмотрим ту же сеть, что и в пункте 1, но для простоты предположим, что теперь у нас есть NAT:

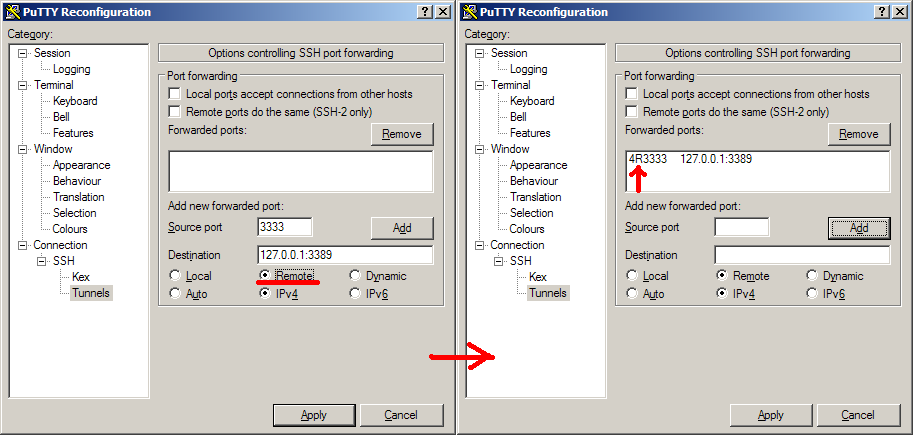

Здесь уже у нас есть возможность подключаться через SSH напрямую к 212.212.212.212 благодаря наличию NAT–а. А вот 212.212.212.212 подключиться на 192.168.0.2 без специальных ухищрений, понятное дело, не сможет, т.к. 192.168.0.2 не подключён к Интернет непосредственно. Предположим, что пользователю, сидящему под X–ами на 212.212.212.212 нужно через remote desktop попасть на наш компьютер 192.168.0.2. Для этого в SSH–сеансе подключения с 192.168.0.2 на 212.212.212.212 нужно изменить настройки в разделе Tunnels следующим образом:

В результате после успешной авторизации на 212.212.212.212 можно увидеть следующее:

#lsof -i -nP | grep 3333 sshd 18598 avz 11u IPv4 592868957 TCP 127.0.0.1:3333 (LISTEN)

То есть sshd ожидает подключений на TCP–порт 3333, которые затем по SSH–туннелю будут перенаправлены на 192.168.0.2 порт 3389. И юзер сидящий за 212.212.212.212 сможет с помощью rdesktop увидеть наш рабочий стол:

Theory continued

As you can see, there are three types of SSH tunnels:

- Local — option — a tunnel is opened on our local port and listens for connections that are redirected first to our saved connection to the SSH server, and next to the target host.

- Remote — option — a tunnel is opened on SSH server. After receiving a connection by the server, all transmissions are redirected out our local tunnel.

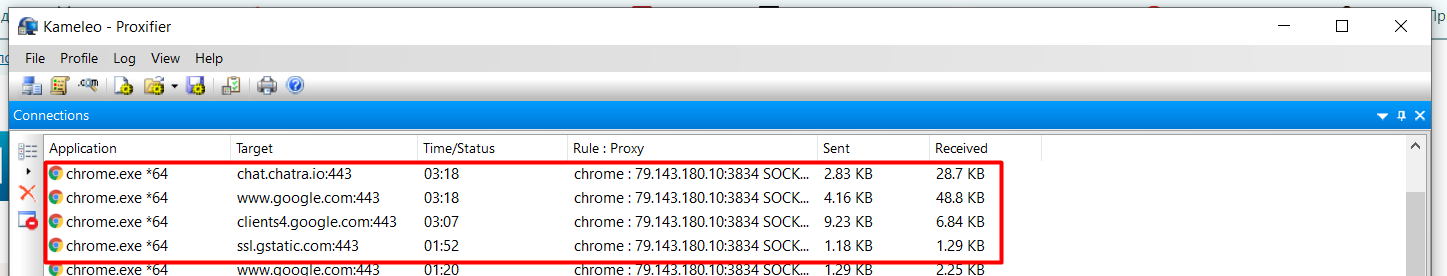

- Dynamic — option — a tunnel is opened on a local loopback interface. Transmission takes place through the SOCKS protocol. You can tunnel any packets through this — TCP, UDP. It’s possible to connect to any server on the Internet through a proxy SSH server. To redirect all system traffic through the SOCKS proxy, you can use a program like proxifier.

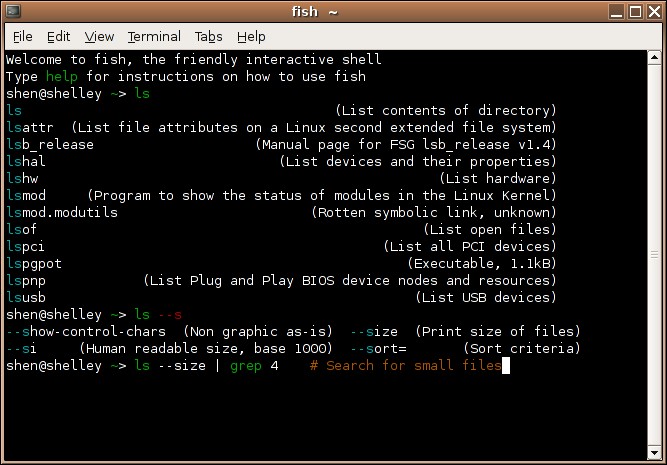

Проверяем, как работает autossh

Во второй части мы решали две задачи:

- Пробросить ssh-туннель от до через промежуточный , чтобы иметь возможность подключаться с физической машины к серверу БД на виртуальной машине

- Пробросить ssh-туннель от до через промежуточный , чтобы иметь возможность подключаться с виртуальной машины к серверу БД на физической машине

Мы сейчас посмотрим, как работает , пробрасывая туннель от до (правая половина первого рисунка). Для проверки того, что туннель работает, установим на виртуальную машину клиент БД MySQL:

$ sudo apt install mysql-client

Теперь с виртуальной машины выполним команду создания туннеля:

$ autossh -M 0 -N remote-forward-ssh-server

А с виртуальной машины соединяемся с сервером БД MySQL:

$ mysql -uroot -pqwerty --protocol=TCP

Соединение прошло успешно. Теперь выключим сетевой интерфейс на виртуальной машине :

$ sudo ip link set dev enp0s3 down

Удостоверимся, что подключиться к серверу БД MySQL теперь нельзя:

$ mysql -uroot -pqwerty --protocol=TCP mysql: Using a password on the command line interface can be insecure. ERROR 2003 (HY000): Can't connect to MySQL server on 'localhost' (111)

И посмотрим, как отреагирует утилита на машине :

$ autossh -M 0 -N remote-forward-ssh-server Timeout, server 192.168.110.8 not responding. # прошло 90 секунд, сервер не отвечает ssh: connect to host 192.168.110.8 port 2222: No route to host # попытка соединения с сервером ssh: connect to host 192.168.110.8 port 2222: No route to host # попытка соединения с сервером ssh: connect to host 192.168.110.8 port 2222: No route to host # попытка соединения с сервером

При включении сетевого интерфейса на виртуальной машине :

$ sudo ip link set dev enp0s3 up

Туннель будет восстановлен. Это можно проверить, если выполнить команду на :

$ mysql -uroot -pqwerty --protocol=TCP mysql: Using a password on the command line interface can be insecure. Welcome to the MySQL monitor. Commands end with ; or \g. Your MySQL connection id is 12 Server version: 5.7.28-0ubuntu0.18.04.4 (Ubuntu) ..........

Если возникли какие-то проблемы с , можно запустить утилиту в режиме отладки:

$ AUTOSSH_DEBUG=1 autossh -M 0 -N remote-forward-ssh-server autossh: port set to 0, monitoring disabled # мы отключили мониторинг autossh: checking for grace period, tries = 0 autossh: starting ssh (count 1) # запуск ssh (попытка 1) autossh: ssh child pid is 2747 autossh: check on child 2747 autossh: set alarm for 600 secs autossh: execing /usr/bin/ssh Timeout, server 192.168.110.8 not responding. autossh: check on child 2747 autossh: ssh exited with error status 255; restarting ssh autossh: expired child, returning 1 autossh: checking for grace period, tries = 1 autossh: starting ssh (count 2) # запуск ssh (попытка 2) autossh: ssh child pid is 2754 autossh: check on child 2754 autossh: set alarm for 559 secs autossh: execing /usr/bin/ssh ssh: connect to host 192.168.110.8 port 2222: No route to host autossh: check on child 2754 autossh: ssh exited with error status 255; restarting ssh autossh: expired child, returning 1 autossh: checking for grace period, tries = 2 autossh: starting ssh (count 3) # запуск ssh (попытка 3) autossh: ssh child pid is 2755 autossh: check on child 2755 autossh: set alarm for 524 secs autossh: execing /usr/bin/ssh ssh: connect to host 192.168.110.8 port 2222: No route to host autossh: check on child 2755 autossh: ssh exited with error status 255; restarting ssh autossh: expired child, returning 1 autossh: checking for grace period, tries = 3 autossh: starting ssh (count 4) # запуск ssh (попытка 4) autossh: ssh child pid is 2756 autossh: check on child 2756 autossh: set alarm for 521 secs autossh: execing /usr/bin/ssh

Поиск:

CLI • Linux • Ubuntu • SSH • Виртуальная машина • Команда • Конфигурация • Настройка • Сервер • Туннель

Типы переадресации портов

Переадресация портов — это широко поддерживаемая функция, обнаруживаемая во всех основных клиентах и серверах SSH. С функцией перенаправления портов SSH можно осуществлять передачу различных типов интернет-трафика через сеть. Это используется для того, чтобы избежать сетевой слежки или с целью обхода неправильно настроенных маршрутизаторов в Интернете.

Существует три типа переадресации портов с SSH:

-

локальная — соединения с SSH-клиента перенаправляются на SSH-сервер, а затем на целевой сервер;

-

удаленная — соединения с SSH-сервера перенаправляются через SSH-клиент, а затем на целевой сервер;

-

динамическая — соединения из различных программ пересылаются через SSH-клиент, затем через SSH-сервер и, наконец, на несколько целевых серверов.

Локальная переадресация портов является наиболее распространенным типом и, в частности, позволяет обойти брандмауэр компании, который блокирует «Википедию».

Удаленная переадресация портов встречается реже. Позволяет подключиться с вашего SSH-сервера к компьютеру в интрасети вашей компании.

Динамическая переадресация портов используется также нечасто. Позволяет обойти брандмауэр компании, который полностью блокирует доступ к Интернету. Требует много работы для настройки, и обычно проще использовать локальную переадресацию портов для определенных сайтов, к которым вы хотите получить доступ.

Проблемы, связанные со спорами

1. Мошенничество

Конфликты всегда привлекают внимание людей, как участников, так и простых наблюдателей. Особенно, если такой конфликт создается в тематической группе

Мошенники быстро это поняли и уже используют эту возможность во благо себе. Рассмотрим, как это работает.

В тематическом чате появляется новый пользователь, который интересуется, где можно найти дешевый и качественный прокси с массой крутых фич

Вопрос может выглядеть глупо или банально, поэтому быстро привлекает внимание. Далее разыгрывается следующая ситуация:

- Очень быстро находится токсичный пользователь, который хейтит как сам вопрос, так и смысл, заложенный в нем, указывая, что таких сервисов нет.

- Моментально находится и защитник новичка, который вступает в спор и указывает, что такие сервисы есть.

- Хейтер продолжает давить уже на двоих оппонентов, используя технические термины.

- Защитник тоже не отступает и успешно использует сложные технические термины, чтобы отбить любые нападки хейтера.

- Эта дискуссия может продолжаться долго, но без фанатизма. В результате хейтер “сдается” и просит показать чудо-сервис.

- Естественно, защитник не горит желанием рассказывать, и уж тем более публиковать в чате, поскольку остальные пользователи могут быстро убить полезный инструмент. Однако пишет, что отправит в личные сообщения.

Кажется, конфликт исчерпал себя, все стороны разошлись и представление закончилось. Но на самом деле представление лишь перешло ко второму акту.

В действительности все три персонажа (новичок, хейтер и защитник) — это один и тот же человек, который разыграл спектакль. Аудитория, которая наблюдала за происходящим поняла, что защитник успешно выиграл спор и даже готов поделиться сервисом с хейтером. Соответственно, есть инструмент, который работает. Остается лишь догадываться, сколько людей из чата также побегут к защитнику с вопросом о том, что это за сервис и можно ли тоже получить заветную ссылку.

К счастью, защитник поделится ссылкой, да еще и с промокодом, а на платформе, по счастливой случайности, будет проходить акция.

2. Все опции — лучшие

Проанализировав любой спор, можно сделать вывод, что каждое из решений — лучшее. Для определенных пользователей. Если обратиться к людям напрямую, они будут указывать лишь то решение, с которым регулярно работают, и назовут его неоспоримо лучшим. Несмотря на то, что в вопросе не было указано, для какого конкретного случая вы хотите узнать информацию.

3. Отсутствие технических знаний

Подавляющее большинство пользователей не разбираются в тонких деталях решений и на практике не могут объяснить преимущества одной платформы над другой. Чаще всего тестирование решение сводится к проверке IP-адреса через первый онлайн-сервис чекинга в поиске. А на конкретный вопрос о технических деталях сразу же отправляют в Google. Правда в поиске детальной информации тоже практически нет.

Настройка туннеля SSH

Мы создадим туннель SSH, который будет безопасно перенаправлять трафик с вашей локальной машины на порт на сервер SSH на порту . Вы можете использовать любой номер порта больше, чем .

Linux и macOS

Если на вашем локальном компьютере вы запускаете Linux, macOS или любую другую операционную систему на основе Unix, вы можете легко запустить SSH-туннель с помощью следующей команды:

Возможные варианты:

- – Указывает SSH не выполнять удаленную команду.

- – Открывает туннель SOCKS по указанному номеру порта.

- – Ваш удаленный SSH пользователя и IP-адрес сервера.

- Для запуска команды в фоновом режиме используйте эту опцию .

- Если ваш SSH-сервер прослушивает порт, отличный от порта 22 (по умолчанию), используйте этот параметр .

После запуска команды вам будет предложено ввести свой пароль пользователя. После входа в систему вы войдете на свой сервер, и будет создан туннель SSH.

Вы можете настроить аутентификацию на основе ключа SSH и подключиться к серверу без ввода пароля.

Windows

Пользователи Windows могут создавать туннель SSH с помощью клиента SSH PuTTY.

-

Запустите Putty и введите IP-адрес вашего сервера в поле .

-

В меню разверните и выберите . Введите порт в поле и установите переключатель .

-

Нажмите на кнопку , как показано на рисунке ниже.

-

Вернитесь на страницу , чтобы сохранить настройки, чтобы вы не вводили их каждый раз. Введите имя сеанса в поле и нажмите кнопку .

-

Выберите сохраненный сеанс и войдите на удаленный сервер, нажав на кнопку .

Появится новое окно с запросом имени пользователя и пароля. После того, как вы введете свое имя пользователя и пароль, вы войдете на сервер и начнете туннель SSH.

Простой туннель

Задача. Пробросить подсеть пользователей (на примере Loopback-интерфейсов, но роутинг реальных точно такой же) из

одной подсети в другую подсеть с использованием туннеля. И так, легенда роутеров:

Красноярск.

- Белый IP-адрес: 172.16.0.100

- Адрес туннельного интерфейса: 10.0.0.1

- Подсеть: 10.0.1.1

Новосибирск.

- Белый IP-адрес: 172.16.0.200

- Адрес туннельного интерфейса: 10.0.0.2

- Подсеть: 10.0.2.1

Настроим интерфейсы роутеров в соответствии с этой схемой.

Красноярск

gw-krsk>enable gw-krsk#configure terminal gw-krsk(config)#interface FastEthernet0/0 gw-krsk(config-if)#description WAN-KRASNOYARSK gw-krsk(config-if)#ip address 172.16.0.100 255.255.255.0 gw-krsk(config-if)#exit gw-krsk(config)#interface Loopback0 gw-krsk(config-if)#ip address 10.0.1.1 255.255.255.0 gw-krsk(config-if)#exit gw-krsk(config)#ip route 0.0.0.0 0.0.0.0 172.16.0.100 gw-krsk(config)#exit gw-krsk#write

Новосибирск

gw-nsib>enable gw-nsib#configure terminal gw-nsib(config)#interface FastEthernet0/0 gw-nsib(config-if)#description WAN-NOVOSIBIRSK gw-nsib(config-if)#ip address 172.16.0.200 255.255.255.0 gw-nsib(config-if)#exit gw-nsib(config)#interface Loopback0 gw-nsib(config-if)#ip address 10.0.2.1 255.255.255.0 gw-nsib(config-if)#exit gw-nsib(config)#ip route 0.0.0.0 0.0.0.0 172.16.0.200 gw-krsk(config)#exit gw-krsk#write

Всё, стендовые роутеры настроены, роутинг из виртуальных сетей в глобальную работает,

но локальные сети не связаны между собой. Создадим туннели между этими роутерами и настроим роутинг

между внутренними подсетями.

gw-krsk>enable gw-krsk#configure terminal gw-krsk(config)#interface Tunnel0 gw-krsk(config-if)#description To Novosibirsk gw-krsk(config-if)#ip address 10.0.0.1 255.255.255.252 gw-krsk(config-if)#tunnel mode gre ip gw-krsk(config-if)#tunnel source 172.16.0.100 gw-krsk(config-if)#tunnel destination 172.16.0.200 gw-krsk(config-if)#exit gw-krsk(config)#ip route 10.0.1.0 255.255.255.0 10.0.0.2 gw-krsk(config)#exit gw-krsk#write

Настройки второй стороны.

gw-nsib>enable gw-nsib#configure terminal gw-nsib(config)#interface Tunnel0 gw-nsib(config-if)#description To Krasnoyarsk gw-nsib(config-if)#ip address 10.0.0.2 255.255.255.252 gw-nsib(config-if)#tunnel mode gre ip gw-nsib(config-if)#tunnel source 172.16.0.200 gw-nsib(config-if)#tunnel destination 172.16.0.100 gw-nsib(config-if)#exit gw-nsib(config)#ip route 10.0.2.0 255.255.255.0 10.0.0.1 gw-nsib(config)#exit gw-nsib#write

Теперь две виртуальные подсети видят друг-друга и могут общаться. Но в реальной жизни роль виртуальных

интерфейсов выполняют физические интерфейсы.

На практике можно с одной стороны интерфейсы отобразить в подсеть, а с другой вывести через NAT.

Точно таким же методом можно создать отображение IPv6 в сеть провайдера поддерживающего этот протокол.

Тэги: ИТ, Cisco

Отредактировано:2020-09-08 19:42:15

Как работает SSH-туннелирование

SSH туннель или SSH Port Forwarding, как его называет man(1) ssh – это опциональный функционал протокола, который работает поверх всем знакомой обычной SSH сессии. SSH туннель позволяет послать TCP пакет с одной стороны SSH соединения на другую его сторону и произвести трансляцию IP заголовка по заранее определенному правилу в процессе передачи.

Понять, как работает SSH туннель очень просто: если представить его в виде point-to-point соединения. Так же как и в PPP, любой пакет, попавший в один конец соединения,

будет передан и получен на другом конце туннеля. Дальше, в зависимости от адреса получателя заданного в IP заголовке, пакет будет либо обработан принимающей стороной туннеля (если пакет предназначается непосредственно ей), либо смаршрутизирован дальше в сеть (если адресатом является другой узел сети).

Основное отличие SSH туннеля от PPP соединения в том, что в SSH туннель можно завернуть только TCP трафик. (Примечание: есть несколько хаков, как можно передать UDP через TCP-сокет внутри SSH туннеля, но это решение выходит за рамки данной статьи).

Второе отличие состоит в том, что в point-to-point

соединении входящий трафик может быть инициирован с любой стороны, тогда как для SSH туннеля необходимо явно задать «точку входа» для трафика. «Точка входа» – это параметр вида <адрес>:<порт>,

указывающий какой сокет открыть для входа в туннель (с локальной или удалённой стороны SSH сессии).

Кроме точки входа дополнительно нужно указать правило вида

<адрес>:<порт>, по которому должен

быть переписан заголовок (точнее, адрес и порт назначения) TCP пакета в процессе передачи. Точка входа может задаваться с любого конца туннеля. За этот параметр отвечают ключи –L (local) и –R (remote). Под local

и remote подразумеваются стороны туннеля с точки зрения стороны-оригинатора, то есть того хоста, который устанавливает SSH сессию.

Пока выглядит немного запутанно, поэтому давайте разберём на конкретном примере.

Как я могу использовать раздельное туннелирование?

Сплит туннелирование имеет ряд преимуществ и довольно удобно во многих ситуациях:

- Пользователи в Китае могут одновременно получать доступ к контенту только из-за рубежа и из Китая. Работает и для других стран.

- Установите, какие приложения используют VPN, например, те, которые требуют большей конфиденциальности. Ваш веб-браузер может использовать прямое соединение, в то время как ваше торрент-приложение использует VPN, например.

- Если ваш Wi-Fi-маршрутизатор поддерживает раздельное туннелирование (например, встроенное программное обеспечение маршрутизатора ExpressVPN), вы можете выбрать, какие устройства используют VPN, а какие нет. Например, игровые приставки могут использовать прямое соединение с меньшей задержкой, в то время как ваш телефон и ноутбук используют VPN.

- Доступ к локальным сетевым устройствам, таким как принтеры, устройства «умный дом» и маршрутизаторы, при использовании VPN.

- Подключайтесь к локальным ресурсам в школе или офисе, одновременно разблокируя веб-сайты и приложения из-за веб-фильтра.

Организация туннеля и VPN при помощи OpenSSH

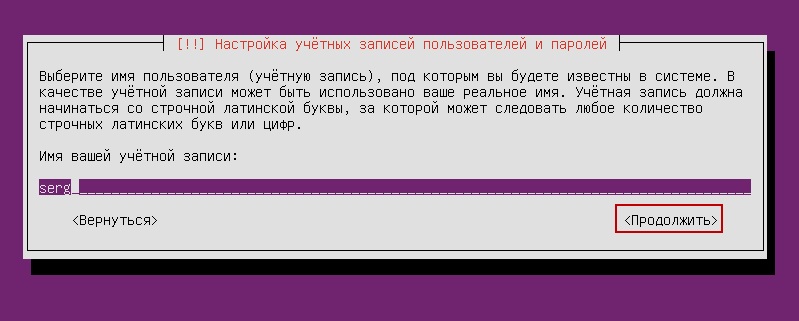

Если вы не хотите искать легких путей, тогда можете воспользоваться стандартной программой OpenSSH для организация туннеля загрузок по сетевому протоколу SSH. Этот способ хорошо подойдет тем, у кого установлена операционная система Ubuntu или Linux. Для начала вам необходимо инсталлировать OpenSSH. Для этого в консоле введите следующую команду: sudo aptitude install openssh-server.

Дело в том, что любой туннель, обратный, прямой и даже многоканальный, можно создать при помощи стандартных возможностей OpenSSH. Но для этого нужно разбираться в возможностях этого приложения и уметь настраивать его конфигурации. Для создания туннеля, вам нужно как минимум дать добро на туннелирование внутри файла config, который определяет настройки SSH протокола. Чтобы разрешить туннелирование, введите следующую строку в файл: PermitTunnel point-to-point. После этого вам нужно будет перезагрузить программу-сервер OpenSSH. Для этого введите следующую команду: service ssh restart.

Сразу учтите, что есть одно большое но в подобной организации туннеля. И заключается оно в том, что для подключения туннеля, вы обязаны будете зайти на хост через аккаунт суперадминистратора. А как известно, это грубое нарушение правил безопасности SSH протокола. И хоть в настройках по умолчанию root-пользователь активирован, это совсем не безопасно. Если пароль будет украден, то вы лишитесь всего – сайт буквально ограбят и выпотрошат. Потому либо делайте очень сложный шифрованный пароль, либо активируйте аутентификацию посредством публичных ключей.

После того, как вы зайдете в root-пользователя, вы сможете создать туннель посредством командной строки. Вам нужно будет прописать команду через sudo или при помощи root-a. А прописать нужно будет действие вида -w локальный_туннель:обратный_туннель. Вместо локального и обратного туннеля укажите цифры. Можно прописать два нуля – тогда будет создан туннель tun0 и для сервера, и для клиента.

Следующим шагом нужно настроить два туннеля, чтобы они могли передавать данные между собой. Вот пример настройки туннелей: для серверного туннеля – ifconfig tun0 10.0.0.1/30 pointopoint 10.0.0.2, и для клиентского – ifconfig tun0 10.0.0.2/30 pointopoint 10.0.0.1.

Но на этом еще не все. Чтобы создать автоматическую загрузку данных через туннель, его нужно указать в настройках, как шлюз по умолчанию. Но в таком случае потеряется путь к DNS и серверу. Потому текущие шлюзы нужно прописать в таблице маршрутизации через команду route add -host XX.XX.XX.XX gw ЧЧ.ЧЧ.ЧЧ.ЧЧ (ХХ – это IP DNS в одной строке, и IP сервера в другой; а ЧЧ – это в обоих командах IP текущего шлюза, который нужно удалить).

Теперь удаляем текущий шлюз и добавляем новый. Удаляем при помощи строки route del default. А прописываем новый при помощи аналогичной функции: route add default gw 10.0.0.1 (в вашем случае IP может быть другим, смотря что указывали при создании туннеля).

После определения таких настроек, все, что идет не по стандартным каналам, автоматически перенаправляется на защищенный сетевой протокол по туннелю. То есть таким образом был создан автоматический туннель, пропускающий через себя все данные и трафик. Но остается еще одна проблема – на сервер трафик попадает, но дальше с ним ничего не происходит. А все потом, что необходимо настроить трансляцию сетевых адресов NAT для SSH клиента. Чтобы это реализовать нужно добавить новое правило: iptables -t nat -A POSTROUTING -s 10.0.0.2 -j MASQUERADE. Теперь осталось всего лишь включить ip-форвардинг через ядро и настроить его активацию каждый раз при запуске. После этого туннелирование можно считать успешным! Как видите, с OpenSSH все гораздо сложнее, но тем не менее, если постараться, то все реально.

ExpressVPN

Январь 2020 года. Раздельный туннельный завод.

Январь 2020 года. Раздельный туннельный завод.

Доступные приложения:

- ПК

- макинтош

- IOS

- Android

- Linux

Гарантия возврата денег: 30 ДНЕЙ

ExpressVPN является наиболее тщательным, когда речь идет о концепции раздельного туннелирования. Эта функция доступна в приложениях для Windows и MacOS. В обоих случаях область настроек приложения VPN содержит страницу определения разделения туннелирования..

Вы можете назначить отправку всего трафика через VPN, отправлять только трафик, исходящий из указанных приложений, или отправлять весь трафик, кроме трафика, исходящего из указанных приложений. Они известны как опции «split-include» и «split-exclude». Большинство VPN, которые реализуют раздельное туннелирование, работают только с одним из этих методов, но с ExpressVPN вы получаете оба.

ExpressVPN — один из немногих провайдеров, который включает приложение для установки на ваш прошитый Wi-Fi роутер. Это приложение включает в себя варианты реализации другого типа разделенного туннелирования. Вы можете указать, какие устройства в вашем доме будут направлять весь свой трафик через VPN, а какие останутся незащищенными. Экран туннелирования разделенного маршрутизатора перечисляет все недавно подключенные устройства и показывает переключатель включения / выключения рядом с каждым — устройства не должны быть подключены во время номинации.

Стандартные функции ExpressVPN включают надежное шифрование, доступ к серверам в 94 странах, возможность пяти одновременных подключений, а также возможность разблокировать Netflix и многие другие потоковые сервисы. Приложения доступны для Windows, MacOS, Linux, Android и iOS.

Плюсы:

- Сплит туннелирование для каждого устройства на уровне маршрутизатора

- В приложениях для настольных компьютеров возможны как split-include, так и split-exclude

- Очень хорошие скорости

- Круглосуточная поддержка клиентов в чате

- Разблокирует Netflix

Минусы:

Чуть дороже, чем у других провайдеров

ЛУЧШИЙ VPN ДЛЯ РАЗДЕЛЕННОГО ТУННЕЛИРОВАНИЯ: ExpressVPN — наш лучший выбор и предоставляет вам большинство вариантов для раздельного туннелирования. Быстрые скорости и высокая безопасность дополняют пакет. ExpressVPN дает 30-дневную гарантию возврата денег без суеты всем клиентам, что означает, что вы можете попробовать это без риска.

Прочитайте наш полный обзор ExpressVPN.

ExpressVPN КупонСпециальное предложение — получите 3 месяца дополнительного FREEGET DEALКупона, примененного автоматически

Динамическое перенаправление портов SSH

Это третий тип переадресации портов. В отличие от локальной и удаленной переадресации портов, которые позволяют обмениваться данными с одним портом, это делает возможным полный набор TCP-коммуникаций в разных портах. Динамическая переадресация портов настраивает ваш компьютер как прокси-сервер SOCKS, который по умолчанию прослушивает порт 1080.

Для начинающих, SOCKS — это интернет-протокол, который определяет, как клиент может подключаться к серверу через прокси-сервер (SSH в этом случае). Вы можете включить динамическую переадресацию портов с помощью опции .

Следующая команда запустит прокси SOCKS на порту 1080, что позволит вам подключиться к удаленному хосту.

$ ssh -f -N -D 1080 admin@server1.example.com

С этого момента вы можете заставить приложения на вашем компьютере использовать этот прокси-сервер SSH, отредактировав их настройки и настроив их на использование, чтобы подключиться к удаленному серверу

Обратите внимание, что прокси-сервер SOCKS перестанет работать после закрытия сеанса SSH