How to detect, enable and disable smbv1, smbv2, and smbv3 in windows

Содержание:

- Почему и как необходимо отключить SMB1 в windows 10/8/7

- Поддержка SMB 1.0 в windows Server 2012 R2

- Настройка соединения на стороне ПК

- Описание компонентаFeature description

- Решение проблем

- Проблемы подключения к Windows 7 — mount error(12): cannot allocate memory

- Проблемы получения доступа к ресурсам, защищенным паролем, из Windows

- Диалоговое окно появляется с большой задержкой

- Ошибка: Failed to retrieve printer list: NT_STATUS_UNSUCCESSFUL

- Не удается предоставить общий доступ к папке

- Подключение к серверу завершилось неудачей: (Error NT_STATUS_UNSUCCESSFUL)

- Потребность в поддержке SMBv1 в ОС Windows

- Способы устранения

- Disable SMB1 on Windows

- ТребованияRequirements

- Исходные данные (подготовка хостов для осуществления общего доступа)

- Отключить SMB1 в Windows

Почему и как необходимо отключить SMB1 в windows 10/8/7

SMB или Server Message Block это протокол обмена по сети, предназначенный для совместного использования файлов, принтеров и других различных устройств. Существует три версии SMB – SMBv1, SMBv2 и SMBv3. Из соображений безопасности Microsoft рекомендует отключить SMB версии 1, так как он устарел и использует технологию, которой почти 30 лет. Чтобы избежать заражения вирусами-вымогателями типа WannaCrypt нужно отключить SMB1 и установить обновления для операционной системы. Этот протокол используется windows 2000, windows XP, windows Server 2003 и windows Server 2003 R2 – поэтому сетевой файловый доступ к данным версиям ОС будет не доступен. Тоже самое относится к некоторым сетевым хранилищам, сканерам и т.п.

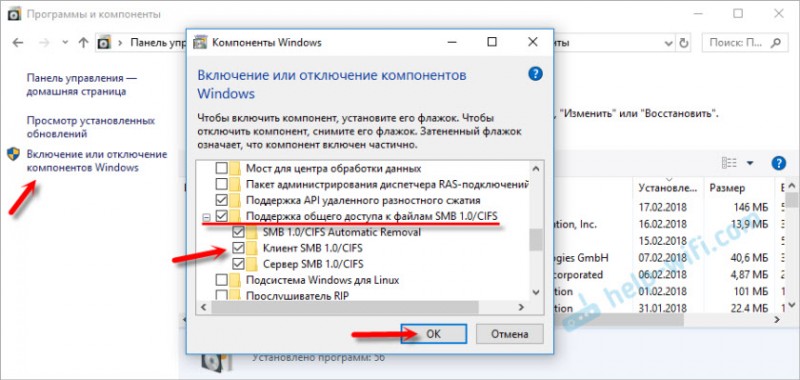

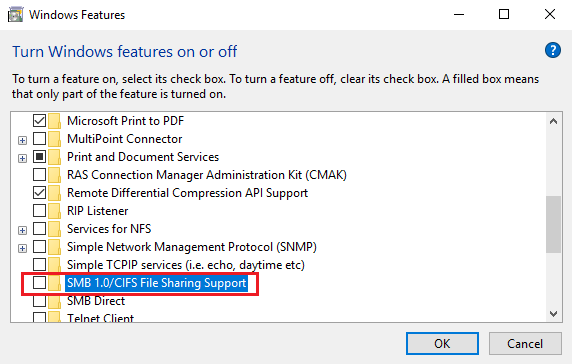

Отключение SMB1 из Панели управления

Пуск -> Панель управления -> Программы и компоненты -> Включение и отключение компонентов windows

Отключаем ‘Поддержка общего доступа к файлам SMB 1.0/CIFS’

Отключить SMB1 с помощью реестра windows

Также можно отключить SMBv1 запустив regedit.exe и перейдя к следующему разделу:

Создайте в этом разделе DWORD SMB1 со значением 0.

Значения для включения и отключения SMB1:

- 0 = Выключено

- 1 = Включено

После этого необходимо установить обновление MS17-010. Обновление вышло подо все версии windows, включая не поддерживаемые больше windows XP и windows Server 2003.

И в заключении хочется сказать, что, не смотря на установленный антивирус и регулярные обновления операционной системы, если Вам дороги ваши данные, необходимо в первую очередь думать о резервном копировании.

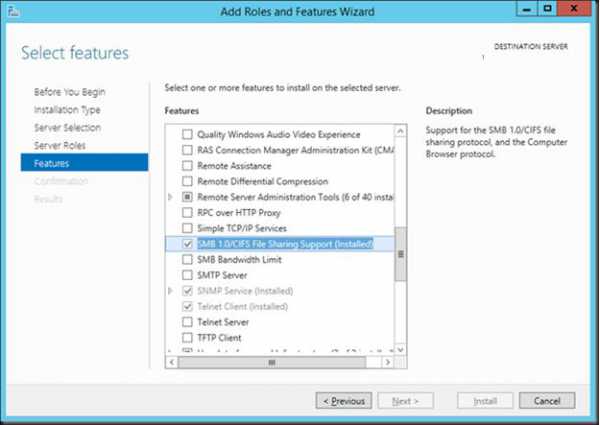

Поддержка SMB 1.0 в windows Server 2012 R2

В windows Server 2012 R2 была представлена новая версия протокола SMB 3 (технически это SMB 3.02, т.к. версия SMB 3.0 появлялась еще в windows Server 2012), а драйвер устаревшего протокола SMB 1.0 теперь по-умолчанию отключен и его компоненты не загружаются. Вследствие отсутствия поддержки SMB 1.0 устаревшие (windows XP, Server 2003 и ) и совместимые клиенты (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux) не смогут получить доступ к файлам, расположенным файловом сервере под управлением windows 2012 R2.

Различные версии протокола SMB появлялись в следующих версиях windows:

- CIFS — windows NT 4.0

- SMB 1.0 — windows 2000

- SMB 2.0 — windows Server 2008 и WIndows Vista SP1

- SMB 2.1 — windows Server 2008 R2 и windows 7

- SMB 3.0 — windows Server 2012 и windows 8

- SMB 3.02 — windows Server 2012 R2 и windows 8.1

При сетевом взаимодействии по SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно клиентом и сервером.

Сводная таблица о совместимости версии SMB на стороне клиента и сервера выглядит так:

| Операционная система | windows 8.1, Server 2012 R2 | windows 8, Server 2012 | windows 7, Server 2008 R2 | windows Vista, Server 2008 | windows XP, Server 2003 и ниже |

| windows 8.1 , Server 2012 R2 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 8 , Server 2012 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

Так, например, при подключении клиентского компьютера с windows 7 к файловому серверу с windows Server 2012 будет использоваться протокол SMB 2.1

Согласно таблице windows XP, windows Server 2003 для доступа к общим файлам и папкам могут использовать только SMB 1.0, который по-умолчанию в windows Server 2012 R2 отключен. Таким образом, если в вашей инфраструктуре одновременно оказались машины с windows XP (снятой с поддержки), windows Server 2003 / R2 и сервера с windows Server 2012 R2 нужно понимать, что устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС. А в том случае, если в windows 2012 R2 используется в качестве контроллера домена, то это означает, что клиенты на windows XP / Server 2003 не смогут выполнить логон скрипты (NETLOGON) и некоторые групповые политики, хранящиеся в сетевых папках на контроллерах домена (например, при использовании централизованного хранилища adm-шаблонов). На клиентах при попытке подключится к ресурсу на файловом сервере появляется ошибка

Если посмотреть набор установленных по-умолчанию фич windows Server 2012 R2, среди них можно заметить установленную функцию с именем SMB 1.0/CIFS File Sharing Support. При установке данной роли в системе появляется служба Обозревателя компьютеров (Computer Browser), но сам драйвер SMB 1.0 не активен.

Совет. Если в сети не требуется поддерживать старую версию SMB для компьютеров с windows XP или windows Server 2003, этот функционал с целью уменьшения нагрузки на систему и повышений безопасности можно отключить командой

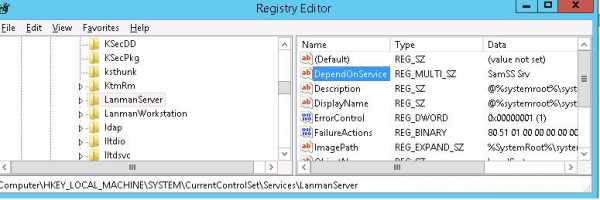

В windows Server 2012 по-умолчанию загружаются драйверы как SMB 1, так и SMB 2. Чтобы удостоверится в этом, откроем свойства системной службы Server (LanmanServer) и на вкладке Dependencies убедимся, что на сервере одновременно работают драйвера Server SMB 1.xxx Driver и SMB 2.xxx Driver.

Если открыть свойства этой же службы на windows 2012 R2 мы увидим, что драйвер, обеспечивающий поддержку SMB 1.0, отсутствует и исключен из зависимостей.

Чтобы восстановить доступ клиентов XP / 2003 по SMB к файловым серверам / контроллерам домена на windows Server 2012 R2 можно активировать поддержку SMB 1 через реестр.

Чтобы включить поддержку SMB 1.0 на windows Server 2012 R2 откройте редактор реестра, перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer и измените значение параметра DependOnService с SamSS Srv2 на SamSS Srv.

После этого сервер нужно перезагрузить и убедится, что драйвер SMB 1.0 вновь работает.

Эту операцию нужно выполнить на всех файловых серверах и контроллерах домена, к которым подключаются старые версии ОС.

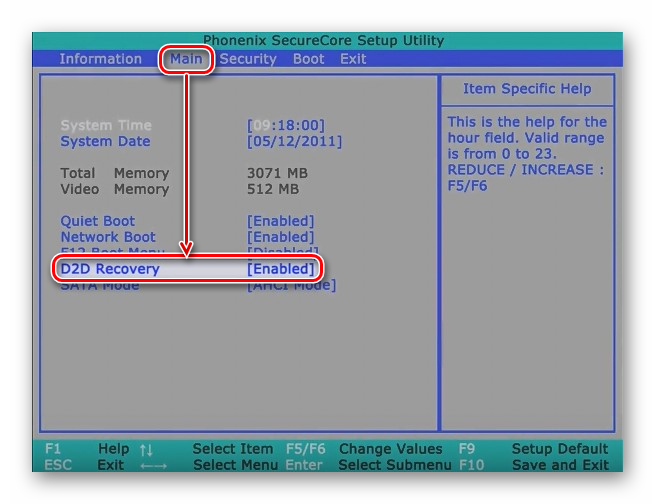

Настройка соединения на стороне ПК

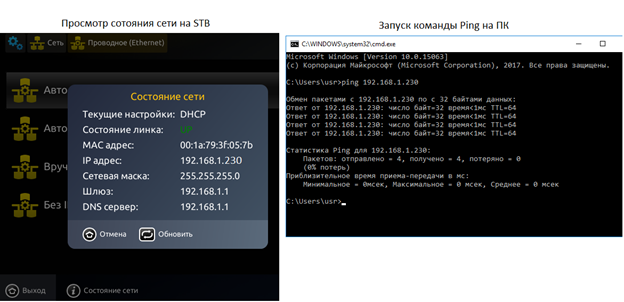

Проверка доступности сетевого соединения между ПК и STB

Перед настройкой соединения убедитесь в доступности сетевого соединения между ПК и STB – пошлите ICMP Echo Requests (PING) с ПК на STB.

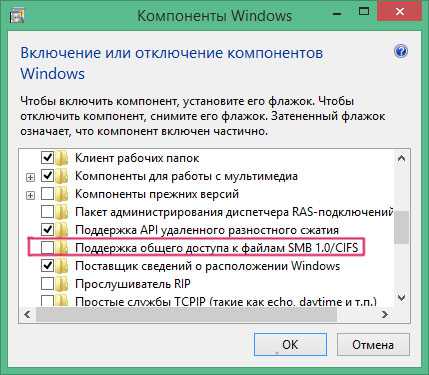

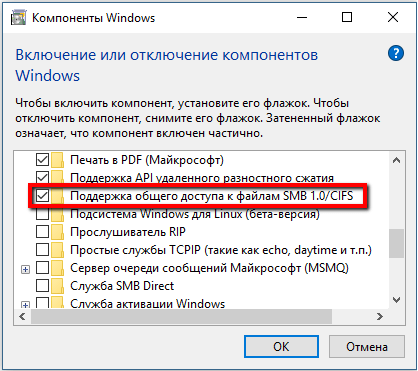

Проверка включения протокола SMB

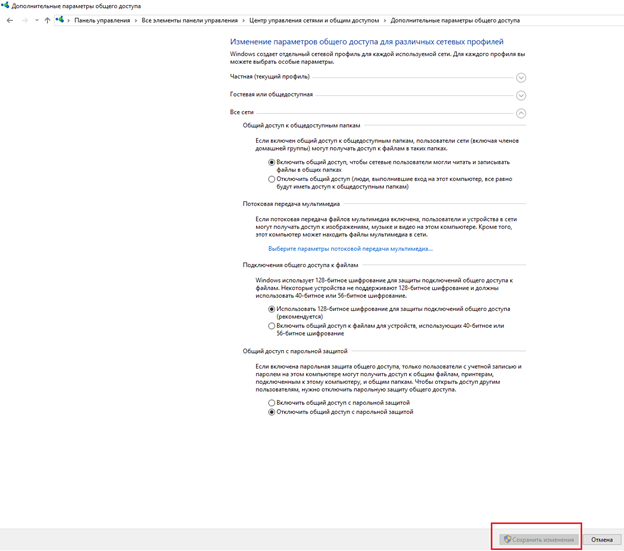

- Открыть Панель управления⇒ Все элементы панели управления ⇒ Программы и компоненты.

- В левой панели выбрать пункт Включение и отключение компонентов Windows.

- Убедиться, что включена опция Поддержка общего доступа к файлам SMB 1.0/CIFS.

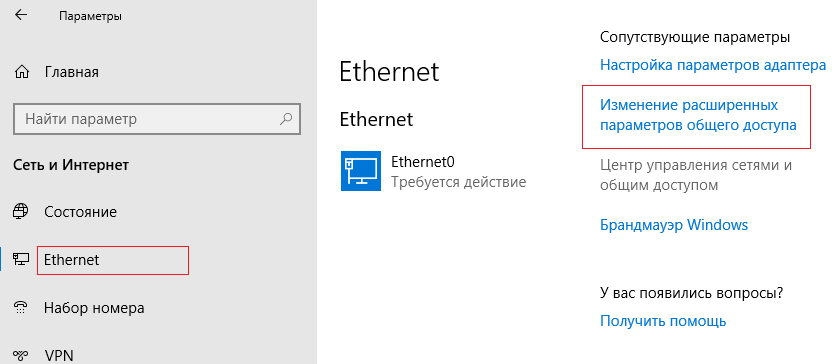

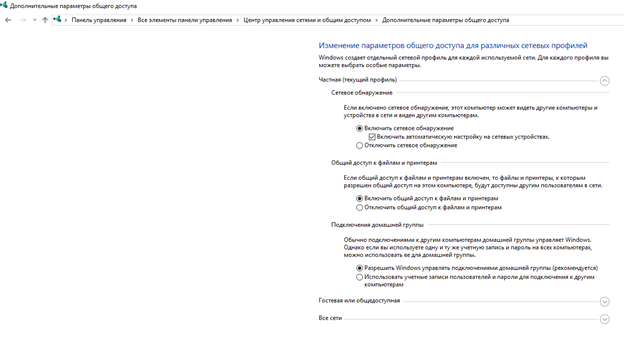

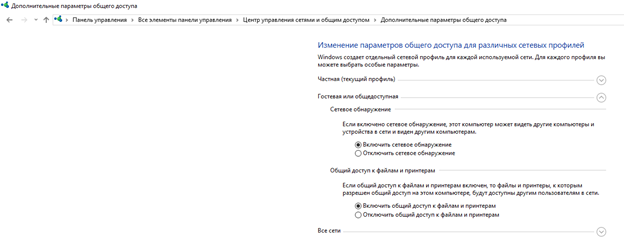

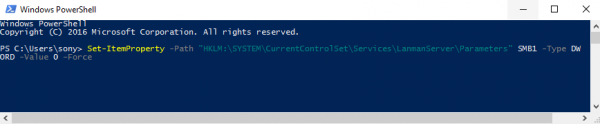

Настройка параметров общего доступа для различных профилей Windows

1. Открыть Панель управления⇒ Все элементы панели управления ⇒ Центр управления сетями и общим доступом.

2. В левой панели выбрать пункт Изменить дополнительные параметры общего доступа.

2. Настроить параметры общего доступа для трех профилей (‘Частная’, ‘Гостевая или общедоступная’ и ‘Все сети’):

Частная

Гостевая или общедоступная

Все сети

Описание компонентаFeature description

Протокол SMB — это сетевой протокол для общего доступа к файлам, который позволяет приложениям компьютера читать и записывать файлы, а также запрашивать службы серверных программ в компьютерной сети.The Server Message Block (SMB) protocol is a network file sharing protocol that allows applications on a computer to read and write to files and to request services from server programs in a computer network. Протокол SMB может использоваться поверх протокола TCP/IP или других сетевых протоколов.The SMB protocol can be used on top of its TCP/IP protocol or other network protocols. С помощью протокола SMB приложение (или использующий его пользователь) может получать доступ к файлам и другим ресурсам удаленного сервера.Using the SMB protocol, an application (or the user of an application) can access files or other resources at a remote server. Это позволяет приложениям читать, создавать и обновлять файлы на удаленном сервере.This allows applications to read, create, and update files on the remote server. SMB может также обмениваться данными с любой серверной программой, которая настроена на получение клиентских запросов SMB.SMB can also communicate with any server program that is set up to receive an SMB client request. SMB — это протокол структуры, который используется вычислительными технологиями программно-определяемых центров обработки данных (SDDC), такими как Локальные дисковые пространства и реплики хранилища.SMB is a fabric protocol that is used by Software-defined Data Center (SDDC) computing technologies, such as Storage Spaces Direct, Storage Replica. Дополнительные сведения см. в статье Windows Server software-defined datacenter (Программно-определяемый центр обработки данных Windows Server).For more information, see Windows Server software-defined datacenter.

Решение проблем

Проблемы подключения к Windows 7 — mount error(12): cannot allocate memory

Известная ошибка Windows 7 «mount error(12): cannot allocate memory» может быть исправлена установкой пары ключей в реестре системы Windows:

- (установить значение )

- (установить значение )

В качестве альтернативы можно запустить командную строку от имени Администратора и выполнить следующее:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v "LargeSystemCache" /t REG_DWORD /d 1 /f reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" /v "Size" /t REG_DWORD /d 3 /f

Выполните одно из следующих действий, чтобы изменения вступили в силу:

- Перезагрузите Windows

- Перезапустите службу на сервере через services.msc

- Выполните в командной строке и ; после остановки служба может перезапуститься автоматически

Примечание: Поиск решения в интернете подскажет другое решение, рекомендующее пользователям добавить ключ, изменяющий размер «IRPStackSize». Это неправильное решение для устранения проблемы в Windows 7. Не применяйте его

Проблемы получения доступа к ресурсам, защищенным паролем, из Windows

Обратите внимание, что это должно быть добавлено в локальный файл smb.conf, а не в файл сервера

# lanman fix client lanman auth = yes client ntlmv2 auth = no

Диалоговое окно появляется с большой задержкой

У меня была проблема, связанная с тем, что диалоговое окно для ввода пароля появлялось с задержкой около 30 секунд, когда я пытался установить соединение из Windows XP/Windows 7. Когда я посмотрел файл error.log на сервере, я увидел:

[2009/11/11 06:20:12, 0] printing/print_cups.c:cups_connect(103) Unable to connect to CUPS server localhost:631 - Interrupted system call

Эта опция предотвращает поиск cups и файла /etc/printcap:

printing = bsd printcap name = /dev/null

Ошибка: Failed to retrieve printer list: NT_STATUS_UNSUCCESSFUL

Если вы являетесь домашним пользователем, используете samba исключительно для организации общего доступа к файлам с сервера или NAS и не заинтересованы в организации общего доступа к принтерам, вы можете исправить эту ошибку, добавив следующие строки в файл /etc/samba/smb.conf:

load printers = No printing = bsd printcap name = /dev/null disable spoolss = Yes

Перезапустите samba:

systemctl restart smbd

…проверьте ваши логи:

cat /var/log/samba/smbd.log

и больше ошибка не должна появляться.

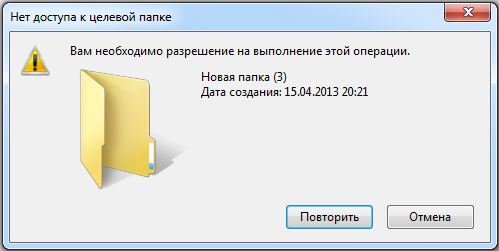

Не удается предоставить общий доступ к папке

Проблема проявляется в том, что, когда вы пытаетесь предоставить общий доступ к папке через Dolphin (файловый менеджер), и вначале, вроде бы, все работает нормально, после перезапуска Dolphin иконка ресурса исчезла из папки, а в терминале (Konsole) вы видите следующий вывод:

‘net usershare’ returned error 255: net usershare: usershares are currently disabled

Для решения проблемы включите пользовательские общие ресурсы, как это описано в разделе .

И вы используете firewall (iptables), поскольку не доверяете вашей локальной (школа, университет, отель) сети. Это может происходить по следующей причине: когда smbclient просматривает локальную сеть, он посылает широковещательный запрос на udp-порт 137. Затем серверы сети отвечают вашему клиенту, но, поскольку исходный адрес ответа отличается от адреса назначения, который видел iptables при отправке запроса, iptables не признает ответ как «установленное соединение» или «относящийся к запросу», и, следовательно, пакет отбрасывается. Возможное решение — добавление:

iptables -t raw -A OUTPUT -p udp -m udp --dport 137 -j CT --helper netbios-ns

в вашу конфигурацию iptables.

Подключение к серверу завершилось неудачей: (Error NT_STATUS_UNSUCCESSFUL)

Вероятно, вы указываете неправильное имя сервера. Чтобы узнать его, запустите на сервере команду и найдите строку «Transient hostname».

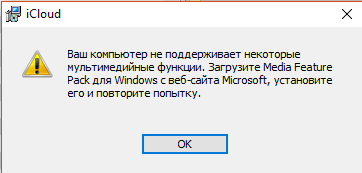

Потребность в поддержке SMBv1 в ОС Windows

Для многих пользователей ПК словосочетание «Протокол SMBv1» является непонятным и непонятно, нужен ли этот компонент в системе для выполнения конкретных задач. Протокол SMB первой серии является по умолчанию системным компонентом ОС Windows, независимо от её версии, отвечает за файлообменные процессы на ПК, причём его «возраст» составляет около тридцати лет. Естественно, по меркам компьютерных технологий, согласно возрасту протокола, его можно смело назвать устаревшим, но поддержка SMBv1 по непонятным причинам, применяется не только в седьмой или восьмой версии ОС, но и в Windows 10. Причина этого кроется далеко не в некомпетентности разработчиков Microsoft, а в банальном применении файловых продуктов в обиходе, с которыми невозможно будет работать без этого протокола.

ВНИМАНИЕ. На базе этой информации возникает логичный вопрос, почему тогда есть смысл рассуждать о необходимости отключения поддержки, если она до сих пор используется, и даже необходима в определённой сфере компьютерной деятельности? Вирусная атака, несколько лет назад парализовавшая работу компьютерных систем, под именем Petya, внедрилась в ПК именно через уязвимую область

Этим «слабым звеном» и выступал протокол SMB.

Через аналогичную лазейку попадают на ПК и не менее известные программы-вымогатели, к примеру, WannaCry, Satana и подобные им вирусы, способные полностью парализовать функционирование компьютерного устройства. Суть заражения заключается в полной блокировке работоспособности системы, что предусматривает возможную переустановку ОС, в то время как для глобальных компаний такой метод является недопустимым.

Разобравшись в сути проблемы, стоит переходить к вопросу, нужен ли протокол SMB, отвечающий за файлообменные процессы в локальной сети и возможность работы с файлами, надо ли его деактивировать или включить на своём ПК поддержку SMBv1. Если пользователь эксплуатирует приложения, для работы с которыми необходим протокол SMBv1, тогда поддержку надо активизировать, так как в ином случае работать с ними будет невозможно. На официальном сайте Microsoft пользователь самостоятельно может изучить список приложений, для работы с которыми необходима поддержка этого протокола. Если вашим программам не нужна поддержка этого протокола, тогда его нужно отключить, при этом можно оставить в рабочем состоянии последующие версии поддержки класса SMB. Рассмотрим метод включения и отключения протокола SMBv1, различающуюся по процессу выполнения, в зависимости от версии установленной ОС.

Способы устранения

Способов, которые помогут устранить этот «недуг» сети, существует несколько. Заключаются они в следующем:

- Проверке настроек общего доступа;

- Проверке на совместное использование IP-адреса;

- Проверке диспетчера устройств;

- Добавление протокола IPv4 через настройки;

- Конфигурирование параметров сетевой безопасности;

- Включение определенной поддержки общего доступа.

Проверка настроек общего доступа

Одним из первых действий при подобной ошибке будет просмотр и корректировка настроек общего доступа. Для этого следует выполнить следующее:

- Перейти в Проводник и выбрать локальный диск, к которому нужно предоставить доступ;

- Нажать по нему ПКМ и выбрать пункт «Свойства»;

- В окне выбрать вкладку «Доступ» и нажать на расширенные настройки;

- Установить галочку в чекбоксе «Открыть общий доступ к этой папке».

Совместное использование IP-адреса компьютера

Можно попробовать обнаружить неисправность посредством получения доступа к общим ресурсам через IP-адрес. Для этого следует:

Нажать на кнопку «Пуск» и в поле ввести «Командная строка» или «cmd», нажать на появившийся результат правой кнопкой мыши и выбрать пункт «Запустить от имени администратора»;

- В запустившееся окно ввести консольную команду «ipconfig /all»;

- Определить IP-адрес персонального компьютера, которых находится в строке IPv4-адрес, например, 192.168.100.1;

- Нажать сочетание клавиш Win + R и ввести в поле открывшегося окна надпись «\\192.168.100.1\F», заменив цифры адреса на свои и вместо «F» вписав доступ к открытому ресурсу.

Важно! В случае удачного исхода событий доступ откроется, и ресурс станет доступен. Если сетевой путь опять не найден и ошибка высветилась заново, то нужно двигаться дальше

Проверка диспетчера устройств

Для исполнения этого шага следует:

Перейти в Диспетчер устройств через поиск соответствующей записи в меню «Пуск» или с помощью уже знакомого сочетания Win + R и ввода «devmgmt.msc»;

- Выбрать вкладку «Вид» и разрешить отображение всех скрытых устройств;

- Найти категорию сетевых плат и раскрыть ее;

- Удалить все ненужные и старые адаптеры и драйвера к ним;

- Перезагрузить операционную систему и дождаться установки программного обеспечения на нужные адаптеры, если оно было удалено случайно.

Важно! Конфликт мог произойти из-за того, что драйвера старых сетевых адаптеров мешают работать активным. Их следует удалить из системы, выполнить перезагрузку и попытаться получить общий доступ снова

Добавление протокол IPv4 через TCP/IP

Если предыдущий способ не помог, то следует двигаться дальше. Для этого нужно выполнить следующие действия:

- Перейти в окно «Выполнить» через комбинацию Win + R;

- Вписать в поле поиска строку «ncpa.cpl» и нажать «Ок»;

- Перейти в окно сетевых подключений и выбрать свое подключение, нажав на нем правой кнопкой мыши и выбрав пункт «Свойства»;

- Перейти во вкладку «Сеть» и найти там четвертую версию IP-протокола, выделить его ЛКМ;

- Нажать кнопку установки, выбрать «Протокол» и «Добавить»;

- Выбрать «RMP — надежный многоадресный протокол».

Изменение параметров сетевой безопасности

Если ничего из вышеописанного не помогло, то можно попробовать изменить настройки сетевой безопасности. Способ предполагает следующее:

- Стандартный переход в быстрый поиск окна «Выполнить через Win+R;

- Ввод строки «secpol.msc», позволяющую войти в Локальные политики;

- Найти в них «Параметры безопасности» и выбрать из окошка справа пункт «Сетевая безопасность уровень проверки подлинности LAN Manager»;

- Кликнуть по нему два раза для открытия окна, в котором выбрать пункт списка «Отправлять LM и NTLM — использовать сеансовую статистику.

Включить поддержку общего доступа к файлам SMB 1

Иногда используется и такой способ, как включение поддержки доступа к файлам SMB v1/CIFS.

Важно! Нужно понимать, что компания Microsoft отказалась от использования компонентов SMB1 из-за нарушений со стороны безопасности, поэтому любое решение с ними будет временным. В более новых версиях системы используются компоненты SMB2 SMB3

Общий порядок исправления такой:

- Перейти в «Выполнить» посредством нажатия Win+R;

- Выполнить запрос «optionalfeatures.exe», чтобы открыть компоненты;

- Найти пункт «Поддержка общего доступа к файлам SMB1»;

- Выбрать его, поставив соответствующую галочку и выполнить перезагрузку компьютера.

Таким образом, были рассмотрены основные способы решения проблемы, когда компьютер не хочет подключаться к общим ресурсам на другом ПК. Если все это не помогло, то можно посоветовать обратиться к специалисту или проверить настройки брандмауэра, включен ли он вообще. Возможным решением также будет обновление системы до последней версии.

Disable SMB1 on Windows

To defend yourself against WannaCrypt ransomware it is imperative that you disable SMB1 as well as install the patches released by Microsoft. Let us take a look at some of the ways to disable SMB1 on Windows 10/8/7.

Turn Off SMB1 via Control Panel

Open Control Panel > Programs & Features > Turn Windows features on or off.

In the list of options, one option would be SMB 1.0/CIFS File Sharing Support. Uncheck the checkbox associated with it and press OK.

Restart your computer.

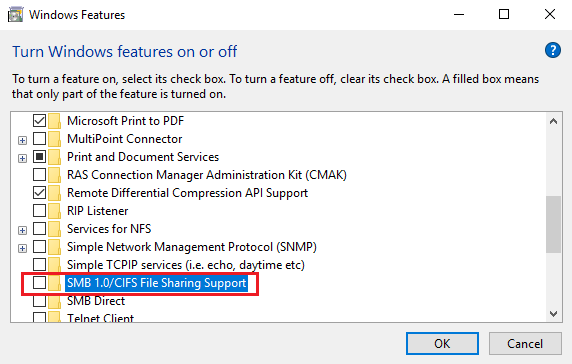

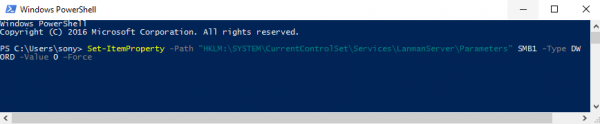

Disable SMBv1 using Powershell

Open a PowerShell window in the administrator mode, type the following command and hit Enter to disable SMB1:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 –Force

It is recommended to disable SMB version 1 since it is outdated and uses technology that is almost 30 years old.

Says Microsoft, when you use SMB1, you lose key protections offered by later SMB protocol versions like:

- Pre-authentication Integrity (SMB 3.1.1+) – Protects against security downgrade attacks.

- Insecure guest auth blocking (SMB 3.0+ on Windows 10+) – Protects against MiTM attacks.

- Secure Dialect Negotiation (SMB 3.0, 3.02) – Protects against security downgrade attacks.

- Better message signing (SMB 2.02+) – HMAC SHA-256 replaces MD5 as the hashing algorithm in SMB 2.02, SMB 2.1 and AES-CMAC replaces that in SMB 3.0+. Signing performance increases in SMB2 and 3.

- Encryption (SMB 3.0+) – Prevents inspection of data on the wire, MiTM attacks. In SMB 3.1.1 encryption performance is even better than signing.

In case you wish to enable them later (not recommended for SMB1), the commands would be as follows:

For enabling SMB1:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

For enabling SMB2 & SMB3:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Disable SMB1 using Windows registry

You can also tweak the Windows Registry to disable SMB1.

Run regedit and navigate to the following registry key:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

On the right side, the DWORD SMB1 should not be present or should have a value of .

The values for enabling and disabling it are as follows:

- = Disabled

- 1 = Enabled

For more options and ways to disable SMB protocols on the SMB server and the SMB client visit Microsoft.

Tags: Tips

ТребованияRequirements

Для поддержки SMB Direct необходимо соблюдать следующие требования.SMB Direct requires the following:

- Требуются по меньшей мере два компьютера под управлением Windows Server 2012 R2 или Windows Server 2012.At least two computers running Windows Server 2012 R2 or Windows Server 2012

- Один или несколько сетевых адаптеров с функцией RDMA.One or more network adapters with RDMA capability.

Вопросы использования SMB DirectConsiderations when using SMB Direct

- Можно использовать SMB Direct в отказоустойчивом кластере. Однако необходимо при этом убедиться, что сеть кластера, используемая для клиентского доступа, подходит для работы с SMB Direct.You can use SMB Direct in a failover cluster; however, you need to make sure that the cluster networks used for client access are adequate for SMB Direct. Отказоустойчивая кластеризация поддерживает использование нескольких сетей для клиентского доступа наряду с сетевыми адаптерами с поддержкой RSS (Receive Side Scaling) и RDMA.Failover clustering supports using multiple networks for client access, along with network adapters that are RSS (Receive Side Scaling)-capable and RDMA-capable.

- SMB Direct можно использовать в управляющей операционной системе Hyper-V для поддержки использования Hyper-V через SMB и для обеспечения хранилища для виртуальной машины, которая использует стек хранилища Hyper-V.You can use SMB Direct on the Hyper-V management operating system to support using Hyper-V over SMB, and to provide storage to a virtual machine that uses the Hyper-V storage stack. Однако сетевые адаптеры с RDMA недоступны напрямую для клиента Hyper-V.However, RDMA-capable network adapters are not directly exposed to a Hyper-V client. Если подключить сетевой адаптер с RDMA к виртуальному коммутатору, виртуальные сетевые адаптеры этого коммутатора не будут поддерживать RDMA.If you connect an RDMA-capable network adapter to a virtual switch, the virtual network adapters from the switch will not be RDMA-capable.

- При отключении SMB Multichannel отключается также и SMB Direct.If you disable SMB Multichannel, SMB Direct is also disabled. SMB Multichannel определяет возможности сетевого адаптера, в том числе поддержку функции RDMA; если SMB Multichannel отключен, SMB Direct не может использоваться клиентом.Since SMB Multichannel detects network adapter capabilities and determines whether a network adapter is RDMA-capable, SMB Direct cannot be used by the client if SMB Multichannel is disabled.

- SMB Direct политика не поддерживается в Windows RT.SMB Direct is not supported on Windows RT. SMB Direct требует поддержки сетевых адаптеров с функцией RDMA, которая доступна только в Windows Server 2012 R2 и Windows Server 2012.SMB Direct requires support for RDMA-capable network adapters, which is available only on Windows Server 2012 R2 and Windows Server 2012.

- SMB Direct не поддерживается в более ранних версиях Windows Server.SMB Direct is not supported on down-level versions of Windows Server. Она поддерживается только для Windows Server 2012 R2 и Windows Server 2012.It is supported only on Windows Server 2012 R2 and Windows Server 2012.

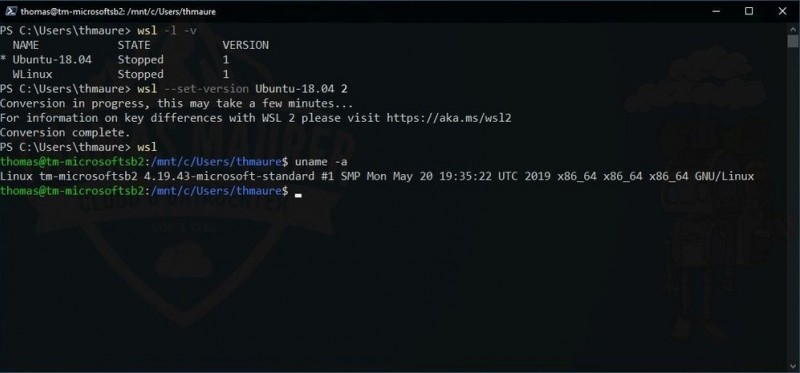

Исходные данные (подготовка хостов для осуществления общего доступа)

Сначала я опишу возможность организации доступа к ресурсам на Windows (Сервер) со стороны Linux (Клиент). Для организации данного взаимодействия нам необходимо наличие соединения по протоколу TCP/IP между хостами (то есть присвоен корректный IP, заданы правильные маски, в каждой системе должен быть корректный файл hosts и правильно настроена служба ДНС, если таковая используется), а так же наличие расшаренного ресурса в системе Windows. В примере, машина Windows будет иметь IP 192.168.2.1 и имя host, Linux — 192.168.2.2 и имя samba. Рабочую группу будем использовать WORKGROUP. Ресурс в общем доступе будет называться share.

Пакет Samba для своей работы требует наличия модулей ядра и инструментов для доступа к удаленной системе. Прежде всего, должна быть поддержка файловых систем smbfs и cifs ядром Linux. Старые версии ядра — ниже 2.6.х может не поддерживать cifs в начальной комплектации компиляции. Хотя, по поводу поддержки smbfs в современных дистрибутивах можно поспорить, т.к. данный модуль устарел и не поддерживает символы кириллицы и … ну в общем я его рассматривать не буду ввиду устаревания. Для включения поддержки cifs в старые ядра 2.4 необходимо ознакомиться с документацией на сайте: http://linux-cifs.samba.org/. Новые версии ядра Linux 2.6 в большинстве дистрибутивов имеют встроенную поддержу cifs (если, конечно, ядро не самосборное). Убедиться в поддержке ядром — cifs можно, выполнив команду grep над

samba:~# grep CONFIG_SMB_FS /boot/config-2.6.32-5-686 # CONFIG_SMB_FS is not set samba:~# grep CONFIG_CIFS /boot/config-2.6.32-5-686 CONFIG_CIFS=m # CONFIG_CIFS_STATS is not set CONFIG_CIFS_WEAK_PW_HASH=y CONFIG_CIFS_UPCALL=y CONFIG_CIFS_XATTR=y CONFIG_CIFS_POSIX=y # CONFIG_CIFS_DEBUG2 is not set CONFIG_CIFS_DFS_UPCALL=y CONFIG_CIFS_EXPERIMENTAL=y

Мы начнем с самого простого примера и предположим, что DNS для разрешения имен не используется и машины имеют статичные IP-адреса. Поэтому нам необходимо в /etc/hosts добавить следующую строку:

samba:~# cat /etc/hosts 127.0.0.1 localhost 127.0.1.1 samba 192.168.2.1 host samba:~# ping host PING host (192.168.2.1) 56(84) bytes of data. 64 bytes from host (192.168.2.1): icmp_req=1 ttl=128 time=2.46 ms 64 bytes from host (192.168.2.1): icmp_req=2 ttl=128 time=0.322 ms ^C --- host ping statistics --- 2 packets transmitted, 2 received, 0% packet loss, time 1001ms rtt min/avg/max/mdev = 0.322/1.394/2.467/1.073 ms

Утилитой ping мы проверили возможность разрешения имени и связь с удаленным хостом Windows. И как можно понять — все работает.

Отключить SMB1 в Windows

Чтобы защитить себя от вымогателей WannaCrypt, необходимо отключить SMB1 , а также установить исправления , выпущенные Microsoft. Давайте рассмотрим некоторые способы отключения SMB1.

Выключите SMB1 через панель управления

Откройте Панель управления> Программы и компоненты> Включение или отключение функций Windows.

В списке параметров одним из вариантов будет Поддержка общего доступа к файлам SMB 1.0/CIFS . Снимите флажок, связанный с ним, и нажмите ОК.

Перезагрузите компьютер.

Отключить SMBv1 с помощью Powershell

Откройте окно PowerShell в режиме администратора, введите следующую команду и нажмите Enter, чтобы отключить SMB1:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Тип DWORD -Значение 0 –Force

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Тип DWORD -Значение 0 –Force

Рекомендуется отключить SMB версии 1, поскольку она устарела и использует технологию, которой уже почти 30 лет.

Microsoft утверждает, что при использовании SMB1 вы теряете ключевые средства защиты, предлагаемые более поздними версиями протокола SMB, такими как:

- Целостность до проверки подлинности (SMB 3.1.1+) — защищает от атак с понижением уровня безопасности.

- Небезопасная гостевая блокировка аутентификации (SMB 3.0+ в Windows 10+) — защищает от атак MiTM.

- Безопасное согласование диалектов (SMB 3.0, 3.02) — защищает от атак с понижением уровня безопасности.

- Улучшенная подпись сообщений (SMB 2.02+) — HMAC SHA-256 заменяет MD5 в качестве алгоритма хеширования в SMB 2.02, SMB 2.1 и AES-CMAC заменяет алгоритм в SMB 3.0+. Производительность подписи увеличивается в SMB2 и 3.

- Шифрование (SMB 3.0+) — предотвращает проверку данных на проводе, атаки MiTM. В SMB 3.1.1 производительность шифрования даже лучше, чем подписывание.

Если вы захотите включить их позже (не рекомендуется для SMB1), команды будут следующими:

Для включения SMB1:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Тип DWORD -Значение 1 -Force

Для включения SMB2 и SMB3:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Тип DWORD -Значение 1 –Force

Отключить SMB1 с помощью реестра Windows

Вы также можете настроить реестр Windows, чтобы отключить SMB1.

Запустите regedit и перейдите к следующему разделу реестра:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Параметры

С правой стороны DWORD SMB1 не должен присутствовать или должен иметь значение .

Значения для его включения и отключения следующие:

- = отключено

- 1 = включено

Для получения дополнительных возможностей и способов отключения протоколов SMB на сервере SMB и клиенте SMB посетите веб-сайт Microsoft.