Vipnet client 4

Содержание:

- Сертификаты

- Сертификат соответствия ФСБ России № СФ/124-3674 на ПАК ViPNet Coordinator HW 4

- Сертификат соответствия ФСБ России № СФ/525-3813 на ПАК ViPNet Coordinator HW 4

- Реестр ТОРП

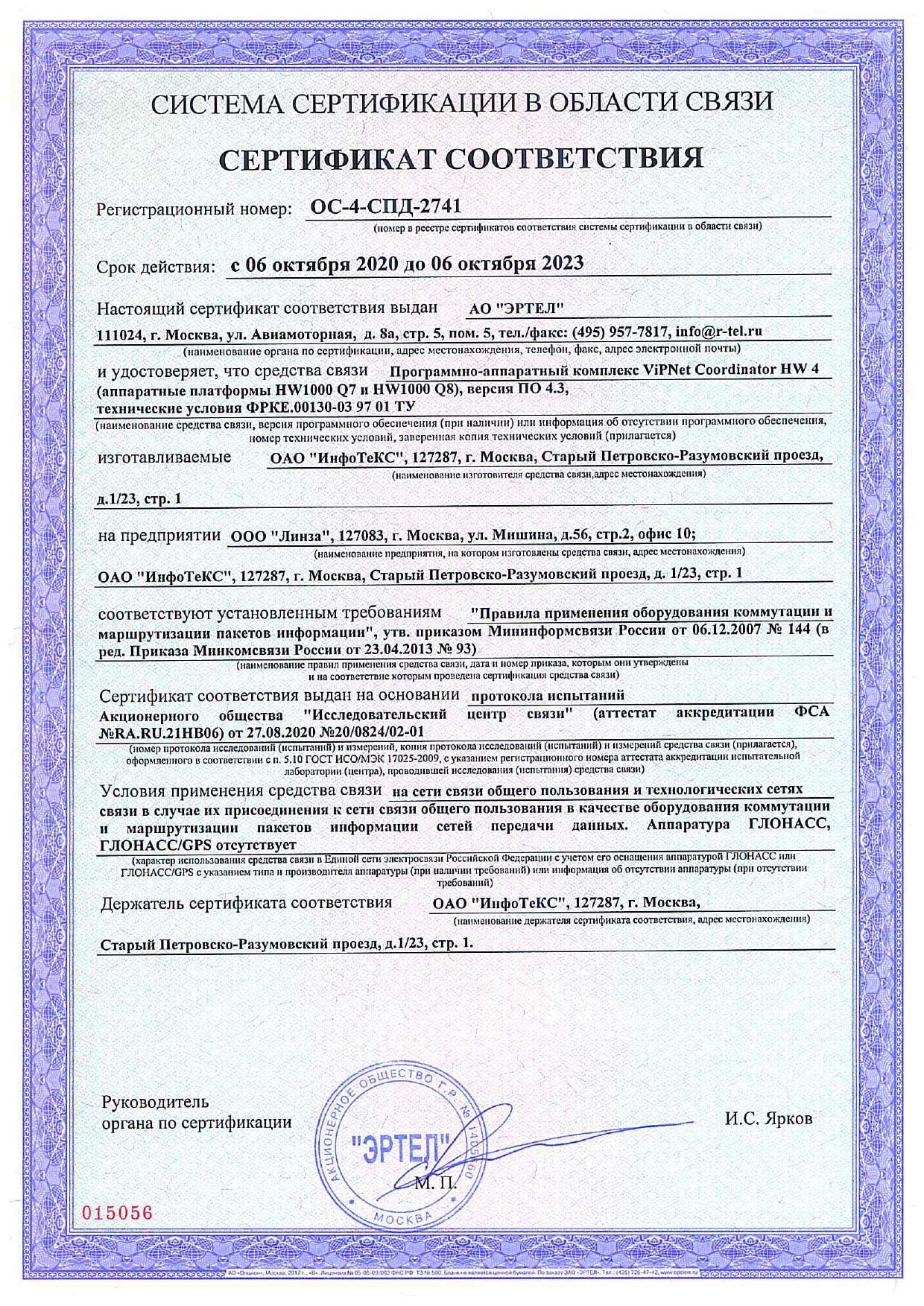

- Сертификат соответствия Минкомсвязи России № ОС-4-СПД-2741 на ПАК ПАК ViPNet Coordinator HW 4 (аппаратные платформы HW1000 Q7 и HW1000 Q8) версия ПО 4.3, технические условия ФРКЕ.00130-03 97 01 ТУ

- Патенты

- VipNet Client 3.2 Обнаружены несанкционированно измененные файлы

- Установка софта ViPNet

- 2019

- 1.1.Порядок приема оборудования на гарантийное обслуживание

- Сценарии использования

- 1.Правила гарантийного обслуживания

- Работа с УКЦ

- Термины и определения

- 2020

- Сценарии использования

- Возможности

- Создаём структуру защищённой сети

- Преимущества

Сертификаты

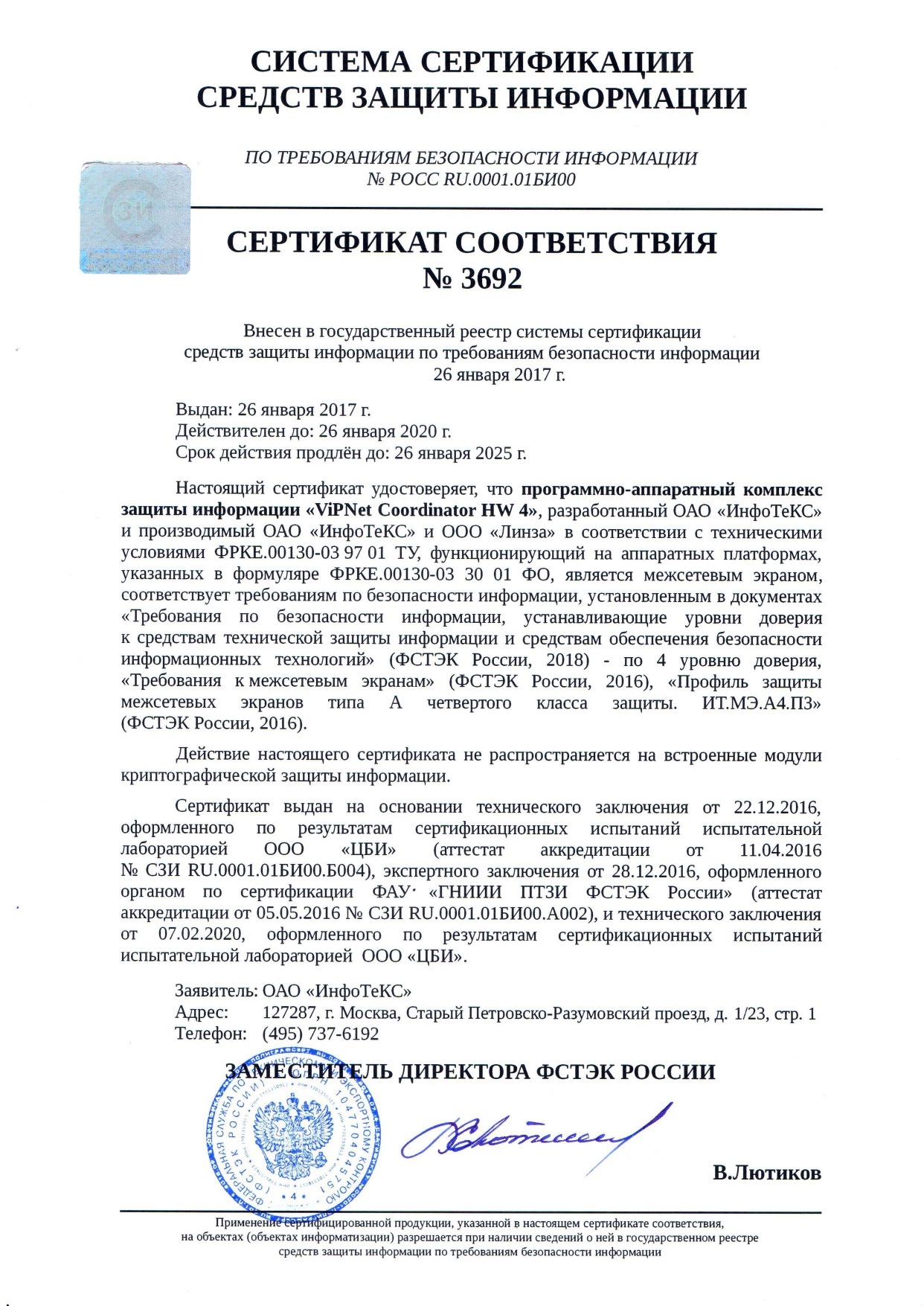

Сертификаты ФСТЭК России

Сертификат соответствия ФСТЭК России № 3692 на программно-аппаратный комплекс «ViPNet Coordinator HW 4» на соответствие требованиям документов «Требования к межсетевым экранам» (ФСТЭК России, 2016) и «Профиль защиты межсетевого экрана типа А четвертого класса защиты. ИТ.МЭ.А4.ПЗ» (ФСТЭК России, 2016).

Скачать

Срок действия:

26январь 2025

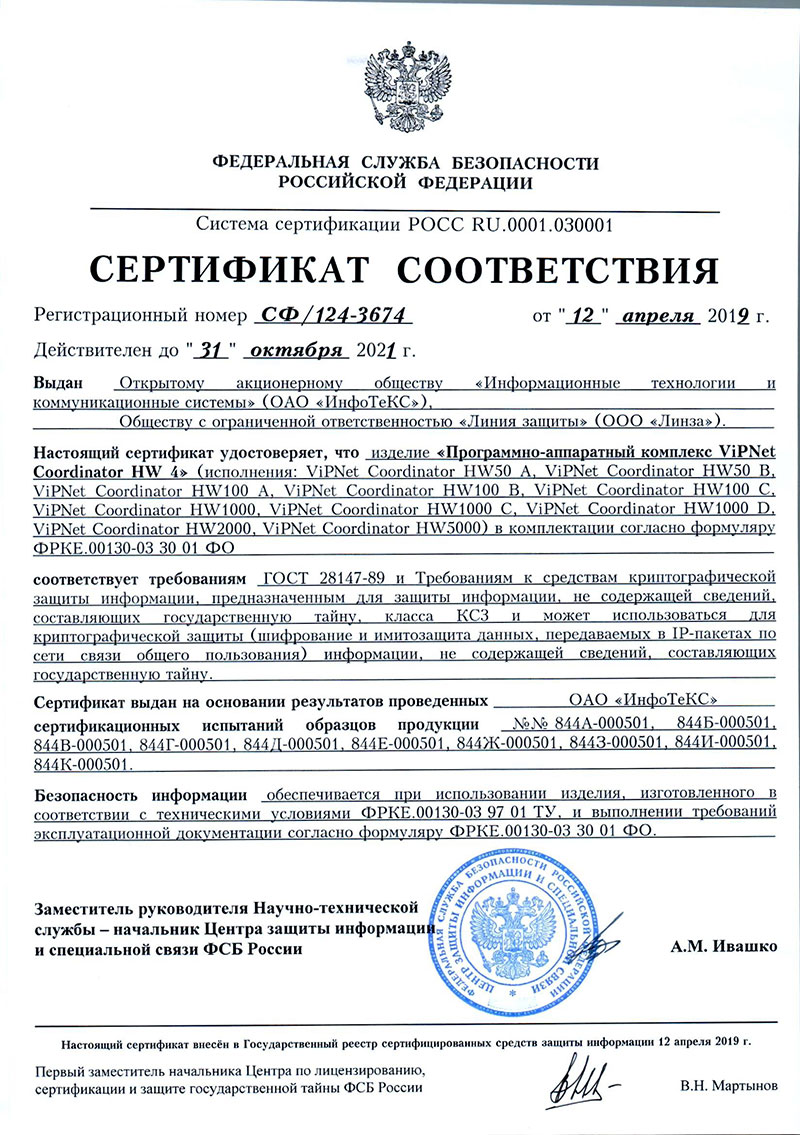

Сертификаты ФСБ России

Сертификат соответствия ФСБ России № СФ/124-3674 на ПАК ViPNet Coordinator HW 4

Сертификат соответствия ФСБ России № СФ/124-3674 от 12.04.2019 удостоверяет, что «Программно-аппаратный комплекс ViPNet Coordinator HW 4» соответствует требованиям ГОСТ 28147-89 и Требованиям к средствам криптографической защиты информации класса КС3.

Скачать

Срок действия:

31октябрь 2021

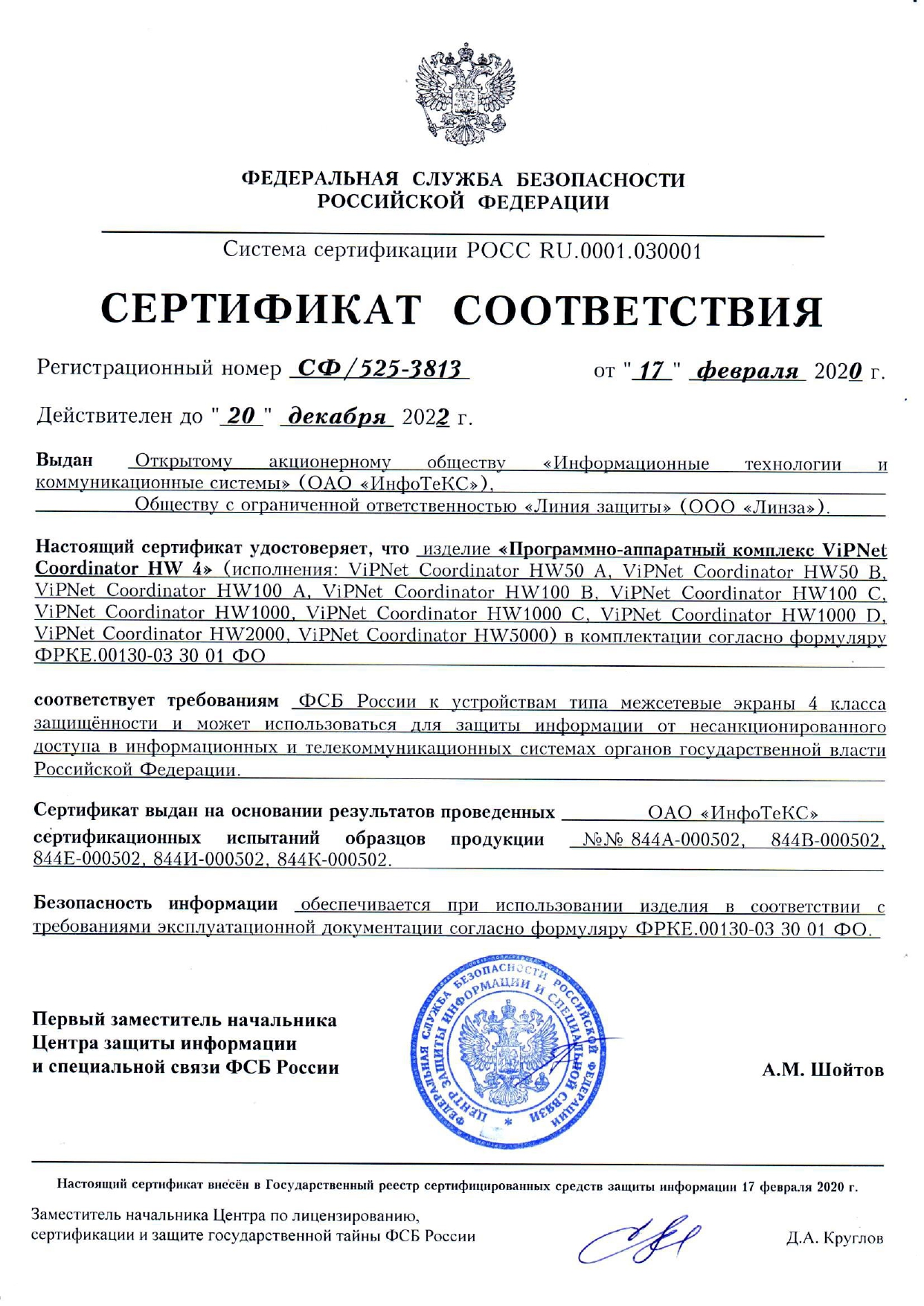

Сертификаты ФСБ России

Сертификат соответствия ФСБ России № СФ/525-3813 на ПАК ViPNet Coordinator HW 4

Сертификат соответствия № СФ/525-3813 от 17.02.2020 удостоверяет, что «Программно-аппаратный комплекс ViPNet Coordinator HW 4» соответствует требованиям ФСБ России к устройствам типа межсетевые экраны 4 класса защищенности.

Скачать

Срок действия:

20декабрь 2022

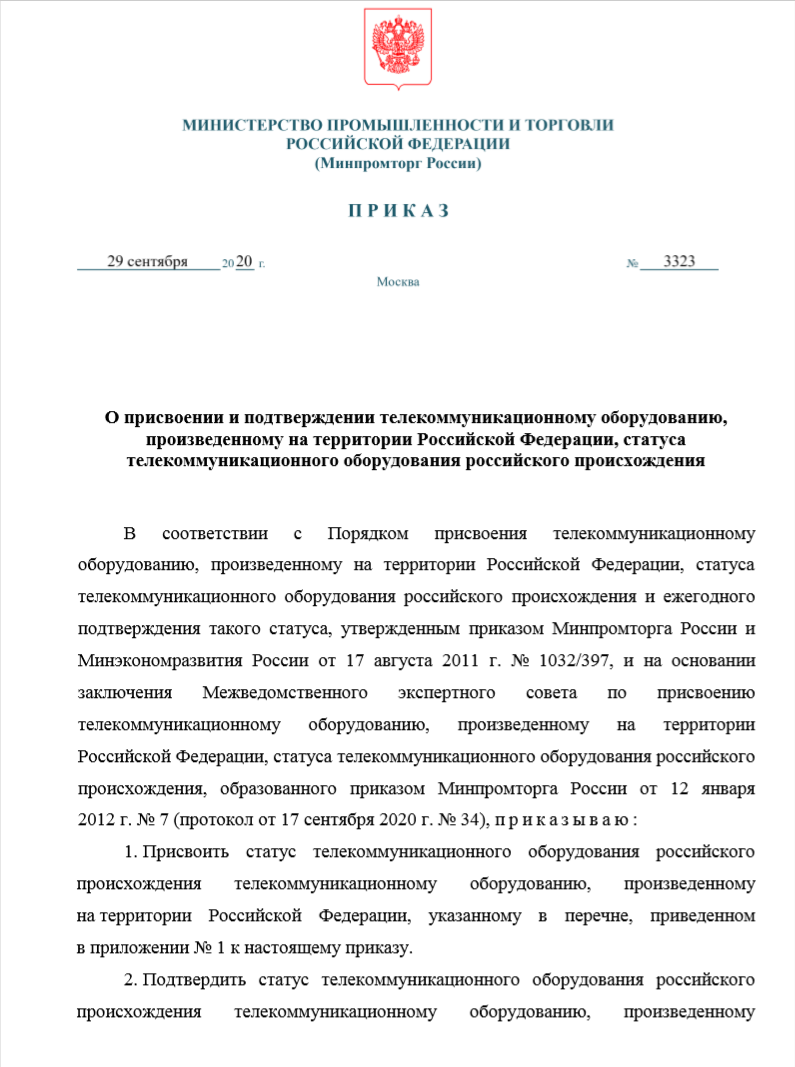

Реестры Минпромторг

Реестр ТОРП

На основании Приказа №3323 Минпромторга России от 29.09.2020 г. ПАК ViPNet Coordinator HW 4 включен в реестр телекоммуникационного оборудования российского происхождения (ТОРП) и в единый реестр российской радиоэлектронной продукции (в соответствии с постановлением Правительства Российской Федерации №878 от 10.07.2019 г.).

Реестровые записи:

ТКО-520/20 — ПАК ViPNet Coordinator HW 4 исполнение ViPNet Coordinator HW1000 (аппаратная платформа HW1000 Q7);

Скачать

Срок действия:

29сентябрь 2021

Сертификаты Минкомсвязи России

Сертификат соответствия Минкомсвязи России № ОС-4-СПД-2741 на ПАК ПАК ViPNet Coordinator HW 4 (аппаратные платформы HW1000 Q7 и HW1000 Q8) версия ПО 4.3, технические условия ФРКЕ.00130-03 97 01 ТУ

Патенты

Патенты РФ на Изобретения

Способ синхронизации доступа к разделяемых ресурсам вычислительной системы и обнаружения и устранения повисших блокировок с использованием блокировочных файлов (2526282)

Способ синхронизации доступа к разделяемых ресурсам вычислительной системы и обнаружения и устранения повисших блокировок с использованием блокировочных файлов

Скачать

Срок действия:

21Сентября 2032

Патенты РФ на Изобретения

Способ параллельной обработки упорядоченных потоков данных (2507569)

Способ параллельной обработки упорядоченных потоков данных

Скачать

Срок действия:

11Июля 2032

Патенты РФ на Изобретения

Способ управления соединениями в межсетевом экране (2517411)

Способ управления соединениями в межсетевом экране

Скачать

Срок действия:

24Октября 2032

Патенты РФ на Изобретения

Патент 021803

Cпособ шифрования данных для вычислительных платформ с SIMD-архитектурой (021803)

Настоящим удостоверяется, что евразийский патент выдан на изобретение, изложенное в прилагаемом описании и формуле изобретения.

При уплате установленных годовых пошлин патент действует на территории государств-участников Евразийской патентной конвенции — Азербайджанской Республики, Кыргызской Республики, Республики Армения, Республики Беларусь, Республики Казахстан, Республики Таджикистан, Российской Федерации, Туркменистана, и на территории Республики Молдова на основании Соглашения между Евразийской патентной организацией и Правительством Республики Молдова.

Скачать

Срок действия:

25Апреля 2032

VipNet Client 3.2 Обнаружены несанкционированно измененные файлы

Версия хоть уже и под устарела но ей много кто пользуется и естественно сталкивается с проблемами. Для начала для чего эта программа — для связи с другим компьютером через интернет как по локальной сети и естественно с защитой данных. А раз обеспечивается защита данных — то и соответственно эту программу ставить надо с умом (не браузер же устанавливаем), где любая мелочь приводит к невозможности установки или настройке к подключению.

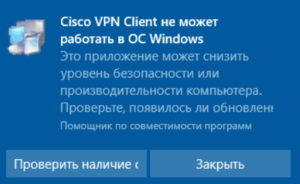

Бывает что вчера работали нормально, а сегодня ничего ни работает.Первым делом надо вспомнить не устанавливали чего мы вчера? Бывают случаи установки других программ мешающим уже установленным — в этом случае может помочь вариант с де инсталляцией (удалением) недавно установленной программы, или откат системы на более ранее состояние где программа уже работала.

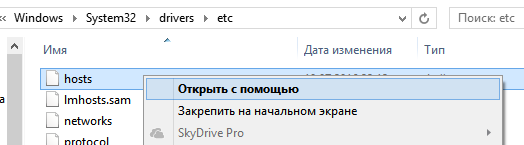

Это было отступление. Теперь рассмотрим попавшийся случай неполадки нам на руки с диагнозом ошибки «обнаружены несанкционированно измененные файлы». Пробороздив по данной ошибке в интернете (ПОДСКАЗКА КОТОРАЯ ПОМОГЛА НАМ )выяснили, что с вероятностью в 90% был скачек света или не дождались завершения работы — выключили компьютер.Удалось реанимировать просто достав архив или файлы первоначальной конфигурации в папку C:\Program Files\InfoTeCS\ViPNet Client\log\data\ses файла ses.cfg и в придачу всего содержимого в папке. Алеллуя заработало. Рекомендуем на будущее сделать копию программы для реанимации.

Но Этого оказалось мало.Ошибку «Обнаружены несанкционированно измененные файлы» исправили,но небыло связи с в випнет, пришлось попотеть, честно говоря прилично. Дело в том, что мы знали о жестком требовании в ВипНет соответствия компьютерного к текущему времени, естественно время сверялось местное и компьютера чуть ли не по секундам.Служба поддержки рекомендовала переустановить программу (Деинсталировать, удалить папку с Program Files, перезагрузить, установить заново) — СТАНДАРТНАЯ ОТГОВОРКА АВСЬ ОТСТАНУТ.Тоже не наш случай. А на второй раз в службе попался более адекватный специалист — не поленился и проверил нас на связь и констатировал НЕВЕРНЫЙ ЧАСОВОЙ ПОЯС.Это кстати довольно частая проблема — а решение простое в настройках windows-а выставляем правильное время, убираем переход на зимнее время и обратно, отключаем синхронизацию с time.windows.com. Проверяем наш регион по времени.

Очень часто к нам на страничку приходят с вопросом- vipnet не ставиться, ошибка

Решений Несколько. Во первых — при повторной установке папку випнета клиент с С:\Рrogram files (х86) надо удалять, можно почистить Ccleaner (ом) или другими утилитами комп от мусора, перезагрузка и повторная установка.

Еще может помочь это — в окне запуска VipNet Client Монитор выбираем «Настройка» и производим «Первичная инициализация», ждем продолжения автоматической установки. Если ничего не происходит, ищем в каталоге «Temp» файл вида abn_xxxx.dst. Если файл не обнаруживаем, то все содержимое удаляем.

Третий вариант тоже может помочь, но не во всех случаях,но пробовать стоить начинасть с него. Это откат системы (восстановление по точке сохранения системы) на тот момент когда система работала корректно.

Настройка АСТГОЗ + VipNet

Установка софта ViPNet

На все узлы ставим соответствующее программное обеспечение – на клиенты – Client, на координаторы Coordinator. Установка координатора в принципе ничем не отличается от установки клиента, её я рассматривать не буду.

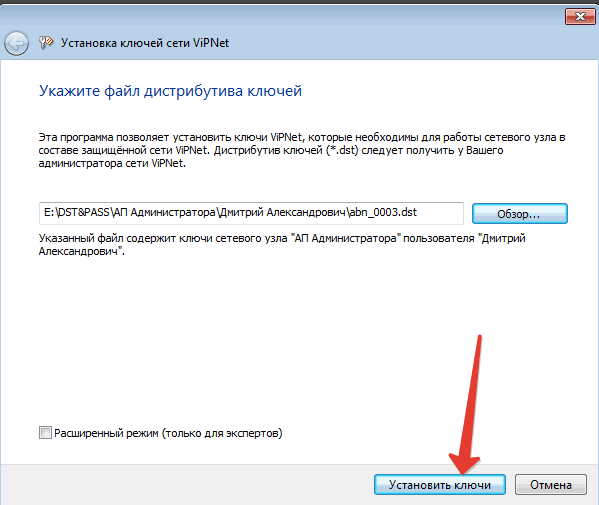

Далее устанавливаем ключевую информацию – при первом запуске программы указываем путь к соответствующему dst-файлу – это важный момент! Вообще первичные дистрибутивы ключевой информации распространяются доверенным каналом через спецсвязь или фельдъегерской службой. Либо нарочно

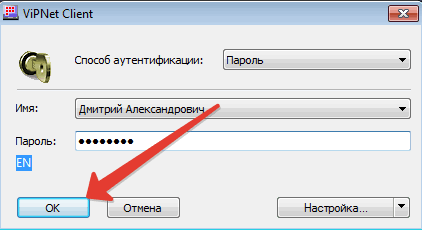

Не суть важно. Так же передаём пароль, потому что без пароля пользователя активировать ViPNet драйвер не получится

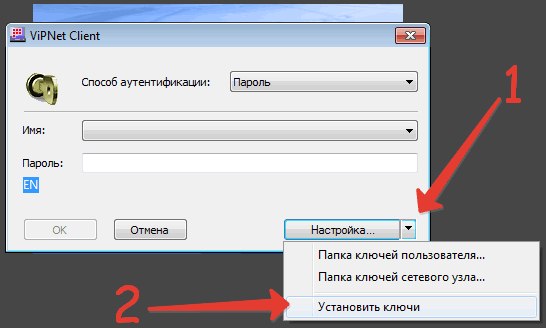

При первом запуске как клиента, так и координатора увидим следующее окно:

Выбираем пункт “Установить ключи” и указываем dst-файл соответствующего пользователя.

Затем производим вход и если всё в порядке, увидим интерфейс ViPNet Monitor.

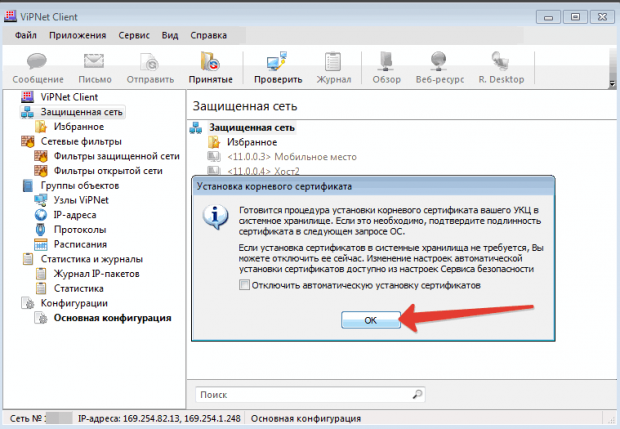

Может появится окно с предложением установить корневой сертификат. Соглашаемся.

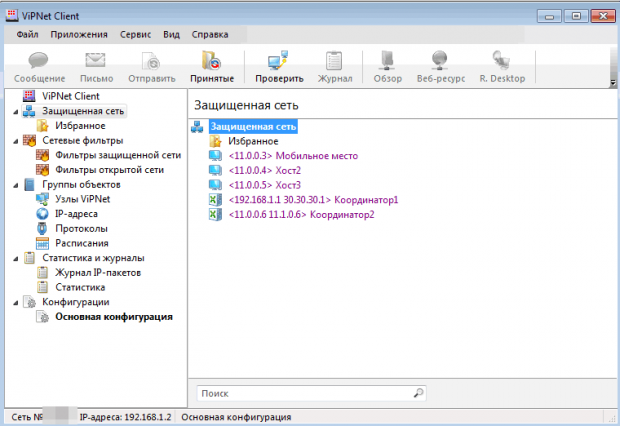

Всё готово! Когда все узлы будут установлены мы увидим что-то вроде:

Здесь можно обратить внимание, что некоторые IP адреса реальные, некоторые – нет. Это особенность работы драйвера ViPNet

За каждой станцией закрепляется дополнительный “виртуальный” IP-адрес (начальный адрес задаётся в настройках), как правило это подсеть 11.0.0.0/8. Сделано это для того, чтобы исключить совпадения адресов различных узлов (так как ViPNet может объединять разнородные сети, некоторые из узлов которых могут находиться за NAT-ом).

Виртуальный адрес обычно остаётся постоянным и не зависит от реального адреса машины (даже мобильное рабочее место, меняя реальный IP, перемещаясь по стране/миру, подключаясь к разным провайдерам, будет иметь постоянный виртуальный адрес). Виртуальный IP адрес зависит только от внутреннего идентификатора станции в сети ViPNet, а если кто не знает, то идентификатор представляет собой следующий вид: 0xAAAABBBB, где AAAA – 16-ричный номер сети, а BBBB – 16-ричный номер сетевого узла в сети. Кстати, обращаться к рабочим станциям можно как по реальному адресу (где это возможно), так и по виртуальному. В общем виде о них вообще можно не париться, драйвер ViPNet делает работу с адресами достаточно прозрачной.

Ну чтож, пока всё. Дальше будем развивать и прокачивать нашу сеть и исправлять возможные проблемы.

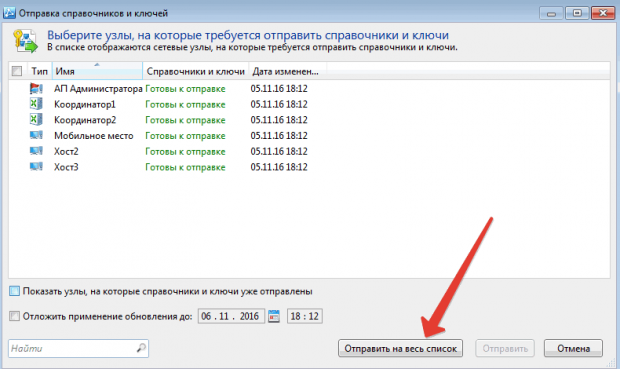

Кстати, любые изменения структуры сети теперь можно доставлять до станций следующим образом:

- В ЦУС производятся необходимые изменения, будь до добавления/удаления узлов, связей и назначение ролей;

- В ЦУС-е создаются новые справочники;

- В УКЦ создаются новые ключи (“Создать и передать ключи в ЦУС”);

- В ЦУС-е изменения отправляются на сетевые узлы:

Изменения по служебным протоколам (MFTP) отправятся на все задействованные в этих изменения узлы и применятся там. Разбор сложных ситуаций мы проведём как-нибудь, там достаточно много подводных камней.

Надеюсь, было интересно! Пока!

2019

Совместимость ViPNet Client 4.5.1 с USB-токенами и смарт-картами JaCarta

24 декабря 2019 года компания «Аладдин Р.Д.» сообщила, что совместно с «ИнфоТеКС» завершили тестовые испытания на совместимость своих продуктов. Результаты тестирования показали, что электронные ключи JaCarta могут использоваться совместно с программным комплексом защиты рабочих мест ViPNet Client версий 4.5.1 и 4.5.2, СКЗИ версии 4.4 и модулем доверенной загрузки для UEFI BIOS ViPNet SafeBoot версии 1.4. Подробнее .

Совместимость с планшетами Getac F110G3 и ноутбуками Getac S410

Компании Getac и ИнфоТеКС 26 августа 2019 года сообщили о том, что подтвердили совместимость своих продуктов на совместном тестовом стенде в лаборатории ИнфоТеКС в Москве. В результате испытаний подтверждена корректность работы ноутбуков/планшетов Getac F110G3 и Getac S410 с программным обеспечением ViPNet Client 4.5, ViPNet Connect 2.4 и ViPNet SafeBoot 1.4. Подробнее .

1.1.Порядок приема оборудования на гарантийное обслуживание

или обращается в службу технической поддержки для проведения удаленной диагностики оборудования. Данному обращению присваивается уникальный номер, который в будущем является идентификатором обращения.

Удаленная диагностика осуществляется в срок до 3 рабочих дней с момента получения обращения.

В случае положительного заключения о возможной неисправности оборудования служба технической поддержки предложит предоставить заполненный пользователем ПАКа Акт неисправности оборудования и передаст решение проблемы в Сервисный центр . Форма Акта неисправности приведена в Приложении № 1.

В сервисный центр оборудование для принимается в полной комплектации (допускается отправлять оборудование в ремонт без входящих в комплект комплектующих, документов и штатной упаковки, при этом отправитель должен обеспечить сохранность оборудования при транспортировке).

На этапе диагностики характера неисправности определяется: или нет.

Сроки диагностики характера неисправности в Сервисном центре составляют до 5 рабочих дней с момента получения Оборудования.

Если в результате первичной диагностики оборудования, находящегося на и принятого в ремонт, будет установлено, что данный случай является не гарантийным, то в акте неисправности будет сделано заключение об отказе в с указанием причины и возможности . В случае отказа в данном случае от оборудование может быть ему отправлено только за его счет.

Ремонт осуществляется в согласованные с сроки. Максимально возможный срок гарантийного ремонта составляет 45 рабочих дней.

Если оборудование находилось на гарантии, то срок гарантийных обязательств продлевается на все время нахождения его в ремонте (без учета срока доставки в ремонт и из ремонта).

Сценарии использования

Комплекс продуктов ViPNet SIES предназначен для использования в системах:

- автоматизированные системы управления технологическим процессом (АСУ ТП);

- системы межмашинного взаимодействия;

- IIoT (Industrial Internet of Things) — промышленный интернет вещей;

- автоматизированные информационно-измерительные системы коммерческого учета электроэнергии (АИИС КУЭ и АСКУЭ), автоматизированные информационные системы технического учета электроэнергии;

- системы диспетчеризации в зданиях;

- автоматизированные системы управления инженерным оборудованием зданий;

- системы управления на транспорте;

- автоматизированные системы управления в энергетике;

- электронные системы безопасности, системы контроля доступа;

- системы геопозиционирования;

- робототехника;

- системы аварийного управления.

1.Правила гарантийного обслуживания

На всё оборудование, поставляемое в составе ПАК ViPNet, устанавливается 1 (один) год с момент продажи.

может осуществляться:

- в течение ;

- в течение контракта на расширенную техническую поддержку на второй, третий, четвертый и пятый год с момента продажи ПАК при условии, что расширенная техническая поддержка не прекращалась.

При наступлении в течение указанных периодов и выполнении необходимых условий, определенных в договоре поставки, обязуется осуществить оборудования.

производится в сервисном центре АО «ИнфоТеКС».

В рамках принимает обращения как от , так и от . с запросом на услуги может обращаться как к своему , который передает заявку на рассмотрение и обработку , так и напрямую к .

Доставка оборудования в Сервисный центр для осуществляется за счёт отправляющей стороны.

Возврат оборудования из Сервисного центра осуществляется за счёт .

На период ремонта не предоставляет оборудования на замену находящемуся на ремонте.

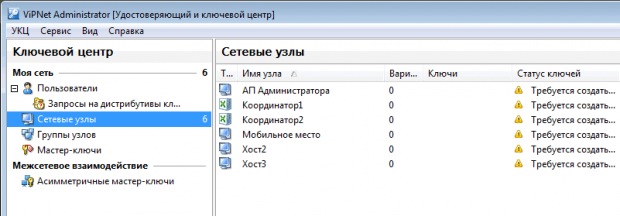

Работа с УКЦ

Если мы ещё не запускали УКЦ, то самое время это сделать. Тем более, что первый запуск УКЦ сулит нам муторную операцию выдачи себе корневого сертификата

КЛИКАБЕЛЬНО

В общем виде это “Далее-Далее-Готово” с заполнением персональных данных и запуском генератора случайных чисел.

Когда всё будет готово, мы увидим перед собой собственно интерфейс УКЦ

Обращаем внимание на жёлтые предупреждающие значки – подсказки говорят о том, что требуется создать первичный набор ключей (dst-файлы)

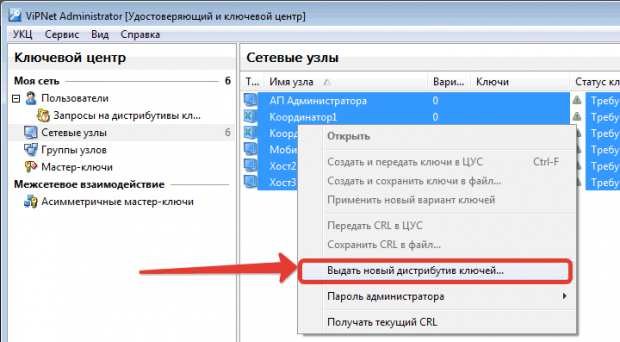

Выделяем все узлы, кликаем правой кнопкой мыши и выбираем пункт “Выдать новый дистрибутив ключей”.

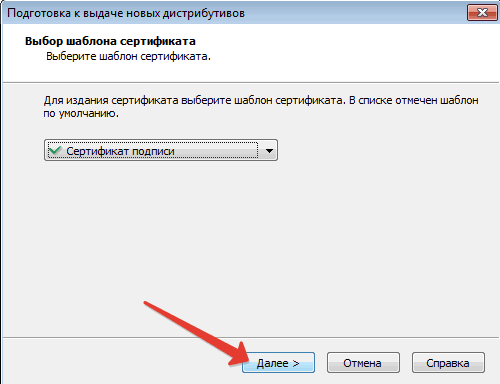

Выбираем шаблон сертификата (оставляем по умолчанию)

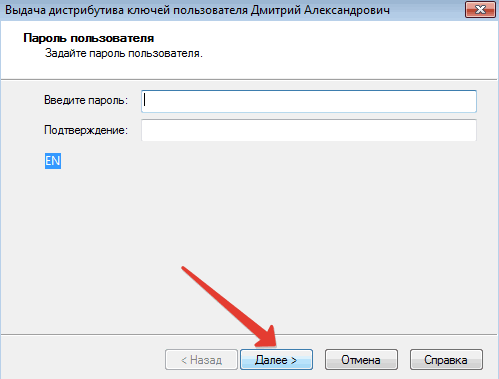

И для каждого пользователя будем вводить пароль. Я использую здесь простые пароли, в идеале нужно либо генерировать их автоматически, либо использовать достаточно сложные пароли.

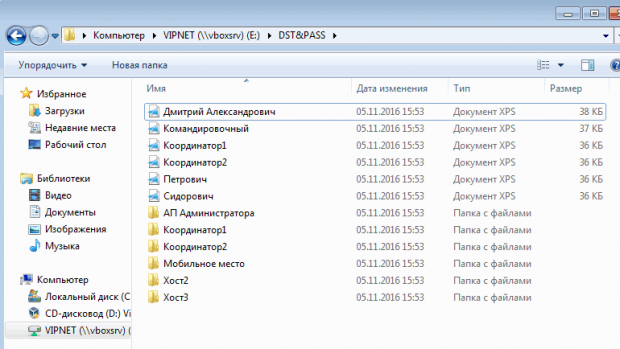

Готовый набор дистрибутивов ключей выглядит у меня так: XPS-файлы – это пароли, подготовленные для печати. Третья версия выдавала текстовик.

Эти дистрибутивы доверенным каналом связи передаём пользователю на места. Я же просто перекину через флешку.

Термины и определения

-

Производитель

-

— АО «ИнфоТеКС».

-

Заказчик (Покупатель, Пользователь)

-

— конечный пользователь ПАК ViPNet производства АО «ИнфоТеКС».

-

Поставщик

-

— авторизованный партнёр компании АО «ИнфоТеКС», осуществивший поставку ПАК ViPNet (под Поставщиком может подразумеваться АО «ИнфоТеКС» в тех случаях, когда поставка осуществляется напрямую без посредников).

-

Гарантийный срок

-

— срок, в течение которого производится оборудования в составе ПАК ViPNet.

-

Гарантийное обслуживание

-

— осмотр, диагностика неполадок/неисправности или ремонт (в случае невозможности или экономической нецелесообразности ремонта замена на аналогичное) оборудования, производимые за свой счет при наступлении .

-

Гарантийный случай

-

— выход из строя оборудования по причине его конструктивных, программных или иных проблем в период .

-

Постгарантийное обслуживание

-

— ремонт (или в случае невозможности или экономической нецелесообразности ремонта замена на аналогичное оборудование или списание) оборудования , производимый за счет или , при наступлении .

-

Негарантийный случай

-

— выход из строя оборудования в результате:

- нарушения или условий эксплуатации, перевозки и хранения оборудования;

- действий (или бездействия) или или иных лиц, повлекших за собой выход из строя оборудования;

- форс-мажорных обстоятельств (в том числе погодных и техногенных катастроф);

- при наличии на оборудовании следов вскрытия, ремонта, модернизации или иного физического воздействия;

- по причинам, не относящимся к конструктивным недостаткам оборудования;

- выхода из строя формирователей интерфейсных портов клавиатуры, COM, VGA, PS/2 и др.

- истечения установленного на оборудование;

- отсутствие формуляра на оборудование;

- отсутствие или нарушение заводской пломбировки оборудования.

2020

В связи с увеличением количества заявок с просьбой предоставить лицензии на ПО для организации удаленного защищенного доступа и непростой ситуацией с развитием коронавирусной инфекции компания «ИнфоТеКС» 6 окитября 2020 года объявила о своей готовности предоставить лицензии на ряд своих продуктов безвозмездно. В том числе на:

- ViPNet Client — программный комплекс, предназначенный для защиты рабочих мест корпоративных пользователей.

- ViPNet Connect — приложение для защищенного общения корпоративных пользователей.

- ViPNet IDS HS — систему обнаружения вторжений, осуществляющую мониторинг и обработку событий внутри хоста.

- ViPNet SafeBoot — сертифицированный высокотехнологичный программный модуль доверенной загрузки уровня UEFI BIOS.

Все заинтересованные организации могут получить лицензии на данное ПО сроком на 6 месяцев.

Полученные лицензии можно будет использовать для реализации удаленного защищенного доступа, а также для дополнительного сегментирования локальных сетей, например с целью защиты систем IP-телефонии и видеоконференцсвязи для проведения внутренних дистанционных совещаний.

Массовый переход компаний на удаленный режим работы, вызванный ограничительными мерами во время весенне-летнего периода изоляции, показал важность корректного подключения личных устройств сотрудников с помощью домашних сетей к корпоративным ресурсам организаций.

Компания «ИнфоТеКС» настоятельно рекомендует организовывать доступ с использованием средств VPN. Наиболее быстрый и безопасный вариант — использование домашних/личных устройств в качестве терминалов с VPN-клиентом для удаленных защищенных подключений к корпоративным рабочим станциям или терминальным серверам.

Совместимость ViPNet Client версий 4.5 c линейкой продуктов «Рутокен»

30 июля 2020 года компания «Актив-софт» сообщила, что линейки продуктов Рутокен: Рутокен Lite (+micro), Рутокен S

(+micro), Рутокен ЭЦП 2.0 (+micro), смарт-карта Рутокен ЭЦП SC были протестированы на

совместимость в том числе и с программным комплексом ViPNet Client (версий 4.5 для Windows), предназначенным для

защиты рабочих мест корпоративных пользователей. Подробнее .

Предоставление лицензии на безвозмездной основе на фоне эпидемии коронавируса

19 марта 2020 года ИнфоТеКС сообщил, что предоставит на безвозмездной основе лицензии на свое ПО для организации защищенного удаленного доступа.

На март 2020 года ИнфоТеКС получает и отрабатывает множество запросов на предоставление лицензий на ПО ViPNet Client с целью организации удаленного защищенного доступа.

С целью оперативного разрешения всех вопросов и принимая во внимание непростую ситуацию с развитием коронавирусной инфекции компания объявила о готовности предоставить необходимое число лицензий на ПО ViPNet Client, ViPNet Connect, ViPNet IDS HS и ViPNet SafeBoot для расширения защищенных сетей ViPNet всем российским заинтересованным организациям на безвозмездной основе сроком на 6 мес. Указанные лицензии можно использовать по своему усмотрению не только для реализации удаленного защищенного доступа, но и для дополнительного сегментирования своих локальных сетей, например, с целью защиты ваших систем IP-телефонии и видеоконференцсвязи для проведения внутренних дистанционных совещаний между своими подразделениями без необходимости очно собирать десятки сотрудников в одном помещении

Для удобства мы предлагаем воспользоваться шаблоном обращения за лицензиями на клиентское ПО, которое необходимо оформить на фирменном бланке и отправить на адрес: soft@infotecs.ru.

Также компания внимание на необходимость аккуратной реализации удаленного доступа с использованием домашних сетей, компьютеров и личных мобильных устройств. Не рекомендовано подключать их к корпоративным ресурсам сетей напрямую, даже с использованием средств VPN

Это чревато неумышленным созданием дыр в контуре безопасности сетей из-за неконтролируемого содержания указанных домашних ресурсов: вирусы, malware и пр. Наиболее быстрый и безопасный вариант в таком случае – это использование домашних/личных устройств в качестве терминалов с VPN-клиентом для удаленных защищенных подключений к рабочему столу ваших корпоративных рабочих станций или терминальных серверов.

Сценарии использования

Работа в корпоративной сети, защищенной от внутреннего нарушителя

Соединение с ресурсами, сервисами, а также другими пользователями осуществляется через каналы, функционирующие по принципу «точка-точка». Это позволяет надежно защитить информацию от других пользователей, в том числе внутри корпоративной сети.

Безопасная работа удаленного пользователя с корпоративными ресурсами и сервисами через защищенные каналы

Шифрование трафика защитит работу с внутренними ресурсами и сервисами вашей организации при передаче данных через Интернет.

Защищенное общение пользователей

Обеспечить защиту корпоративных пользователей также позволит совместное использование ПК ViPNet Client с приложениями ViPNet Connect и ViPNet Деловая почта (данная возможность поддерживается определенными модификациями ViPNet Client).

Кроме того, ViPNet Client поддерживает защищенные каналы для корпоративных коммуникаций на основе сторонних решений, в том числе IP-телефонии, видео-конференц-связи и так далее.

Защита виртуальной машины

Возможности

Решение ViPNet SIES является встраиваемым средством защиты, создающим корень доверия для элементов систем АСУ и М2М. На базе созданного корня доверия и базовых криптографических операций ViPNet SIES может реализовывать следующие меры защиты информации:

идентификация (криптостойкая) защищаемого узла;

аутентификация защищаемого узла другими защищаемыми узлами;

аутентификация защищаемого узла стандартными сетевыми средствами (EAP, RADIUS и др.);

обеспечение целостности (в том числе неотрекаемости от авторства) информации, передаваемой между защищаемыми узлами;

шифрование (части) данных, передаваемых между защищаемыми узлами;

аутентификация команд и данных, передаваемых между защищаемыми узлами;

доверенная загрузка защищаемого устройства;

доверенное обновление ПО защищаемого устройства;

организация защищенного удаленного доступа к защищаемым узлам, в том числе с мобильных устройств;

«черный ящик» на защищаемом устройстве (для хранения критически важной информации о функционировании защищаемого устройства).

Создаём структуру защищённой сети

Координаторы

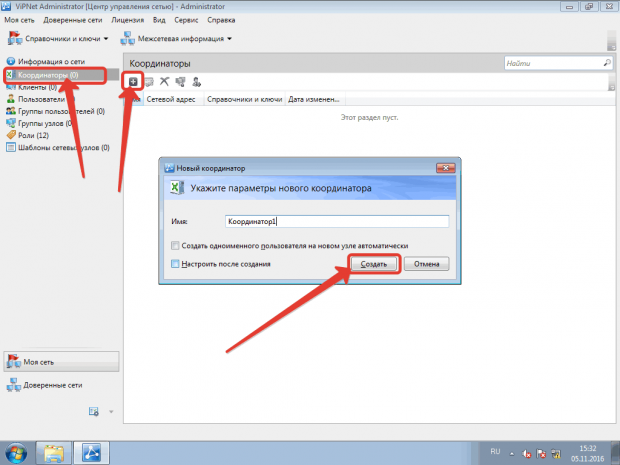

В ЦУС-е добавляем координаторы, называем их “Координатор1” и “Координатор2” соответственно. Я не создаю пользователей сразу, лучше всё это делать потом, для наглядности. Впоследствии, для экономии времени можно оставлять галочку о “Создать одноимённого пользователя…”.

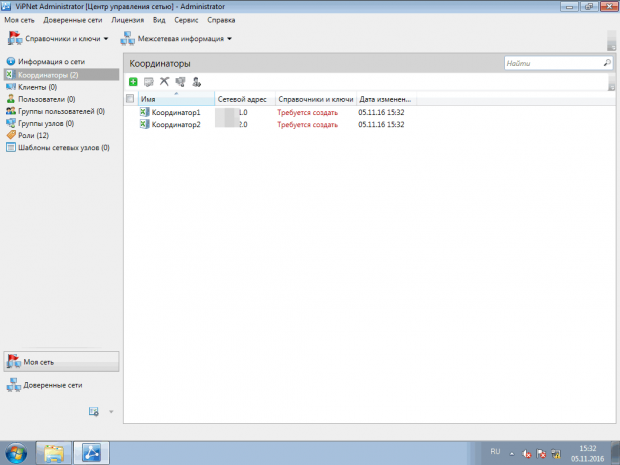

Вот такая картина у нас получится. Два координатора.

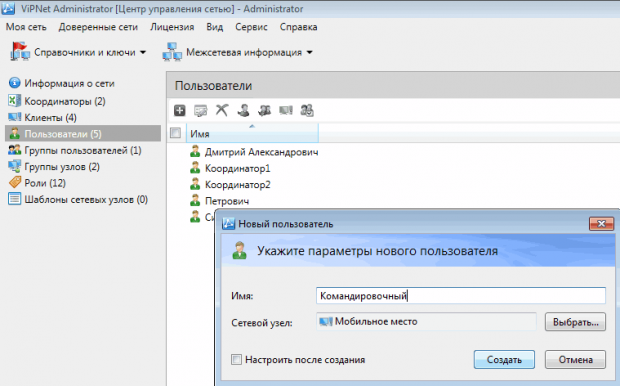

Далее создаём пользователей. Переходим в раздел “Пользователи”, нажимаем зелёный “+”. Вводим имя пользователя, выбираем сетевой узел, на котором может работать пользователь и нажимаем кнопку “Создать”.

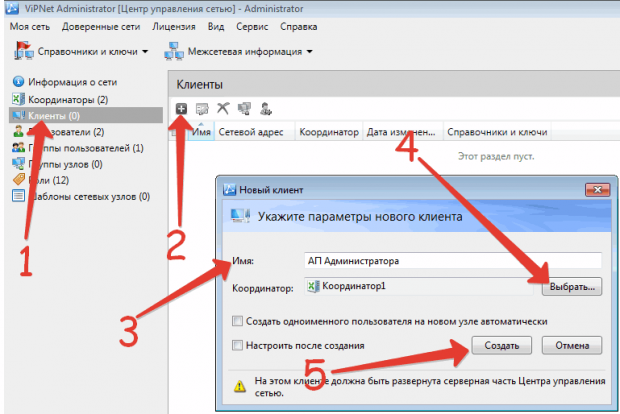

Узлы создаём аналогичным образом. Переходим в раздел “Клиенты”, нажимаем зелёный плюсик. Вводим имя сетевого узла, выбираем координатор, к которому узел будет привязываться и нажимаем кнопку “Создать”

Обратите внимание, что самым первым должен создаваться узел администратора (о чём внизу выводится соответствующее сообщение)

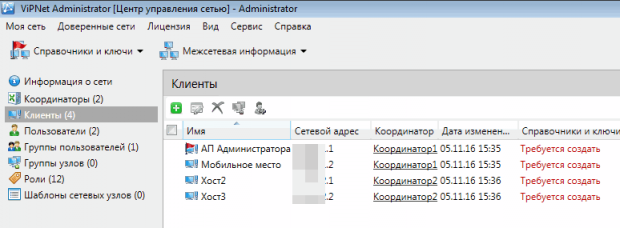

Создаём все необходимые узлы:

Создаём всех остальных пользователей на соответствующих узлах.

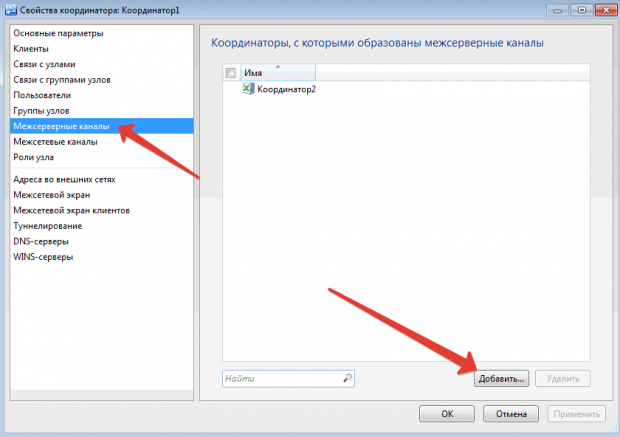

Когда пользователи и сетевые узлы будут готовы, не забываем создать межсерверный канал между нашими координаторами, он необходим для обмена служебными конвертами и маршрутизации между ними. Для этого заходим в первый координатор и в свойствах добавляем межсерверный канал до второго координатора:

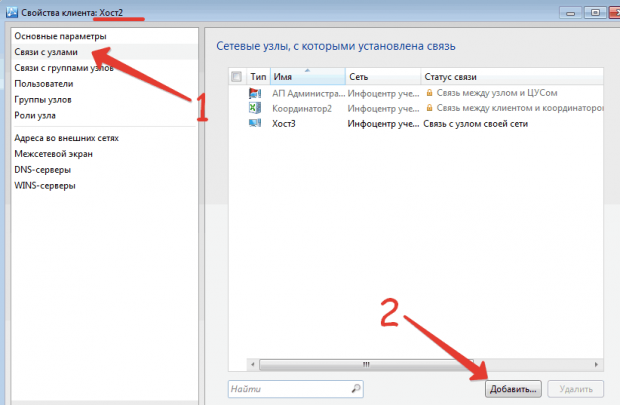

Теперь делаем соответствующие связи между узлами и пользователями. Это очень просто, открываем нужный узел и в его свойствах добавляем связи с другими узлами

Обратите внимание, некоторые связи уже будут созданы и удалить их нельзя – это, например, связь между ЦУС и узлом. Связь между пользователем и его координатором и т.д

Это справочная информация (предустановленные связи) и я не буду приводить все случаи, просто о них стоит знать. Итак, добавляем нужные связи:

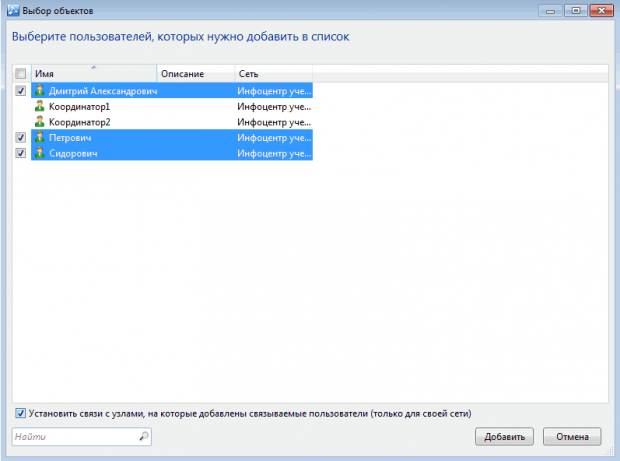

Связь двух узлов означает, что они будут видны в Мониторе друг у друга и между ними будет образован защищённый канал. Соответственно, связь между пользователями будет означать, что у для них будет создан соответствующие ключи обмена. Пользователи смогут общаться через внутренний чат и пользоваться деловой почтой.

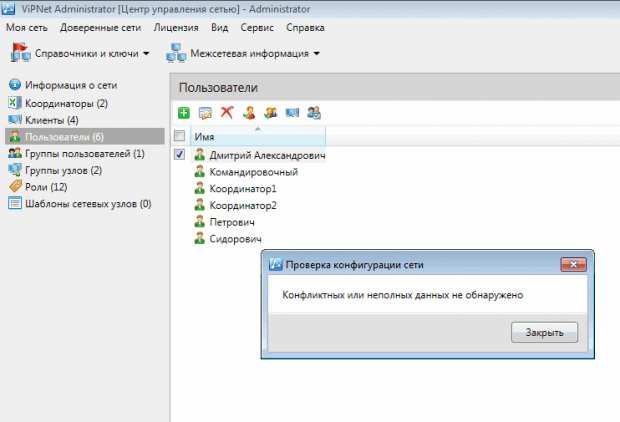

Для простоты я сделал связь между всеми. Не забываем проверять конфигурацию сети на наличие неполных связей или других ошибок в разделе “Моя сеть”.

Если ошибок нет, то можем смело создавать адресные справочники в разделе “Справочники и ключи – Создать справочники”.

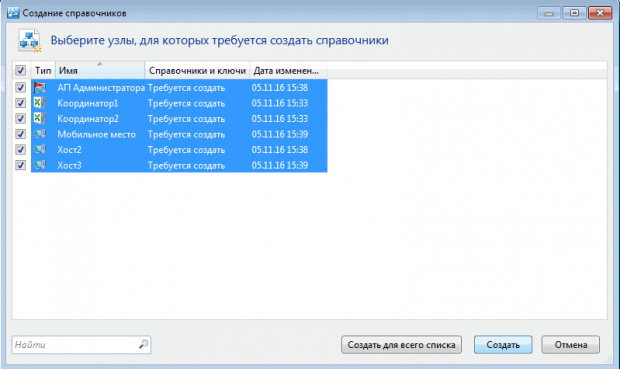

При этом откроется окно, в котором можно выбрать конкретные узлы, для которых создать справочники. Но первично мы создадим справочники для всех:

Дальше идём в УКЦ.

Преимущества

- Высокая производительность шифрования и фильтрации трафика позволяет в реальном времени осуществлять защиту трафика служб голосовой и видеосвязи в сетях TCP/IP, а также обеспечивать одновременную работу с ресурсами разных сегментов корпоративной сети.

- Равный доступ к ресурсам корпоративных информационных систем независимо от места и способа подключения пользователя к телекоммуникационной сети (при использовании решения ViPNet Network Security).

- Защита канала не влияет на работу сторонних приложений на компьютере пользователя.

- Ключи шифрования, политики безопасности и обновления ПО ViPNet доставляются на компьютер через надежный защищенный канал.