Центр безопасности защитника windows 10

Содержание:

- Введение

- Вопросы безопасностиSecurity considerations

- Вред здоровью при работе с компьютером и как его избежать

- Противодействие угрозам

- Включение и отключение защиты от несанкционированного изменения для отдельного компьютераTurn tamper protection on (or off) for an individual machine

- Сетевое сканирование

- Защита информации

- Безопасный Интернет с Internet Explorer 8

- Где можно получить базовые параметры безопасности?Where can I get the security baselines?

- Настройка параметра с помощью консоли локальной политики безопасностиTo configure a setting using the Local Security Policy console

- Управление защитой от мошенничества с помощью Configuration Manager, версия 2006Manage tamper protection with Configuration Manager, version 2006

- 4] Управление приложениями и браузерами

- В этом разделеIn this section

- Защита информации в компьютере с помощью протокола HTTPS для просмотра страниц в браузерах

- Ознакомьтесь с рекомендациями по безопасностиReview your security recommendations

- Какие лучше использовать антивирусники?

- Что дает резервирование файлов?

- Важная информацияImportant information

- Разграничение прав пользователей и приложений

- Как отключить Аваст временно

Введение

Развитие технологий привело к повсеместному использованию Интернета и облачных сервисов в организациях все более широкому применению личных устройств сотрудников на рабочих местах в корпоративной сети и, как следствие, необходимости в удаленном доступе к рабочим ресурсам. Очевидно, что такие тенденции рынка способствуют ужесточению требований к информационной безопасности. Компания Microsoft предлагает своё видение вопросов безопасности, конфиденциальности и надежности

Особое внимание при создании новой операционной системы для домашних и бизнес-пользователей Windows 8 было уделено технологиям защиты данных. Новая система надежно защищена, а улучшенные технологии обеспечивают как безопасность пользователей, так и всей ИТ-инфраструктуры компании, что создает надежный фундамент для успешного развития бизнеса

Вопросы безопасностиSecurity considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

УязвимостьVulnerability

Когда служба подключается к компьютерам под управлением более ранних версий Windows, чем Windows Vista или Windows Server 2008, службы, запускаемые как локальную систему, и использующие SPNEGO (Negotiate) для возврата к NTLM, будут использовать пустой сеанс.When a service connects to computers running versions of Windows earlier than Windows Vista or Windows Server 2008, services that run as Local System and use SPNEGO (Negotiate) that revert to NTLM will use NULL session. В Windows Server 2008 R2 и Windows 7 и более поздних версиях, если служба подключена к компьютеру, работающему под управлением Windows Server 2008 или Windows Vista, системная служба использует удостоверение компьютера.In Windows Server 2008 R2 and Windows 7 and later, if a service connects to a computer running Windows Server 2008 or Windows Vista, the system service uses the computer identity.

Если служба подключается к компьютеру с удостоверением, подписывание и шифрование поддерживаются для обеспечения защиты данных.When a service connects with the computer identity, signing and encryption are supported to provide data protection. Когда служба подключается к ПУСТому сеансу, создается созданный системой ключ сеанса, который не обеспечивает защиту, но позволяет приложениям подписывать и шифровать данные без ошибок.When a service connects with a NULL session, a system-generated session key is created, which provides no protection, but it allows applications to sign and encrypt data without errors.

ПротиводействиеCountermeasure

Вы можете настроить сетевую безопасность: разрешить локальной системе использовать удостоверение компьютера для параметра политики безопасности NTLM, чтобы разрешить локальным системным службам, использующим согласование, использовать удостоверение компьютера при возврате к проверке подлинности NTLM.You can configure the Network security: Allow Local System to use computer identity for NTLM security policy setting to allow Local System services that use Negotiate to use the computer identity when reverting to NTLM authentication.

Возможное влияниеPotential impact

Если вы не настраиваете этот параметр политики в Windows Server 2008 и Windows Vista, то при использовании учетных данных, используемых по умолчанию, для служб, работающих в локальной системе и использующих для Windows 2008 Vista, параметры проверки подлинности по протоколу NTLM для операционных систем на более ранних версиях, предшествующих WindowsIf you do not configure this policy setting on Windows Server 2008 and Windows Vista, services running as Local System that use the default credentials will use the NULL session and revert to NTLM authentication for Windows operating systems earlier than Windows Vista or Windows Server 2008.

Начиная с Windows Server 2008 R2 и Windows 7, система предоставляет локальным системным службам, использующим Negotiate, использование удостоверения компьютера при возврате к проверке подлинности NTLM.Beginning with Windows Server 2008 R2 and Windows 7, the system allows Local System services that use Negotiate to use the computer identity when reverting to NTLM authentication.

Вред здоровью при работе с компьютером и как его избежать

Продолжительная работа с компьютером приводит к накопительному отрицательному воздействию на здоровье, т.е. ущерб долгое время может не проявляться явно, а постепенно и незаметно копится. Самыми опасными воздействиями на здоровье являются:

- Высокая нагрузка на органы зрения, вызывающая его ухудшение и появление синдромов «красного глаза» и «сухого глаза».

- Заболевание суставов, вызванное неправильной позой при продолжительной работе с компьютером.

- Высокая нагрузка на психику и нервную систему, возникающая при долгой концентрации внимания при большом потоке информации длительное время.

Как максимально снизить вредное воздействие на здоровье при работе с компьютером

Соблюдение простых правил при работе с компьютером поможет максимально убрать отрицательное влияние на ваше здоровье.

- Соблюдением правильного расстояния до монитора. Правильным расстоянием от глаз до экрана считается то расстояние, при котором пользователь может дотянуться кончиками пальцев прямой руки до верха монитора.

- Клавиатура должна находиться в 20-30 см от края стола.

- Стул или кресло должны обеспечить прямую осанку, при которой спина немного упирается в спинку кресла или стула.

- При работе с клавиатурой и мышью руки должны быть согнуты, а локти располагаться на столе или подлокотниках кресла. При таком положении рук отсутствует напряжение в кистях. При работе с компьютерной мышью, положение рук не должно сильно меняться.

- Ноги не должны быть согнуты под стул или кресло, а должны быть выпрямлены вперед с упором в твердую поверхность.

- Ежечасно делать короткий перерыв в работе с компьютером и делать небольшую разминку для снятия напряжения в суставах и мышцах. Для снятия напряжения в глазах полезно будет сделать зарядку для органов зрения, которая включает в себя круговые движения открытыми глазами, смена точки фокусировки глаз с близкой до далекой.

Противодействие угрозам

Windows 7:

- Большинство нарушений в системе безопасности инициализируется через браузер и быстро реализуются, оставляя пользователю и IT-отделу небольшую или нулевую возможность ответа.

- Все приложения являются доверенными до тех пор, пока не будут восприняты как угроза или явно заблокированы.

- Антивирусная программа не предоставляется сразу и требует установки дополнительного программного обеспечения.

- Взлом сети остаётся незамеченными, в среднем, 200 дней. Организации получают мало или ноль информации об источнике нарушения.

Windows 10:

- Microsoft Edge использует технологию сандбокса, чтобы изолировать браузер от ОС и плагинов, таких как Flash. В случае нарушений, операционная система не пострадает.

- Device Guard предлагает полную защиту приложений, только убедившись в безопасности приложения, разрешает его запуск.

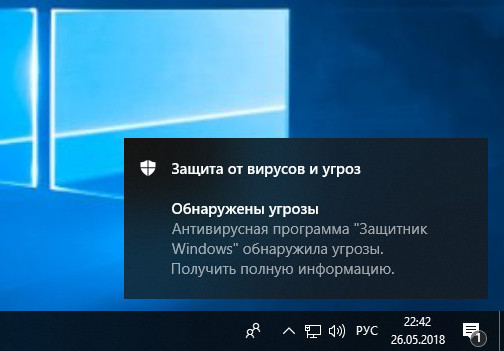

- Windows Defender обеспечивает первоклассную антивирусную защиту, а его эффективность является одной из самых высоких в отрасли.

- Windows Defender Advanced Threat Protection (ATP) позволяет клиентам компании узнавать, расследовать и предотвращать угрозы и атаки в сети.

Включение и отключение защиты от несанкционированного изменения для отдельного компьютераTurn tamper protection on (or off) for an individual machine

Примечание

Блок защиты от мошенничества пытается изменить параметры антивирусной программы «защитник Майкрософт» в реестре.Tamper protection blocks attempts to modify Microsoft Defender Antivirus settings through the registry.

Чтобы убедиться в том, что защита от несанкционированного доступа не мешает сторонним продуктам безопасности или корпоративным сценариям установки, изменяющие эти параметры, перейдите в раздел Безопасность Windows и обновите систему безопасности до версии 1.287.60.0 или более поздней.To help ensure that tamper protection doesn’t interfere with third-party security products or enterprise installation scripts that modify these settings, go to Windows Security and update Security intelligence to version 1.287.60.0 or later. (Ознакомьтесь с обновлением для системы безопасности.)(See Security intelligence updates.)

После того как вы сделали это обновление, защита от подделки продолжит защищать параметры реестра, а также будет вносить в журнал попытки их изменения без возврата ошибок.Once you’ve made this update, tamper protection will continue to protect your registry settings, and will also log attempts to modify them without returning errors.

Если вы являетесь домашним пользователем или не являетесь параметрами, управляемыми командой безопасности, вы можете использовать приложение «безопасность Windows», чтобы включить или отключить защиту от несанкционированного доступа.If you are a home user, or you are not subject to settings managed by a security team, you can use the Windows Security app to turn tamper protection on or off. Вы должны иметь соответствующие разрешения администратора на вашем компьютере, чтобы изменять параметры безопасности, такие как защита от несанкционированного доступа.You must have appropriate admin permissions on your machine to do change security settings, such as tamper protection.

-

Нажмите кнопку » Пуск » и начните вводить текст.Click Start, and start typing Defender. В результатах поиска выберите пункт Безопасность Windows.In the search results, select Windows Security.

-

Выберите вирусы & защита от угроз > & параметров защиты отугроз.Select Virus & threat protection > Virus & threat protection settings.

-

Установите или снимите защиту от несанкционированного изменения .Set Tamper Protection to On or Off.

Вот что вы видите в приложении для обеспечения безопасности Windows:Here’s what you see in the Windows Security app:

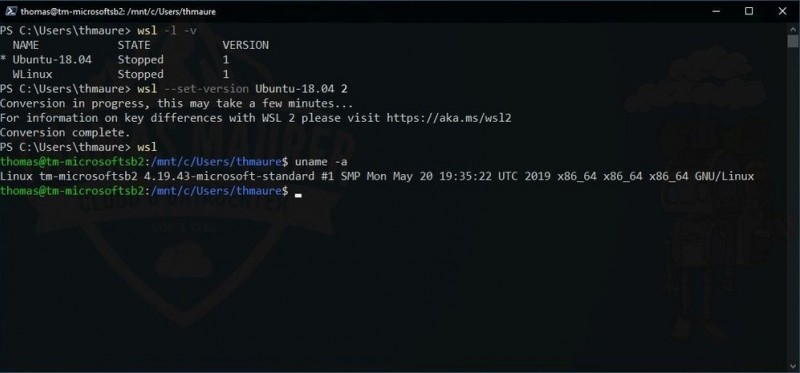

Сетевое сканирование

По умолчанию Defender может сканировать ваши локальные файлы и обеспечивать защиту в режиме реального времени от вирусов, вредоносных программ, программ-вымогателей и PUA.

К счастью, Microsoft также позволяет сканировать сетевые файлы, но эта функция должна быть включена вручную с помощью PowerShell.

Чтобы ее активировать, следует выполнить следующие действия:

1. Откройте «Поиск Windows».

2. Найдите PowerShell и выберите вариант «Запуск от имени администратора».

3. Введите следующую команду:

4. Нажмите клавишу Enter, чтобы запустить сканирование сетевых файлов.

Следуя описанным выше шагам, вы можете использовать Defender для сканирования сетевых файлов. Если вы хотите отключить эту функцию, введите следующую команду в PowerShell:

Защита информации

Windows 7:

- BitLocker позволяет настроить шифрование дисков.

- Предотвращение случайных утечек данных требует использования дополнительных и, как правило, внешних услуг.

- Защита информации, как правило, негативно влияет на пользовательский опыт.

Windows 10:

- BitLocker значительно улучшен, настраиваемый и может быть автоматически развернут на многих новых устройствах.

- Windows Information Protection (WIP) помогает защищать бизнес-данные. WIP представляет собой «ворота», исключающие выход защищаемых данных. Инструмент защищает ваши данные независимо от того, где они находятся, и не влияет на пользовательский опыт.

Безопасный Интернет с Internet Explorer 8

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа.

Где можно получить базовые параметры безопасности?Where can I get the security baselines?

Вы можете скачать базовые параметры безопасности из Центра загрузки Майкрософт.You can download the security baselines from the Microsoft Download Center. Это страница загрузки набора средств обеспечения соответствия требованиям безопасности (SCT), который включает в себя средства, помогающие администраторам управлять базовыми параметрами, включая базовые параметры безопасности.This download page is for the Security Compliance Toolkit (SCT), which comprises tools that can assist admins in managing baselines in addition to the security baselines.

Базовые параметры безопасности включены в набор средств обеспечения соответствия требованиям безопасности (SCT), который можно загрузить из Центра загрузки Майкрософт.The security baselines are included in the Security Compliance Toolkit (SCT), which can be downloaded from the Microsoft Download Center. SCT также включает средства, помогающие администраторам управлять базовыми параметры безопасности.The SCT also includes tools to help admins manage the security baselines.

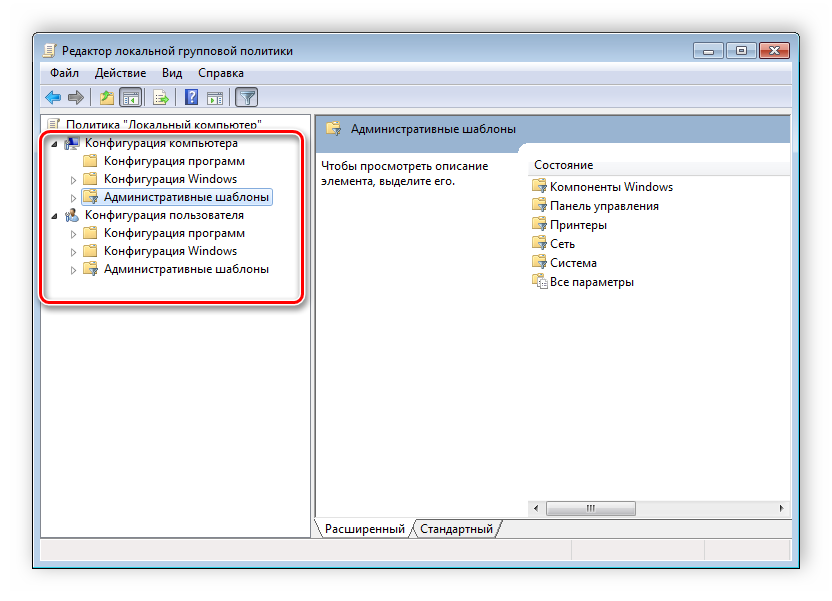

Настройка параметра с помощью консоли локальной политики безопасностиTo configure a setting using the Local Security Policy console

-

Чтобы открыть локальную политику безопасности, на начальном экране введите secpol. mscи нажмите клавишу ВВОД.To open Local Security Policy, on the Start screen, type secpol.msc, and then press ENTER.

-

В разделе Параметры безопасности в дереве консоли выполните одно из указанных ниже действий.Under Security Settings of the console tree, do one of the following:

- Нажмите политики учетных записей , чтобы изменить политику паролей или политику блокировки учетных записей.Click Account Policies to edit the Password Policy or Account Lockout Policy.

- Щелкните Локальные политики , чтобы изменить политику аудита, Назначение прав пользователяи Параметры безопасности.Click Local Policies to edit an Audit Policy, a User Rights Assignment, or Security Options.

-

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.When you find the policy setting in the details pane, double-click the security policy that you want to modify.

-

Измените параметр политики безопасности, а затем нажмите кнопку ОК.Modify the security policy setting, and then click OK.

Примечание

- В некоторых параметрах политики безопасности требуется, чтобы устройство было переустановлено, прежде чем установка вступит в силу.Some security policy settings require that the device be restarted before the setting takes effect.

- Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Управление защитой от мошенничества с помощью Configuration Manager, версия 2006Manage tamper protection with Configuration Manager, version 2006

Важно!

Эту процедуру можно использовать для продления защиты от несанкционированного использования на устройствах под управлением Windows 10 и Windows Server 2019.The procedure can be used to extend tamper protection to devices running Windows 10 and Windows Server 2019. Убедитесь в том, что вы просматриваете необходимые компоненты и другие сведения в ресурсах, указанных в этой процедуре.Make sure to review the prerequisites and other information in the resources mentioned in this procedure.

Если вы используете версию 2006 Configuration Manager, вы можете управлять параметрами защиты от несанкционированного изменения в Windows 10 и windows Server 2019 с помощью метода, который называется присоединением клиента.If you’re using version 2006 of Configuration Manager, you can manage tamper protection settings on Windows 10 and Windows Server 2019 by using a method called tenant attach. Присоединение клиента позволяет синхронизировать локальные устройства Configuration Manager в центре администрирования Microsoft Endpoint Manager, а затем добивать политики настройки безопасности конечной точки на локальные коллекции & устройствами.Tenant attach enables you to sync your on-premises-only Configuration Manager devices into the Microsoft Endpoint Manager admin center, and then deliver your endpoint security configuration policies to your on-premises collections & devices.

-

Настройка присоединения клиента.Set up tenant attach. Ознакомьтесь с разсоединением клиента Microsoft Endpoint Manager: синхронизация устройств и действия с устройствами.See Microsoft Endpoint Manager tenant attach: Device sync and device actions.

-

В центре администрирования Microsoft Endpoint Managerперейдите к разделу Безопасность Endpoint Security > Antivirusи выберите пункт + создать политику.In the Microsoft Endpoint Manager admin center, go to Endpoint security > Antivirus, and choose + Create Policy.

-

В списке платформ выберите Windows 10 и Windows Server (Configuration Manager).In the Platform list, select Windows 10 and Windows Server (ConfigMgr).

-

В списке профиль выберите пункт взаимодействие с безопасностью Windows (Предварительная версия).In the Profile list, select Windows Security experience (preview).

На следующем снимке экрана показано, как создать политику.The following screenshot illustrates how to create your policy:

-

-

Развертывание политики в семействе устройств.Deploy the policy to your device collection.

Нужна помощь?Need help? Ознакомьтесь со следующими ресурсами:See the following resources:

4] Управление приложениями и браузерами

Этот раздел управляет защитой приложений и онлайн-безопасностью. В более широкой перспективе у вас есть следующее:

- SmartScreen

- Приложения и файлы

- Microsoft Edge

- Приложения Microsoft Store

- Изолированный просмотр

- Защита от эксплойтов

Несмотря на то, что для всех трех параметров SmartScreen необходимо сохранить значение «Предупреждать», еще важнее настроить изолированный просмотр и защиту от эксплойтов.

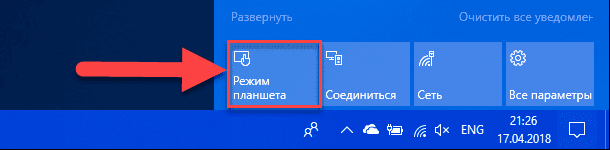

Изолированный просмотр гарантирует, что Защитник приложений Windows Security откроет Microsoft Edge в изолированной среде просмотра. Он обязательно защитит компьютер от вредоносных программ. Защита от эксплойтов аналогична UAC, которая гарантирует, что ни одна из программ не запускается с правами администратора.

В этом разделеIn this section

| СтатьяTopic | ОписаниеDescription |

|---|---|

| Общие сведения о брандмауэре защитника Windows в процессе разработки с улучшенной безопасностьюUnderstanding the Windows Defender Firewall with Advanced Security Design Process | Узнайте, как начать работу с брандмауэром защитника Windows в режиме повышенной безопасности.Learn how to get started with the Windows Defender Firewall with Advanced Security design process. |

| Определение брандмауэра защитника Windows в целях развертывания с дополнительными параметрами безопасностиIdentifying Your Windows Defender Firewall with Advanced Security Deployment Goals | Сведения о том, как определить брандмауэр защитника Windows в целях реализации дополнительной безопасности.Learn how to identify your Windows Defender Firewall with Advanced Security implementation goals. |

| Сопоставление целей развертывания с брандмауэром защитника Windows в режиме повышенной безопасностиMapping Your Deployment Goals to a Windows Defender Firewall with Advanced Security Design | После того как вы закончите просмотр существующих брандмауэр защитника Windows в целях реализации улучшенной системы безопасности и определите, какие цели важны для конкретного развертывания, вы можете сопоставить эти цели с конкретным брандмауэром защитника Windows в режиме повышенной безопасности.After you finish reviewing the existing Windows Defender Firewall with Advanced Security implementation goals and you determine which goals are important to your specific deployment, you can map those goals to a specific Windows Defender Firewall with Advanced Security design. |

| Проектирование брандмауэра защитника Windows с помощью стратегии расширенной безопасностиDesigning a Windows Defender Firewall with Advanced Security Strategy | Чтобы выбрать наиболее эффективный дизайн для защиты сети, необходимо тратить время на сбор основных сведений о текущей среде компьютера.To select the most effective design for helping to protect the network, you must spend time collecting key information about your current computer environment. |

| Планирование брандмауэра защитника Windows в режиме повышенной безопасностиPlanning Your Windows Defender Firewall with Advanced Security Design | После того как вы собрали соответствующие данные в предыдущих разделах, вы можете выбрать дизайн (или сочетание дизайнов), которые будут соответствовать вашим потребностям.After you have gathered the relevant information in the previous sections, and understand the basics of the designs as described earlier in this guide, you can select the design (or combination of designs) that meet your needs. |

| Приложение A. Пример файлов шаблонов GPO для параметров, используемых в этом руководствеAppendix A: Sample GPO Template Files for Settings Used in this Guide | Вы можете импортировать XML-файл с настроенными параметрами реестра в объект групповой политики (GPO) с помощью функции «Параметры» в консоли управления групповыми политиками (GPMC).You can import an XML file containing customized registry preferences into a Group Policy Object (GPO) by using the Preferences feature of the Group Policy Management Console (GPMC). |

Защита информации в компьютере с помощью протокола HTTPS для просмотра страниц в браузерах

Для более безопасного выхода в интернет существует протокол типа «HTTPS». Он обеспечивает более надёжный способ шифрования проходящего трафика от браузера пользователя к конкретному сайту. Где применяется данная технология.

Чтобы предотвратить потерю данных пользователям следует выбирать сайты с таким протоколом. На него перешли сайты банков, крупных интернет магазинов, многие почтовые сервисы.

Дополнительная система шифрования трафика, более устойчива к хакерским атакам на сервера, где расположена информация о пользователях сайта.

Компании сами автоматически активирую процедуру кодирования трафика по умолчанию, в момент, когда пользователь попадает к ним на сайт. Также протоколирование трафика через безопасное соединение можно активировать самостоятельно.

В каждом браузере есть вкладка с настройками. Перейдя в неё, нужно выбрать пункт, связанный с безопасностью. В нём будут представлены все настройки, которые защищают браузер пользования во время сёрфинга.

Для активации шифрования следует отметить раздел связанный с безопасным соединением с сайтами «https». Использование потокового шифрования в месте с антивирусным ПО, увеличивает безопасность системы и уменьшают вероятность потери персональных данных.

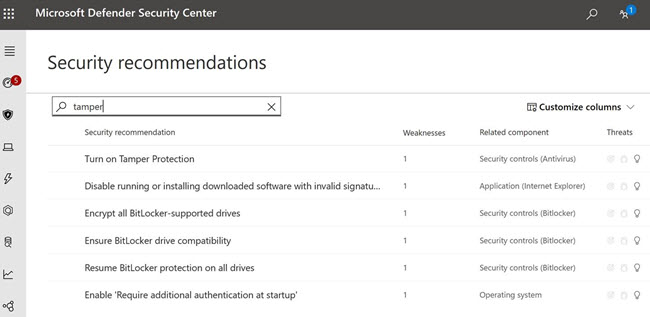

Ознакомьтесь с рекомендациями по безопасностиReview your security recommendations

Защита от мошенничества интегрируется с помощью возможностей управления уязвимостью & угроз .Tamper protection integrates with Threat & Vulnerability Management capabilities. Рекомендации по безопасности включают в себя обеспечение включения защиты от несанкционированного доступа.Security recommendations include making sure tamper protection is turned on. Например, вы можете искать изменения, как показано на рисунке ниже.For example, you can search on tamper, as shown in the following image:

В результатах поиска вы можете включить защиту от подделки , чтобы узнать больше и включить ее.In the results, you can select Turn on Tamper Protection to learn more and turn it on.

Дополнительные сведения об управлении уязвимостью & угрозах можно найти .To learn more about Threat & Vulnerability Management, see .

Какие лучше использовать антивирусники?

В наше время существует достаточно большое количество вирусов, а также антивирусных программ, выпускаемых различными разработчиками, при этом утилиты могут быть как платными, так и бесплатными. Соответственно, чем больше вы будете готовы заплатить за покупаемую программу, тем большую функциональность и степень защищенности вам предоставит ее разработчик. Однако сразу стоит сказать, что в большинстве случаев рядовым пользователям вполне достаточно и того функционала, который предлагают бесплатные утилиты или же программы с минимальной платой.

Среди бесплатных антивирусников наиболее широкое распространение сегодня получил Avast. Платные же антивирусники более разнообразны:

- ESET NOD32;

- Dr.Web;

- Kasperskiy;

- Norton;

- и другие.

На официальных сайтах разработчиков вы можете более подробно ознакомиться с тем, какой функционал и какие основы компьютерной безопасности предоставляются различными антивирусными программами, и выбрать наиболее актуальный вариант под ваши потребности.

Что дает резервирование файлов?

Чтобы вы не попали в подобные ситуации, обращаем ваше внимание на важность этого мероприятия, входящего в основы компьютерной безопасности. Резервное копирование данных (архивирование) представляет собой запись наиболее важных для вас файлов на дополнительный накопитель, который всегда находится в работоспособном состоянии, но при этом редко вами используется или же не эксплуатируется вообще. Таким образом, даже если вы столкнетесь с какими-либо проблемами в работе вашего винчестера или же случайно сами сотрете важные файлы, вам не придется потом беспокоиться по поводу того, как их восстановить, ведь вы просто сможете вернуть их с вашего дополнительного накопителя

Именно поэтому даже специалисты тех самых лабораторий по восстановлению данных всегда говорят о том, что при работе с важной информацией обязательно должно осуществляться резервирование

Таким образом, даже если вы столкнетесь с какими-либо проблемами в работе вашего винчестера или же случайно сами сотрете важные файлы, вам не придется потом беспокоиться по поводу того, как их восстановить, ведь вы просто сможете вернуть их с вашего дополнительного накопителя

Именно поэтому даже специалисты тех самых лабораторий по восстановлению данных всегда говорят о том, что при работе с важной информацией обязательно должно осуществляться резервирование

Выполняя все вышеуказанные действия, вы сможете максимально обезопасить свой компьютер и защитить себя от возможной утраты различной важной для себя информации. Мы описали лишь основы, которые важно знать и которым должен следовать каждый рядовой пользователь

Все эти процедуры являются предельно простыми, однако, следуя им, вы сможете сберечь свои нервы и время, не задумываясь о том, что внезапно потеряете важные для вас файлы и потом не сможете их вернуть.

Важная информацияImportant information

-

Версия обновления механизма обнаружения угроз в средстве проверки безопасности (Майкрософт) совпадает с версией, описанной на этой веб-странице.The security intelligence update version of the Microsoft Safety Scanner matches the version described in this web page.

-

Средство проверки безопасности выполняет проверку только при запуске в ручную. Использовать средство проверки безопасности можно только в течение 10 дней после скачивания.Safety Scanner only scans when manually triggered and is available for use 10 days after being downloaded. Рекомендуем скачивать последнюю версию этого средства перед каждой проверкой.We recommend that you always download the latest version of this tool before each scan.

-

Средство проверки безопасности — это переносимое исполняемое приложение, для него не создается элемент в меню «Пуск» в Windows и значок на рабочем столе.Safety scanner is a portable executable and does not appear in the Windows Start menu or as an icon on the desktop. Запомните, в какую папку вы скачали его.Note where you saved this download.

-

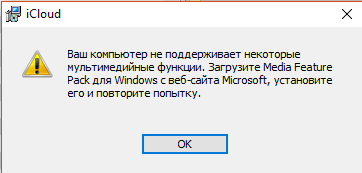

Это средство не заменяет используемый вами продукт для защиты от вредоносных программ.This tool does not replace your antimalware product. Для защиты в реальном времени с автоматическим обновлением используйте антивирусную программу «Защитник Windows» в Windows 10 и Windows 8 или Microsoft Security Essentials в Windows 7.For real-time protection with automatic updates, use Windows Defender Antivirus on Windows 10 and Windows 8 or Microsoft Security Essentials on Windows 7. Эти решения для защиты от вредоносных программ также обладают мощными возможностями по удалению вредоносных программ.These antimalware products also provide powerful malware removal capabilities. Если у вас возникают сложности с удалением вредоносных программ при использовании этих продуктов, ознакомьтесь со справкой в разделе Удаление сложных угроз.If you are having difficulties removing malware with these products, you can refer to our help on removing difficult threats.

Разграничение прав пользователей и приложений

Доступ пользователей к приложениям и работа с ними контролируется с помощью компонента AppLocker, позволяющего ИТ-администраторам обеспечивать безопасность с помощью групповой политики и тем самым предотвращать запуск потенциально опасных приложений. Кроме того, все приложения работают изолированно друг от друга: у каждого отдельная область, не ограничивающая его функционирование, но изолирующая от других приложений и ядра. При атаке вируса активного приложения, другим программам и операционной системе ничего не угрожает. Прежде чем приложение разработчика появится в Магазине Windows, оно должно пройти проверку и сертификацию Microsoft, что дает определенную гарантию пользователям того, что все приложения, представленные в Store безопасны.

Важным аспектом обеспечения безопасности является возможность управления доступом к данным с целью их защиты от несанкционированного использования в случае кражи или потери. Данные, хранящиеся на локальных устройствах, позволяет защитить технология BitLocker, а содержащиеся на съемных носителях – BitLocker To Go. В Windows 8 существенно увеличилась скорость шифрования данных с помощью BitLocker.. Усовершенствованная технология шифрует не весь диск целиком, а только занятое на нем пространство, что обеспечивает безопасность без ощутимого вмешательства в работу пользователей. Для разблокировки диска с зашифрованными данными потребуется пароль, пин-код или смарт-карта.

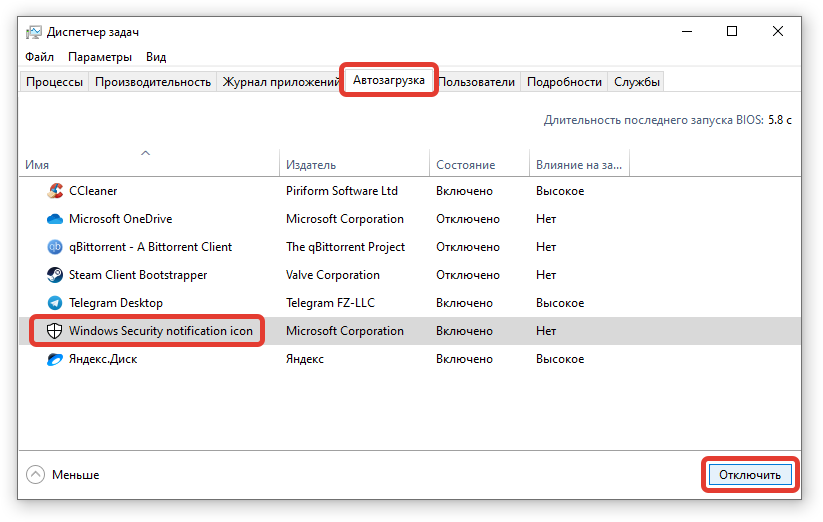

Как отключить Аваст временно

Если пользователю необходимо ненадолго деактивировать защиту, например, чтобы установить программу, то отличный вариант – временное отключение Аваст. Разработчики антивируса предвидели подобную необходимость и добавили требуемый функционал.

Как отключить антивирус Avast временно:

- Кликнуть правой кнопкой мыши по значку антивируса в системном трее Windows (это пространство, где отображаются время, значок громкости, подключения к сети). Когда значков слишком много, они могут быть спрятаны. В таком случае сперва необходимо нажать на значок со стрелочкой, чтобы появился Аваст;

- Навести курсор мыши на пункт «Управление экранами Avast» в меню;

- Появится выпадавший список, в котором пользователь может выбрать временные параметры для деактивации защиты:

- Отключить на 10 минут;

- Отключить на 1 час;

- Отключить до перезапуска компьютера;

- Отключить навсегда.

- На вопрос «Вы действительно хотите остановить работу Все экраны» ответить утвердительно, нажав «ОК, остановить».

Важно! Не рекомендуется отключать антивирусное ПО навсегда, так как устройство останется без защиты и может быть подвержено различным угрозам. Проделывая данную инструкцию с целью установки программы, которая блокируется антивирусом, пользователь должен понимать, что, при последующем запуске / автозапуске, Аваст снова может заблокировать программу, удалив из нее потенциально опасный файл

Чтобы такого не произошло необходимо добавить файл в исключения

Проделывая данную инструкцию с целью установки программы, которая блокируется антивирусом, пользователь должен понимать, что, при последующем запуске / автозапуске, Аваст снова может заблокировать программу, удалив из нее потенциально опасный файл. Чтобы такого не произошло необходимо добавить файл в исключения.