Сетевой анализ: методы для решения актуальных задач

Содержание:

- Как работает сетевой сниффинг

- 7.3.3 Ложный объект распределенной ВС

- Применение

- Аннотация

- Лучшие снифферы пакетов и анализаторы сети

- Оценка качества звука

- Pass the Hash

- Программы-анализаторы для компов с ОС Windows 7, 8 и 10

- Windows Management Instrumentation

- Размещение-распределение

- Матрица Источник-Назначение (OD cost matrix)

- Где работать

- Способ группировки

- Настя NOisy – Карусели

- Обзор бесплатных программ анализа сети

Как работает сетевой сниффинг

Анализатор пакетов, подключенный к любой сети, перехватывает все данные, передаваемые по этой сети.

В локальной сети (LAN) компьютеры обычно обмениваются данными напрямую с другими компьютерами или устройствами в сети. Всё, что связано с этой сетью, подвергается воздействию всего этого трафика. Компьютеры запрограммированы на игнорирование всего сетевого трафика, не предназначенного для этого.

Программное обеспечение для прослушивания сети открывает доступ ко всему трафику, открывая сетевую карту компьютера (NIC) для прослушивания этого трафика. Программное обеспечение считывает эти данные и выполняет их анализ или извлечение данных.

После получения сетевых данных программное обеспечение выполняет следующие действия:

- Содержимое или отдельные пакеты (разделы сетевых данных) записываются.

- Некоторое программное обеспечение записывает только раздел заголовка пакетов данных для экономии места.

- Захваченные данные сети декодируются и форматируются, чтобы пользователь мог просматривать информацию.

- Анализаторы пакетов анализируют ошибки в сетевом взаимодействии, устраняют неполадки сетевых подключений и восстанавливают цельность потоков данных, предназначенных для других компьютеров.

- Некоторое программное обеспечение для поиска в сети извлекает конфиденциальную информацию, такую как пароли, PIN-коды и личную информацию.

7.3.3 Ложный объект распределенной ВС

Втом случае, если в распределенной ВС недостаточно надежно решены проблемы идентификации сетевых управляющих устройств (например, маршрутизаторов), возникающие при взаимодействии последних с объектами системы, то подобная распределенная система может подвергнуться типовой удаленной атаке, связанной с изменением маршрутизации и внедрением в систему ложного объекта.

Втом случае, если инфраструктура сети такова, что для взаимодействия объектов необходимо использование алгоритмов удаленного поиска, то это также позволяет внедрить в систему ложный объект. Итак, существуют две принципиально разные причины, обуславливающие появление типовой удаленной атаки «Ложный объект РВС».

1 стадия атаки

1.Внедрение в распределенную ВС ложного объекта путем навязывания ложного маршрута

Современные глобальные сети представляют собой совокупность сегментов сети, связанных между собой через сетевые узлы. При этом маршрутом называется последовательность узлов сети, по которой данные передаются от источника к приемнику. Каждый маршрутизатор имеет специальную таблицу, называемую таблицей маршрутизации, в которой для каждого адресата указывается оптимальный маршрут. Отметим, что таблицы маршрутизации существуют не только у маршрутизаторов, но и у любых хостов в глобальной сети. Для обеспечения эффективной и оптимальной маршрутизации в распределенных ВС применяются специальные управляющие протоколы, позволяющие маршрутиза-

торам обмениваться информацией друг с другом (RIP (Routing Internet Protocol), OSPF (Open Shortest Path First)), уведомлять хосты о новом маршруте — ICMP (Internet Control Message Protocol), удаленно управлять маршрутизаторами (SNMP (Simple Network Management Protocol))

Важно отметить, что все описанные выше протоколы позволяют удаленно изменять маршрутизацию в сети Internet, то есть являются протоколами управления сетью

Поэтому абсолютно очевидно, что маршрутизация в глобальных сетях играет важнейшую роль и, как следствие этого, может подвергаться атаке. Основная цель атаки, связанной с навязыванием ложного маршрута, состоит в том, чтобы изменить исходную маршрутизацию на объекте распределенной ВС так, чтобы новый маршрут проходил через ложный объект — хост атакующего.

Реализация данной типовой удаленной атаки состоит в несанкционированном использовании протоколов управления сетью для изменения исходных таблиц маршрутизации.

Для изменения маршрутизации атакующему необходимо послать по сети определенные данными протоколами управления сетью специальные служебные сообщения от имени сетевых управляющих

114

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Аннотация

VoIP (Voice over IP) стремительно изменяет облик современной телефонии. Термин «Voice over IP» подразумевает под собой VoIP-сети, включая потоковые и сигнальные протоколы, а также кодеки. VoIP широко используется всеми, начиная с обычных любителей, которым нравится возможность совершать звонки на большие расстояния через Интернет, и заканчивая разработчиками многофункциональных решений, направленных на замену всей инфраструктуры аналоговой телефонии. Вне всяких сомнений, технология VoIP обладает всем необходимым для снижения стоимости коммуникаций по сравнению с традиционной аналоговой телефонией. Другой важный аспект — это достижение качества звонка, сравнимого cо звонками, проходящими по сетям PSTN. Для внедрения VoIP-решений требуется тщательный анализ сетевых требований и текущих условий с целью обеспечения качества звонка, сопоставимого с аналоговой средой (PSTN). В данной статье описаны возможные проблемы, связанные с качеством, которые необходимо решать при разработке или внедрении VoIP-решения как в беспроводных (Wi-Fi), так и в проводных сетевых инфраструктурах.

Лучшие снифферы пакетов и анализаторы сети

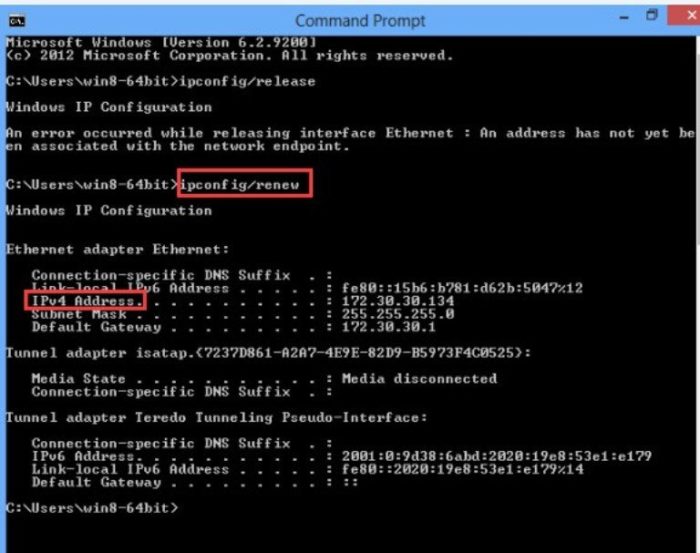

Промышленные инструменты

Начнем с вершины и далее спустимся к основам. Если вы имеете дело с сетью уровня предприятия, вам понадобится большая пушка. Хотя в основе почти все использует tcpdump (подробнее об этом позже), инструменты уровня предприятия могут решать определенные сложные проблемы, такие как корреляция трафика со множества серверов, предоставление интеллектуальных запросов для выявления проблем, предупреждение об исключениях и создание хороших графиков, чего всегда требует начальство.

Инструменты уровня предприятия, как правило, заточены на потоковую работу с сетевым трафиком, а не на оценку содержимого пакетов

Под этим я подразумеваю, что основное внимание большинства системных администраторов на предприятии заключается в том, чтобы сеть не имела узких мест в производительности. Когда такие узкие места возникают, цель обычно заключается в том, чтобы определить, вызвана ли проблема сетью или приложением в сети

С другой стороны, эти инструменты обычно могут обрабатывать такой большой трафик, что они могут помочь предсказать момент, когда сегмент сети будет полностью загружен, что является критическим моментом управления пропускной способностью сети.

1. SolarWinds

— это очень большой набор инструментов управления IT. В этой статье более уместна утилита Deep Packet Inspection and Analysis которая является его составной частью. Сбор сетевого трафика довольно прост. С использованием таких инструментов, как WireShark, базовый анализ также не является проблемой. Но не всегда ситуация полностью понятна. В очень загруженной сети может быть трудно определить даже очень простые вещи, например:

— какое приложение в сети создает этот трафик?

— если приложение известно (скажем, веб-браузер), где его пользователи проводят большую часть своего времени?

— какие соединения самые длинные и перегружают сеть?

Большинство сетевых устройств, чтобы убедиться, что пакет идет туда, куда нужно, используют метаданные каждого пакета. Содержимое пакета неизвестно сетевому устройству. Другое дело — глубокая инспекция пакетов; это означает, что проверяется фактическое содержимое пакета. Таким образом можно обнаружить критическую сетевую информацию, которую нельзя почерпнуть из метаданных. Инструменты, подобные тем, которые предоставляются SolarWinds, могут выдавать более значимые данные, чем просто поток трафика.

Другие технологии управления сетями с большим объемом данных включают NetFlow и sFlow. У каждой есть свои сильные и слабые стороны,

вы можете узнать больше о NetFlow и sFlow.

Анализ сетей в целом является передовой темой, которая базируется как на основе полученных знаний, так и на основе практического опыта работы. Можно обучить человека детальным знаниям о сетевых пакетах, но если этот человек не обладает знаниями о самой сети, и не имеет опыта выявления аномалий, он не слишком преуспеет. Инструменты, описанные в этой статье, должны использоваться опытными сетевыми администраторами, которые знают, что они хотят, но не уверены в том, какая утилита лучше. Они также могут использоваться менее опытными системными администраторами, чтобы получить повседневный опыт работы с сетями.

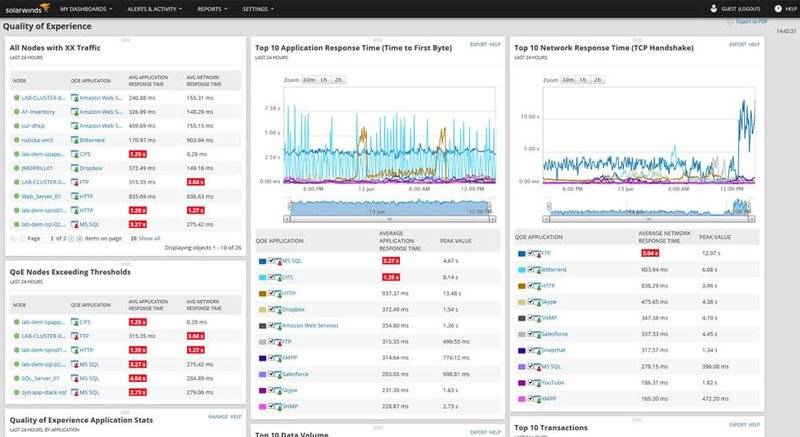

Оценка качества звука

Оценка качества звука путем проведения пробного звонка и прослушивания ответа может быть довольно субъективной при разработке или внедрении VoIP-системы. Существуют формальные методы количественной и качественной оценки качества звука.

В этой главе описаны методы оценки качества VoIP-переговоров.

MOS и R-Factor

Для количественной оценки качества VoIP-переговоров была введена шкала MOS — усредненная оценка разборчивости речи (Mean Opinion Score). MOS включает в себя показатель воспринимаемого качества звука по балльной шкале от 1 до 5.

Изначально MOS представлял собой среднее арифметическое всех оценок качества, данных людьми, которые прослушивали тестовый звонок и давали ему свою оценку. На сегодняшний день для оценки качества звукового потока человеческого участия не требуется. Современный инструментарий оценки качества VoIP включает в себя искусственные программные модели для расчета MOS.

Показатель MOS крайне субъективен, поэтому не стоит принимать решение по VoIP-системе, основываясь лишь на этом показателе. Следует оценить другие измеряемые параметры, такие как задержки в сети, потери пакетов, джиттер и т. д. В качестве альтернативы MOS был предложен менее субъективный критерий.

R-Factor является альтернативным способом оценки качества звука. Балльная шкала от 0 до 120 в отличие от сокращенной шкалы MOS (1-5) позволяет делать более точную оценку показателя качества. R-Factor рассчитывается с учетом ощущений пользователя и объективных факторов, которые влияют на общее качество VoIP-системы; соответственно, отдельно рассчитываются сетевой R-Factor и пользовательский R-Factor.

В следующей таблице отражено влияние MOS и R-Factor на воспринимаемое качество звука.

| Уровень удовлетворенности пользователей | MOS | R-Factor |

|---|---|---|

| Максимальный с применением G.711 | 4.4 | 93 |

| Очень довольны | 4.3-5.0 | 90-100 |

| Довольны | 4.0-4.3 | 80-90 |

| Некоторые пользователи довольны | 3.6-4.0 | 70-80 |

| Многие пользователи недовольны | 3.1-3.6 | 60-70 |

| Практически все пользователи недовольны | 2.6-3.1 | 50-60 |

| Работа не рекомендуется | 1.0-2.6 | Менее 50 |

Некоторые пользователи полагают, что R-Factor является более объективным показателем качества VoIP-системы, нежели MOS. Тем не менее, сетевой анализатор должен рассчитывать оба показателя и давать две оценки для более полного представления о качестве звука.

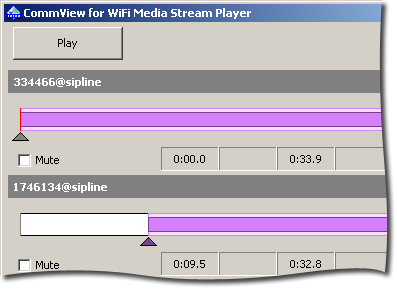

На следующих иллюстрациях показана детальная информация по двум RTP-потокам (по одному потоку в каждом направлении) SIP-звонка со значением MOS 4.0 в одном направлении и 2.7 в другом. Согласно стандарту качества, значение MOS 4.0 означает высокое общее качество звука, но имеются слышимые искажения, которые были замечены некоторыми пользователями и беспокоят лишь немногих. В то же время RTP-поток в противоположном направлении имеет плохой показатель качества (MOS = 2.7), который изменяется со временем. Качество этой VoIP-сети можно улучшить, проанализировав параметры сети, внеся коррективы в сеть или выбрав другой кодек.

Воспроизведение звонка

MOS и R-Factor не дают полной картины качества VoIP-системы. Эти показатели являются лишь оценками ожидаемого качества звука при внедрении VoIP-системы. Для получения точной взаимосвязи между численными измерениями и реальным качеством звука следует прослушать несколько разговоров и вынести свое решение по поводу приемлемого качества.

MOS и R-Factor не дают полной картины качества VoIP-системы. Эти показатели являются лишь оценками ожидаемого качества звука при внедрении VoIP-системы. Для получения точной взаимосвязи между численными измерениями и реальным качеством звука следует прослушать несколько разговоров и вынести свое решение по поводу приемлемого качества.

Возможность воспроизведения звонка очень важна для успешного внедрения VoIP-решений. Как показано на скриншоте CommView, для оценки качества звонка путем прослушивания в сетевом анализаторе имеются средства записи и воспроизведения звонков.

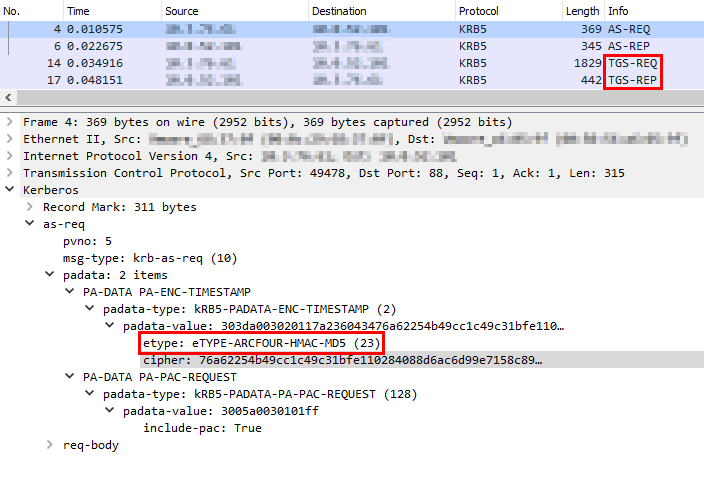

Pass the Hash

Злоумышленнику не обязательно знать пароль пользователя, чтобы получить доступ к какому-либо сервису. Техника Pass the Hash эксплуатирует особенности протокола аутентификации NTLM, которые позволяют подключаться к ресурсам даже при наличии хеша пароля. Если же в инфраструктуре используется механизм аутентификации Kerberos, злоумышленник может прибегнуть к атаке Overpass the Hash, которая является развитием этой техники.

Протокол Kerberos был разработан специально для того, чтобы пароли пользователей не передавались по сети. Для этого на своей машине пользователь хешем своего пароля шифрует запрос на аутентификацию. В ответ Key Distribution Center выдаёт ему билет на получение других билетов — так называемый Ticket-Granting Ticket (TGT). Теперь клиент считается аутентифицированным, и в течение десяти часов он может обращаться за билетами для доступа к другим сервисам.

Последовательность действий при атаке Overpass the Hash состоит в следующем. Злоумышленник получает хеш пароля пользователя (например, с помощью техники Credential Dumping), шифрует им запрос на аутентификацию и выпускает для себя билет TGT. Затем он запрашивает билет для доступа к интересующему сервису и успешно в нём авторизуется.

Рисунок 10. Использование RC4 в атаке

При таком способе выявления возможно большое количество ложных срабатываний. Для снижения количества ошибок потребуется дополнительный поведенческий анализ.

В то же время в трафике можно обнаружить и инструменты, с помощью которых осуществляются атаки Credential Dumping и Pass the Hash, например mimikatz. Многие киберпреступники используют в своих целях готовые фреймворки для тестирования на проникновение, которые подгружают дополнительные модули разными способами. В частности, Koadic, применяемый в атаках MuddyWater, передаёт mimikatz на заражённый узел по протоколу HTTP в виде закодированной в Base64 библиотеки, сериализованного .NET-класса, который будет её внедрять, и аргументов для запуска утилиты. Результат выполнения передаётся по сети в открытом виде также по протоколу HTTP.

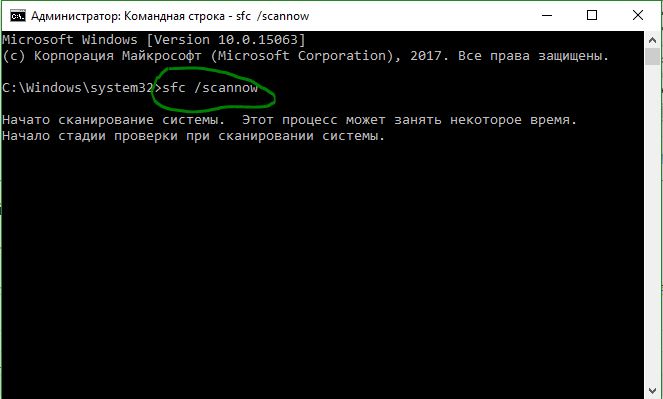

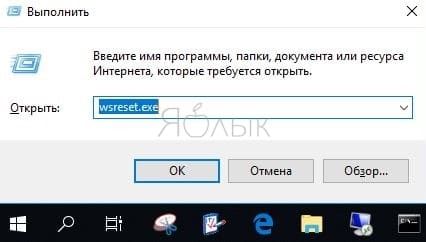

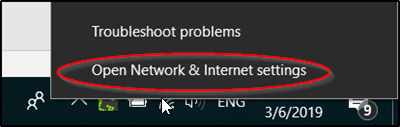

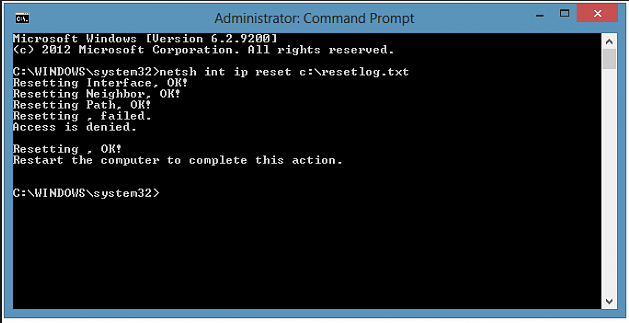

Программы-анализаторы для компов с ОС Windows 7, 8 и 10

Проанализировать состояние беспроводной сети помогут бесплатные программы, которые без проблем можно скачать в интернете для:

- смартфонов с разными платформами;

- ноутбуков и ПК.

Всего каналов для передачи сигнала в России разрешенных к использованию тринадцать. Так вот из этих 13 не пересекаются каналы первый, шестой и еще одинадцатый. Но не во всех странах используют 13, в США, например, разрешены всего 12. Для разных версий операционной системы есть свои особенности по использованию тех или иных каналов.

Схематичное отображение накладывающихся каналов

Так 10 Windows не видит 13 канал, и в настройках роутера невозможно изменить регион на Европу, чтобы исправить доступ к этому каналу.

7 версия ОС тоже не видит каналы больше 12. Потому при выборе другого не загруженного канала это нужно учитывать.

Как раз программы — анализаторы для того и нужны, чтобы выявить свободные каналы, настроить роутер на них и спокойно работать.

Если у пользователя проблема с подключением к какому — либо каналу или лагает сигнал по причине перегруженности канала, то ответы на свои вопросы можно задать

Наиболее удобными и простыми программами анализаторами заполненности каналов связи являются следующие:

- inSSIDer 4 — скачать ;

- Free Wi-Fi Scanner — скачать ;

Эти программы помогут узнать и другую полезную информацию о сетях. Можно распознать тип защищенности, скорость сигнала. Проанализировать сигнал помогают удобные графики. На нижеприведенном рисунке видно, как на каналах накладываются разные пользователи и какая точка доступа имеет самый высокочастотный сигнал.

Анализа каналов беспроводной сети с графиками наложений

Пример анализа сети с помощью InnSider

При скачке программы с официального сайта пользователю следует обратить внимание на условия использования. Очень часто сегодня предлагают только демо-версии программ со сроком использования не более месяца

после этого программу нужно купить.

Анализ наполненности каналов

Как видно из картинки, после анализа наглядно видно, что самый переполненный канал — 6. То есть от него следует отключиться и выбрать свободные 2, 3, или 4, или любой другой кроме первого и одинадцатого, которые тоже уже заняты.

Анализатор сетей для Android

Удобнее всего для смартфона на платформе Android воспользоваться программкой Wi-Fi Analizer. Никаких проблем с поиском и загрузкой. Пользователь через свой телефон заходит в сервис Google Play и через поиск находит это приложение и качает его. При включенном смартфоне скачать приложение можно и через ПК.

Скачивание программы из Гугл Плей

После установки можно зайти в программу и проанализировать каналы связи. Сразу же будет видно на какой частоте работает роутер, и на каком канале. Все это будет указано на доступных графиках. Достаточно выбрать в настройках — каналы и свойства.

Asta работает на частоте 50 и сигнал принимается по каналам 8-10

То есть в наглядном примере ничего менять не надо, т.к. сигнал не пересекается практически ни с кем. В этой же программе можно в свойствах выбрать вкладку «каналы» и увидеть на каком канале самый высокий и лучший сигнал. Рейтинг указан звездочками.

Рейтинг каналов

Из примера видно, что самый лучший сигнал без помех на 12,13 и 14 канале. Программа быстро устанавливается и быстро стирается. Потому пользователям не следует бояться, что приложение займет много памяти на устройстве.

Есть еще одна удобная вкладка в этом же приложении, которая покажет частоту сигнала. С таким указателем можно перемещаться по квартире и выбрать именно то, место, где сигнал будет самым сильным.

Показатель измерения силы сигнала

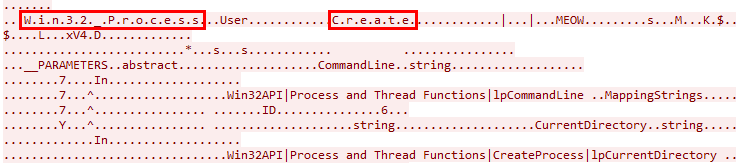

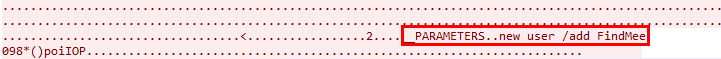

Windows Management Instrumentation

Встроенная технология WMI позволяет злоумышленникам воспользоваться уже имеющимися в системе средствами для взаимодействия с удалёнными узлами. Когда WMI-команда передаётся по сети по незашифрованному протоколу DCERPC, в сетевом трафике можно увидеть текстовые строки, где указан класс, к которому происходит обращение, и метод, который вызывается у класса. Для того чтобы выявить передачу команды на исполнение, необходимо отслеживать вызов метода Create класса Win32_Process.

Рисунок 8. Вызов метода Create класса Win32_Process

Рисунок 9. Команда на исполнение

Модули для работы с WMI присутствуют во многих готовых инструментах, например в Impacket, Koadic и Cobalt Strike. В Cobalt Strike есть также модуль WMI Event Consumer, который создаёт подписку на WMI-события. Она позволяет выполнять определённое действие, когда происходит заданное событие — например, проходит установленное время с момента старта ОС или пользователь авторизуется в системе. Действием может быть запуск вредоносной программы или средства удалённого управления. Создание подписки также выявляется в сетевом трафике по специфическим строкам, в частности ROOT\Subscription и EventConsumer.

Размещение-распределение

Размещение-Распределение помогает выбрать, с какими пунктами из набора пунктов обслуживания работать, основываясь на их потенциальном взаимодействии с точками спроса. Это может помочь ответить на подобный тип вопросов:

- При имеющимся наборе существующих пожарных частей, какое место для новой пожарной станции обеспечит быстрейшее время прибытия пожарного расчета в населенном пункте?

- Если сокращается компания розничной торговли, какие из магазинов стоит закрыть, чтобы сохранить наиболее полный спрос?

- Где нужно построить фабрику, чтобы минимизировать расстояние до складов готовой продукции?

В этих примерах пунктами обслуживания являются пожарные части, магазины розничной торговли и заводы. Пунктами спроса являются жилые дома, клиенты и оптовые базы.

Целью является уменьшение общего расстояния между пунктами спроса и пунктами обслуживания, увеличение количества пунктов спроса, охватываемых в пределах определенного радиуса от пунктов обслуживания, а также увеличение выделенного объема спроса, снижающегося при увеличении расстояния от пункта обслуживания или увеличение объема спроса, доступного в зоне расположения сотрудничающих и конкурирующих предприятий.

На приведенной ниже карте показаны результаты анализа местоположения-распределения, определяющие лишние пожарные части. Для решения задачи механизм расчета использовал следующие данные: количество пожарных частей (пунктов обслуживания), серединные точки улиц (пункты спроса) и максимально допустимую быстроту реагирования. Быстрота реагирования – это время, необходимое пожарной бригаде на достижение заданного местоположения. Механизм расчета местоположение-распределение определил, что управление пожарной охраны может закрыть несколько пожарных частей и все равно остаться в пределах необходимой быстроты реагирования (3 минуты).

Из доступного числа пожарных частей 9 из них можно закрыть, а функционировать должно не менее 7, чтобы можно было реагировать на вызовы в течение 3 минут.

Из доступного числа пожарных частей 9 из них можно закрыть, а функционировать должно не менее 7, чтобы можно было реагировать на вызовы в течение 3 минут.

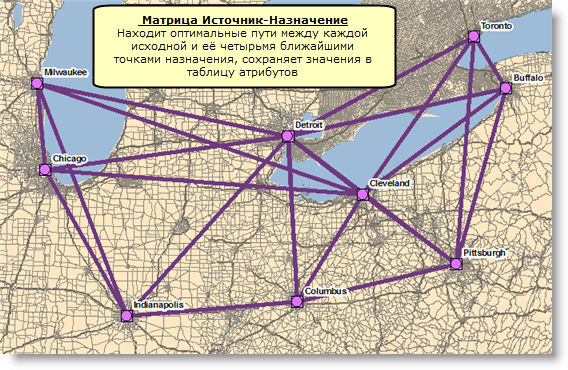

Матрица Источник-Назначение (OD cost matrix)

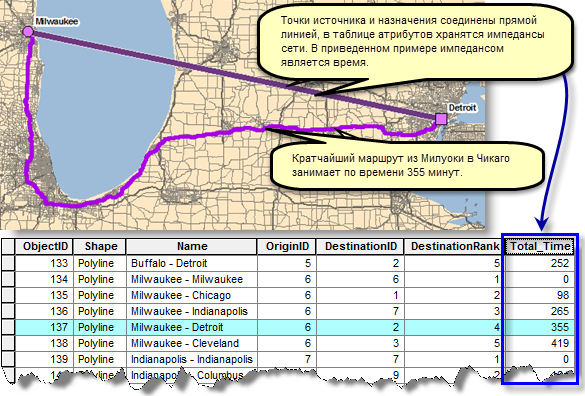

С помощью Network Analyst, можно создать матрицу «Источник-назначение» (OD) из множества исходных в множество конечных точек. Матрица Источник-Назначение – это таблица, содержащая сетевой импеданс от каждого исходного пункта к каждому конечному пункту. Также матрица присваивает ранги конечным пунктам, с которыми в порядке возрастания соединяется каждый начальный пункт на основании минимального сетевого импеданса, необходимого для перемещения от данного начального пункта к каждому конечному пункту.

Лучший сетевой путь определяется для каждой пары источник-назначение, а стоимость сохраняется в таблице атрибутов выходных линий. Несмотря на то, что с целью повышения производительности линии прямые, они всегда хранят сетевую стоимость, а не данные прямолинейного расстояния. На приведенной ниже схеме показаны результаты анализа матрицы Источник-Назначение, настроенной для определения стоимости достижения четырех ближайших точек назначения из каждой исходной точки.

Символы для прямых линий могут быть назначены разными способами. Например, по цвету, указывающему на их исходную точку, или по толщине, говорящей о времени движения по каждому пути.

Где работать

Мы уже сотрудничаем с несколькими компаниями, которым очень нужны наши специалисты. Например, это Аналитический центр при Правительстве РФ, которому не хватает подготовленных кадров именно по этому направлению. Им очень не хватает людей, которые понимают, как поставить исследовательский вопрос, как определить исследовательское поле, как собрать данные, как эти данные проанализировать и представить их в том виде, в котором они будут полезны. Аналитический центр уже привлекает в свои прикладные проекты наших стажеров-исследователей — студентов-бакалавров 3-го курса. Я уже упоминала компанию Delloitte, и мы будем продолжать развивать партнерские отношения с компаниями, чтобы трудоустраивать наших студентов еще до выпуска. На российском рынке категорически не хватает кадров, готовых ставить вопрос к задаче, собирать правильные данные, анализировать их, представлять в виде отчетов. Кстати, академическая карьера также открыта для наших студентов. Один из вариантов применения программы — подготовка к PHD и аспирантуре.

Студенты могут работать над исследовательскими проектами нашей лаборатории в самых разных направлениях. Если кому-то интересна политика, то у нас есть проект по изучению взаимного формирования политических взглядов и социальных отношений студентов, влияния политических протестов на изменения в обществе, или построения имиджа определенной политической персоны в онлайн-сообществах и СМИ. Есть группа, изучающая сети взаимодействия рок-музыкантов, в частности, исследуются условия, которые влияют на успешность рок-музыкантов в борьбе за признание. У нас есть и интересный крупномасштабный проект — «Социологические исследования в России: структура научного сообщества». Он нацелен на оценку современного состояния социлогических исследований в российском научном пространстве посредством анализа выпускаемых в периодических русскоязычных журналах публикаций, посвященных социальной проблематике. Есть еще целый ряд проектов, но уже очевидно, что тематика — самая разнообразная.

Мы принимаем все сертификаты, подтверждающие владение английским языком; более того, стажировки за рубежом на английском языке являются достаточным подтверждением необходимого уровня

По примеру Университета Индианы мы открываем на базе программы свой Центр статистического консалтинга, где смогут работать наши студенты и выпускники.

Так, первым проектом нашего Центра стало исследование «Особенности внутренних коммуникаций сотрудников организации и их влияние на взаимодействие и выполнение командной работы» под руководством Ивана Кузнецова. Исследование является новым инструментом для менеджмента организаций, направленным на мониторинг внутренних, реальных коммуникационных каналов, которые вкупе с изучением характеристик организационной среды позволяют существенно повысить уровень информированности у руководства о характере реально протекающей работы и качестве взаимодействия сотрудников, что в свою очередь позволяет повысить эффективность работы организаций. Особенность этого проекта в том, что за свою консалтинговую работу лаборатория получает деньги, и эти возможности будут открыты для наших студентов.

Но в целом, повторюсь, сейчас спрос на специалистов сетевого анализа настолько большой, что мы можем предоставить нашим студентам разнообразные проекты и стажировки на выбор.

Способ группировки

Группировка

информации — деление массы изучаемой

совокупности объектов на количественно

однородные группы по соответствующим

признакам.

В

зависимости от цели анализа используются

типологические, структурные и

аналитические группировки.

Примером

типологических группировок могут быть

группы населения по роду деятельности,

группы предприятий по формам собственности

и т.д.

Структурные

группировки позволяют изучать внутреннее

строение показателей, соотношения в

нем отдельных частей. С их помощью

изучают состав рабочих по профессиям,

стажу работы, возрасту, вьполнению норм

выработки; состав предприятий по темпам

прироста производства продукции; состав

себестоимости продукции и т.д.

Аналитические (причинно-следственные)

группировки используются для определения

наличия, направления и формы связи

между изучаемыми показателями. По

характеру признаков, на которых

основывается аналитическая группировка,

она может быть качественной (когда

признак не имеет количественного

выражения) или количественной.

Методика

построения группировок коротко может

быть представлена в виде следующего

алгоритма:

1)

определение цели анализа;

2)

сбор необходимых данных по всей

совокупности объектов;

3)

ранжирование совокупности по выбранному

для группировки признаку;

4)

выбор интервала распределения

совокупности и ее деление на группы;

5)

определение среднегрупповых показателей

по группировочным и факторным признакам;

6)

анализ полученных средних величин,

определение взаимосвязи и направления

воздействия факторных показателей на

изучаемый результат.

В

случае построения комбинированных

группировок этот алгоритм расширяется

за счет повтора (несколько раз) четвертого

и пятого пунктов.

Таким

образом, правильная группировка

информации дает возможность видеть

зависимость между показателями, более

глубоко разбираться в сущности изучаемых

явлений, систематизировать материалы

анализа, выделить в них главное,

характерное и типичное.

Настя NOisy – Карусели

Обзор бесплатных программ анализа сети

зарекомендовала себя как анализатор пакетов высокого класса. Она может перехватывать пакеты стандартных Ethernet, PPP и VPN интерфейсов. Например, вы можете его использовать для выявления людей, которые слишком сильно загружают ваш сервер.

позволяет сканировать определенный IP-адрес или диапазон. Она сообщит обо всех открытых портах, а так же не менее интересную информацию о вероятном типе устройства и установленной операционной системе. Эта утилита поможет вам в исследовании сети и построения ее топологии. Так же требует наличия пакета WinPcap.

небольшая по размеру утилита, которая позволяет быстро просканировать диапазон IP-адресов. К сожалению, она предоставит вам меньше информации, чем Nmap. Тем не менее, утилита умеет анализировать порты и показывать ряд дополнительной информации по каждому адресу из диапазона.

При использовании подобных утилит анализа сети, необходимо помнить, что если сетевые устройства соединены между собой через свичи, а не через хабы, то через вашу сетевую карту будет проходить не весь трафик сети, а лишь та часть, которая предназначена для вашего компьютера. Это обособленно тем, что свичи умеют работать с адресами сети и перенаправлять к вам только те пакеты, которые соответствуют вашему адресу. С другой стороны стоит заметить, что если сеть организована по средствам хабов, то вы можете перехватить чужой трафик даже на своем компьютере.

Такие пакеты, как WinPcap, которые слушают проходящий трафик через вашу сетевую карту, можно использовать для разработки собственных утилит. Но, надо учитывать, что для использования созданной утилиты на других компьютерах вам придется предварительно установить сам пакет.

Предостережение: Никогда не пробуйте баловаться данными утилитами в локальной сети провайдера или в интернете, так как провайдеры могут отслеживать подобное поведение, что в случае обнаружения может привести к появлению у вас лишних проблем. И помните, что межсетевые экраны так же включают в себя модули обнаружения сканирования сетевого оборудования.