Руководство по лучшим практикам active directory

Содержание:

- Различия между добавлением рабочей учетной записи и присоединением к Azure ADThe difference between «Add work account» and «Azure AD Join»

- Назначение лицензий пользователямAssigning licenses to users

- Преимущества Active Directory

- Средства удаленного администрирования сервера для Windows 10

- Функции и предназначения

- Общие сведения о параметрах WindowsWindows Settings overview

- Репликация данных в Active Directory

- Включение активации подписки с помощью существующей лицензии EAEnabling Subscription Activation with an existing EA

- Версии Windows 10

- Что такое резервное копирование?What is backup?

- Создаем группу с помощью оснастки ADUC

- Active Directory — что это простыми словами

- Infrastructure Master

- Поиск групп и пользователей Active Directory с помощью PowerShell

- Google Ad Exchange VS AdSense

- Преимущества перехода на Windows Server 2008 R2

- Для чего вы можете использовать Active Directory — пользователи и компьютеры?

Различия между добавлением рабочей учетной записи и присоединением к Azure ADThe difference between «Add work account» and «Azure AD Join»

Несмотря на то, что служба Azure AD Join на Windows10 Mobile обеспечивает оптимальную работу, существует два способа использования добавленной учетной записи вместо присоединения устройства к Azure AD из-за организационных требований.Even though Azure AD Join on Windows10 Mobile provides the best overall experience, there are two ways that you can use an added work account instead of joining the device to Azure AD due to organizational requirements.

-

Вы можете выполнить процедуру запуска при первом включении, используя параметр Войти позже.You can complete OOBE using the Sign in later option. Это позволит вам приступить к работе с Windows10 Mobile с любой подключенной учетной записью Azure AD или учетной записью Майкрософт.This lets you start using Windows10 Mobile with any connected Azure AD account or Microsoft account.

-

Можно добавить доступ к ресурсам с поддержкой Azure AD на устройстве без сброса устройства.You can add access to Azure AD-backed resources on the device without resetting the device.

Однако ни один из этих методов не обеспечивает использование единого входа в Microsoft Store или для доступа к локальным ресурсам, а также не предоставляет возможность переноса параметров на основании учетной записи Azure AD с использованием переноса параметров в рамках предприятия.However, neither of these methods provides SSO in the Microsoft Store or SSO to resources on-premises, and does not provide the ability to roam settings based on the Azure AD account using enterprise roaming. Сведения о переносе параметров в рамках предприятия в Azure AD.Learn about enterprise state roaming in Azure AD.

Назначение лицензий пользователямAssigning licenses to users

Для назначения лицензии доступны следующие методы:The following methods are available to assign licenses:

-

При наличии необходимой подписки Azure AD лицензирование на основе групп является предпочтительным методом для назначения пользователям лицензий Корпоративная E3 или E5.When you have the required Azure AD subscription, group-based licensing is the preferred method to assign Enterprise E3 or E5 licenses to users.

-

Можно войти на portal.office.com и вручную назначать лицензии:You can sign in to portal.office.com and manually assign licenses:

-

Вы можете назначать лицензии, загрузив электронную таблицу.You can assign licenses by uploading a spreadsheet.

-

Доступен скриптовый метод PowerShell назначения лицензий на пользователя.A per-user PowerShell scripted method of assigning licenses is available.

-

Организации могут использовать синхронизированные группы AD для автоматического назначения лицензии.Organizations can use synchronized AD groups to automatically assign licenses.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

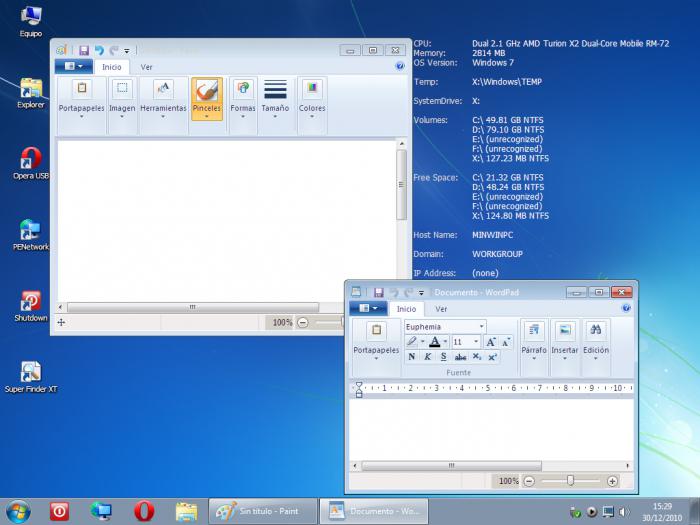

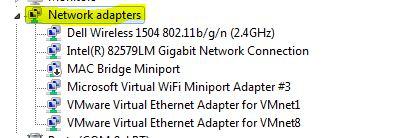

Средства удаленного администрирования сервера для Windows 10

Тем не менее данные оснастки можно вернуть и упростить жизнь администраторам старых серверов.

Разберёмся, как можно вернуть оснастку tsadmin.msc на рабочее место администратора под управлением Windows 10.

Для этого нам понадобится скопировать несколько файлов и ветку реестра с любого сервера под управлением Windows Server 2008 R2. Скопируйте следующие файлы:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsadmin.msc

- c:\windows\system32\umcRes.dll

- c:\windows\system32\ru\tsadmin.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

Для того чтобы не мешать работе системного каталога Widows 10 файлы оснастки я скопировал в отдельный каталог c:\!tsadmin.

Затем на Windows Server 2008 R2 с помощью редактора regedit нужно экспортировать в файлы ветку реестра.

И импортировать эти ветку в реестр Windows 10. В параметрах реестра поменяем пути на существующие:

Пробуем запустить полученный tsadmin.msc.

В итоге должны получить работающую консоль:

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации, с помощью которой можно узнать нужную информацию о пользователе.

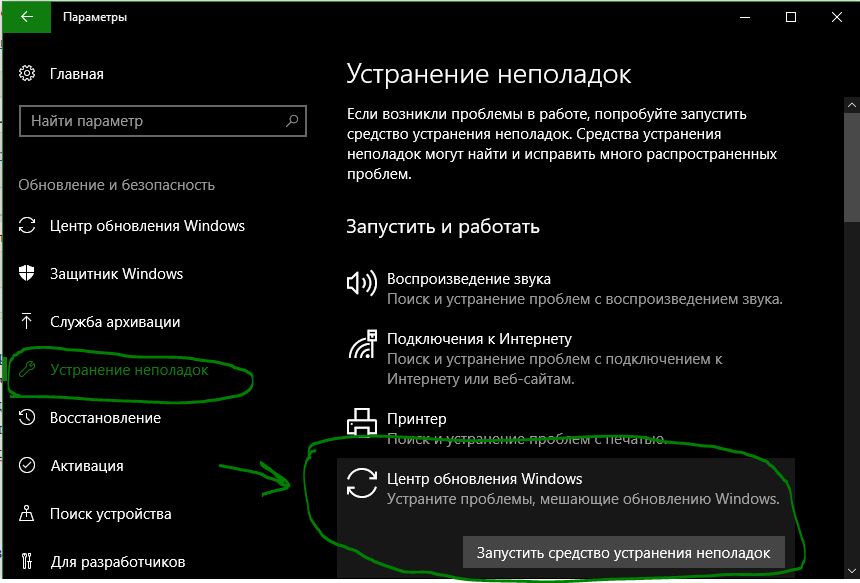

Общие сведения о параметрах WindowsWindows Settings overview

Следующие группы параметров доступны конечным пользователям для включения и отключения синхронизации параметров на устройствах Windows 10.The following settings groups are available for end users to enable/disable settings sync on Windows 10 devices.

- Тема: фон рабочего стола, плитка пользователя, расположение панели задач и т. д.Theme: desktop background, user tile, taskbar position, etc.

- Параметры Internet Explorer: журнал браузера, введенные URL-адреса, избранное и т. д.Internet Explorer Settings: browsing history, typed URLs, favorites, etc.

- Пароли: диспетчер учетных данных Windows, в том числе профили Wi-FiPasswords: Windows credential manager, including Wi-Fi profiles

- Языковые параметры: орфографический словарь, языковые параметры системы.Language Preferences: spelling dictionary, system language settings

- Специальные возможности: экранный диктор, экранная клавиатура, экранная лупа.Ease of Access: narrator, on-screen keyboard, magnifier

- Другие параметры Windows: см. раздел «Подробнее о параметрах Windows».Other Windows Settings: see Windows Settings details

- Параметр браузера Microsoft ребра: Избранное Microsoft ребр, список для чтения и другие параметрыMicrosoft Edge browser setting: Microsoft Edge favorites, reading list, and other settings

Примечание

Эта статья относится к устаревшему браузеру на основе HTML Microsoft, запущенному с Windows 10 за июль 2015.This article applies to the Microsoft Edge Legacy HTML-based browser launched with Windows 10 in July 2015. Статья не относится к новому браузеру на основе Microsoft Chromium, выпущенному 15 января 2020 г.The article does not apply to the new Microsoft Edge Chromium-based browser released on January 15, 2020. Дополнительные сведения о поведении синхронизации для нового Microsoft ребра см. в статье Microsoft ребра Sync.For more information on the Sync behavior for the new Microsoft Edge, see the article Microsoft Edge Sync.

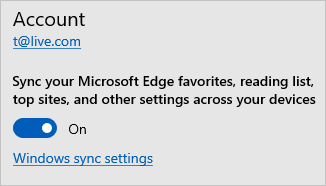

Пользователи могут включать и отключать синхронизацию групп параметров браузера Microsoft Edge (избранное, список для чтения), используя пункты меню «Параметры» браузера Microsoft Edge.Microsoft Edge browser setting group (favorites, reading list) syncing can be enabled or disabled by end users through Microsoft Edge browser Settings menu option.

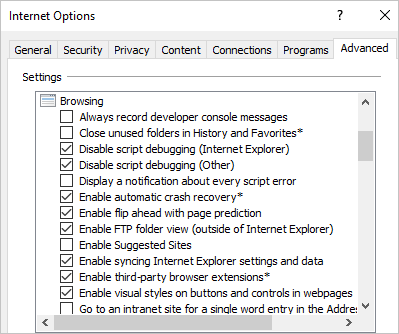

В Windows 10 версии 1803 или более поздней версии пользователи могут включить или отключить синхронизацию группы параметров Internet Explorer («Избранное», введенные URL-адреса) с помощью пункта меню»Параметры».For Windows 10 version 1803 or later, Internet Explorer setting group (favorites, typed URLs) syncing can be enabled or disabled by end users through Internet Explorer Settings menu option.

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

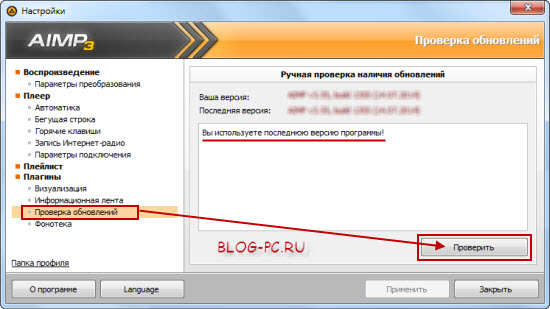

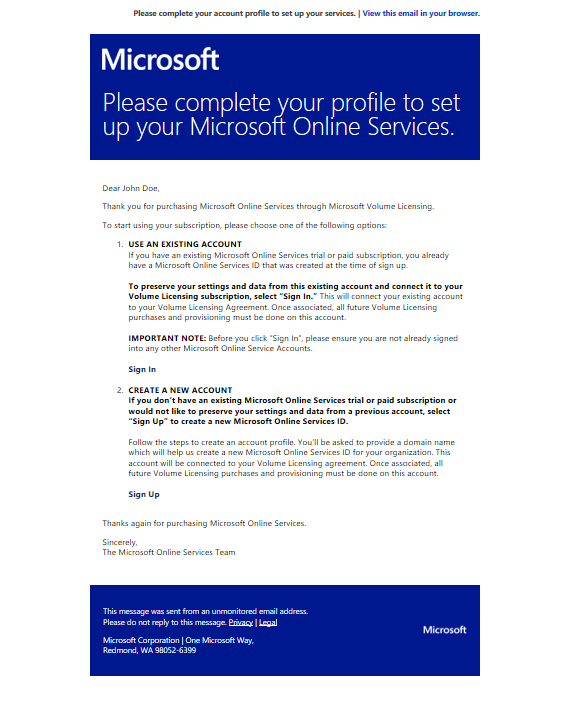

Включение активации подписки с помощью существующей лицензии EAEnabling Subscription Activation with an existing EA

Если вы являетесь заказчиком EA с существующим клиентом Office 365, выполните следующие действия, чтобы включить лицензии подписки Windows 10 на существующем клиенте.If you are an EA customer with an existing Office 365 tenant, use the following steps to enable Windows 10 Subscription licenses on your existing tenant:

- Обратитесь к торговому посреднику и разместите заказ на один SKU для каждого пользователя на сумму 0долл.США.Work with your reseller to place an order for one $0 SKU per user. В зависимости от текущей лицензии SA Windows Корпоративная, доступно два SKU:There are two SKUs available, depending on their current Windows Enterprise SA license:

- AAA-51069— Win10UsrOLSActv Alng MonthlySub Addon E3AAA-51069 — Win10UsrOLSActv Alng MonthlySub Addon E3

- AAA-51068— Win10UsrOLSActv Alng MonthlySub Addon E5AAA-51068 — Win10UsrOLSActv Alng MonthlySub Addon E5

- После размещения заказа администратор OLS, указанный в соглашении, получит сообщение электронной почты об активации службы, в котором будет указано, что лицензии подписки заказчика инициализированы на клиенте.After placing an order, the OLS admin on the agreement will receive a service activation email, indicating their subscription licenses have been provisioned on the tenant.

- После этого администратор может назначить лицензии подписки пользователям.The admin can now assign subscription licenses to users.

- Войдите в центра поддержки корпоративных лицензий Майкрософт.Sign in to the Microsoft Volume Licensing Service Center.

- Щелкните Подписки.Click on Subscriptions.

- Щелкните Список соглашений по интерактивным службам.Click on Online Services Agreement List.

- Введите номер соглашения, а затем нажмите кнопку Поиск.Enter your agreement number, and then click Search.

- Щелкните пункт Имя службы.Click the Service Name.

- В разделе Контактное лицо по вопросам подписки щелкните поле Фамилия.In the Subscription Contact section, click the name listed under Last Name.

- Обновите контактную информацию, а затем нажмите кнопку Обновить контактные данные.Update the contact information, then click Update Contact Details. Будет отправлено новое сообщение электронной почты.This will trigger a new email.

Также в этой статье:Also in this article:

- : обновление устройств с помощью развернутых лицензий.: How to upgrade devices using the deployed licenses.

- : примеры некоторых проблем активации лицензии, которые могут возникнуть, и способы их разрешения.: Examples of some license activation issues that can be encountered, and how to resolve them.

Версии Windows 10

Чтобы включить Active Directory-пользователи и компьютеры на ПК с Windows 10, сначала необходимо установить RSAT — средства удаленного администрирования сервера. Если вы используете более старую версию Windows 10, то есть 1803 или ниже, вам нужно будет загрузить файлы RSAT из центра загрузки Microsoft.

С другой стороны, во всех версиях Windows 10, начиная с выпуска 10 октября 2018 года, RSAT включен как «Функция по требованию». Вам не нужно загружать инструменты, а только устанавливать и включать их

Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory

Что такое резервное копирование?What is backup?

Параметры Windows обычно синхронизируются по умолчанию, но для некоторых параметров, таких как список установленных на устройстве программ, выполняется только резервное копирование.Windows settings generally sync by default, but some settings are only backed up, such as the list of installed applications on a device. Служба архивации — только для мобильных устройств и в настоящее время недоступна для пользователей Enterprise State Roaming.Backup is for mobile devices only and currently not available for Enterprise State Roaming users. Служба архивации использует учетную запись Майкрософт и сохраняет параметры и данные приложений в OneDrive.Backup uses a Microsoft account and stores the settings and application data into OneDrive. Если пользователь отключает синхронизацию на устройстве в разделе «Параметры», для данных приложения, которые обычно синхронизируются, выполняется только резервное копирование.If a user disables sync on the device using the Settings app, application data that normally syncs becomes backup only. Доступ к резервным копиям данных можно получить только с помощью операции восстановления во время первого запуска нового устройства.Backup data can only be accessed through the restore operation during the first run experience of a new device. Резервные копии можно отключить с помощью параметров устройства, а управлять ими и удалять их можно через учетную запись OneDrive.Backups can be disabled via the device settings, and can be managed and deleted through the user’s OneDrive account.

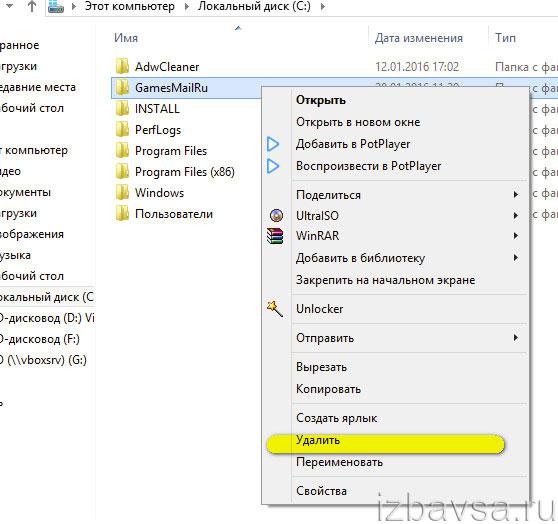

Создаем группу с помощью оснастки ADUC

Самый простой способ создать группу – воспользоваться графической консолью Active Directory — Пользователи и компьютеры (dsa.msc). Перейдите в OU, в котором вы хотите создать группу, щелкните по нему ПКМ и выберите Создать -> Группа.

Укажите имя группы и выберите необходимый тип и область действия. И нажмите Ок.

Чтобы добавить пользователя в группу, найдите ее в консоли ADUC и дважды щелкните. В окне свойств групп перейдите на вкладку «Члены групп» и с помощью кнопки «Добавить» добавьте в группу пользователей, компьютеры или другие группы.

Также можно добавить пользователя в группу правым кликом по нему и выбрать пункт добавить в группу. Это довольно удобно при массовом добавлении.

Active Directory — что это простыми словами

Active Directory — это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты — компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory — это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту — в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов — чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных.

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» — то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два — если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы — если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить — работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос — зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Infrastructure Master

(отдельная статья тут – Infrastructure Master)

В случаях, когда наш домен содержит ссылки на объекты из других доменов или лесов, возможны разные интересные ситуации. Например, переименование объекта, или перенос объекта в другой OU в пределах домена, или перенос объекта в другой домен. В первых двух случаях меняется DN, в третьем – DN и SID. В результате таких изменений найти объект по нашей ссылке станет невозможно. Последствия навскидку – устаревание информации в адресной книге, отказ внешнему пользователю в доступе к ресурсам нашего домена, и так далее. Infrastructure Master как раз и предназначен для разгребания таких интересных ситуаций.

Дело в том, что в Active Directory есть три основных атрибута уникальности объекта – GUID, SID (у Security Principal’ов), и distinguished name (DN). Сервер с ролью IM отвечает за обновление так называемых “фантомных записей” (Phantom Records), содержащих GUID, SID и DN не-местных объектов

Он старательно проверяет, не изменилось ли чего важного, и при необходимости обновляет информацию в своем домене. Проверка заключается в поиске объектов неродного домена по GUID – как по единственному категорически неизменному атрибуту.

Причем, совершенно неважно, идет речь о разных доменах одного леса, или о разных лесах. Возможна ситуация, когда домен в лесу один, но он имеет доверительные отношения с другим доменом

Здесь тоже найдется работа для хозяина инфраструктуры.

Роль IM отслеживает изменения в текущем лесу. Доверие между доменами других лесов и сопутствующие объекты – не его зона ответственности.

Поиск групп и пользователей Active Directory с помощью PowerShell

Также для поиска объектов в AD, можно воспользоваться модулем PowerShell для ActiveDirectory. В отличии от предыдущего способа, позволяющего найти все объекты, поиск в AD через PowerShell требует использование отдельного командлета для поиска по группам, пользователям или компьютерам (Get-ADGroup, Get-ADUser или Get-ADComputer соответственно).

Итак, сначала нужно импортировать модуль: Import-Module ActiveDirectory

Для поиска группы, можно воспользоваться такой конструкцией:

Get-ADGroup -Filter -Properties Description,info | Select Name,samaccountname,Description,info | Sort Name

Надеюсь, эти простые способы облегчат вам задачу поиска объектов в Active Directory.

Google Ad Exchange VS AdSense

Это поможет вам взглянуть на вещи, представив вам продукт Ad Exchange от Google. Большинство издателей знают и используют , поскольку это одна из крупнейших, если не самая большая, рекламная сеть в мире, которая принадлежит и управляется Google.

Здесь вы можете ознакомиться со списком из топ 10 рекламных сетей по версии programmatic.com.ua.

С другой стороны, Google также предлагает то, что он называет своим диапазоном DoubleClick продуктами Google, частью которых является DoubleClick Ad Exchange. DoubleClick Ad Exchange или AdX, как известно в сообществе издателей, является премиальной версией AdSense, созданной специально для издателей и рекламодателей премиум-класса.

Как издатель, доступ к DoubleClick Ad Exchange означает размещение вашего рекламного ресурса перед всеми рекламодателями, найденными в AdSense, а также с рекламодателями премиум-класса и крупных брендов.

Для сравнения продуктов Google посетите эту ссылку.

Помимо увеличения прибыли, есть другие полезные факторы, которые следует учитывать для издателя при переходе на AdX. С AdX вы получаете доступ к:

- Партнеры и сети с множественным спросом

- Лучшие инструменты оптимизации рекламы

- Более быстрые платежи из Google через несколько источников

- Лучшее таргетирование, которое увеличивает ваше участие в размещении объявлений.

- И многое другое

Тем не менее, издатели могут получить доступ только к этой сети, пригласив Google или присоединившись к одному из сертифицированных партнеров Google.

Преимущества перехода на Windows Server 2008 R2

Даже если в вашей компании уже развёрнута служба каталогов Active Directory на базе Windows Server 2003, то вы можете получить целый ряд преимуществ, перейдя на Windows Server 2008 R2. Windows Server 2008 R2 предоставляет следующие дополнительные возможности:

-

Контроллер домена только для чтения RODC (Read-only Domain Controller). Контроллеры домена хранят учётные записи пользователей, сертификаты и много другой конфиденциальной информации. Если серверы расположены в защищённых ЦОД-ах, то о сохранности данной информации можно быть спокойным, но что делать, если котроллер домена стоит в филиале в общедоступном месте. В данном случае существует вероятность, что сервер украдут злоумышленники и взломают его. А затем используют эти данные для организации атаки на вашу корпоративную сеть, с целью кражи или уничтожения информации. Именно для предотвращения таких случаев в филиалах устанавливают контролеры домена только для чтения (RODC). Во-первых RODC-контроллеры не хранят пароли пользователей, а лишь кэшируют их для ускорения доступа, а во-вторых они используют одностороннюю репликацию, только из центральных серверов в филиал, но не обратно. И даже, если злоумышленники завладеют RODC контроллером домена, то они не получат пароли пользователей и не смогут нанести ущерб основной сети.

-

Восстановление удалённых объектов Active Directory. Почти каждый системный администратор сталкивался с необходимостью восстановить случайно удалённую учётную запись пользователя или целой группы пользователей. В Windows 2003 для этого требовалось восстанавливать службу каталогов из резервной копии, которой зачастую не было, но даже если она и была, то восстановление занимало достаточно много времени. В Windows Server 2008 R2 появилась корзина Active Directory. Теперь при удалении пользователя или компьютера, он попадает в корзину, из которой он может быть восстановлен за пару минут в течение 180 дней с сохранением всех первоначальных атрибутов.

-

Упрощённое управление. В Windows Server 2008 R2 были внесены ряд изменений, значительно сокращающих нагрузку на системных администраторов и облегчающих управление ИТ-инфраструктурой. Например появились такие средства, как: Аудит изменений Active Directory, показывающий, кто, что и когда менял; политики сложности паролей настраеваемые на уровне групп пользователей, ранее это было возможно сделать только на уровне домена; новые средства управления пользователями и компьютерами; шаблоны политик; управление при помощи командной строки PowerShell и т.д.

Для чего вы можете использовать Active Directory — пользователи и компьютеры?

Надстройка «Active Directory — пользователи и компьютеры» может покрыть большинство задач и обязанностей администратора AD. У него есть свои ограничения — например, он не может управлять объектами групповой политики.

Но вы можете использовать его для сброса паролей, редактирования членства в группах, разблокировки пользователей и многого другого. Вот некоторые основные инструменты в вашем распоряжении, когда вы включаете ADUC на вашем компьютере.

- Active Directory Домены и трасты. С помощью этого инструмента вы можете управлять функциональными уровнями леса, UPN (основными именами пользователей), функциональными уровнями нескольких доменов. Это также позволяет управлять доверием между лесами и доменами.

- Центр администрирования Active Directory. В этом разделе ADUC вы можете управлять своей историей PowerShell, политиками паролей и корзиной AD.

- Сайты и службы Active Directory. Этот инструмент дает вам контроль и понимание сайтов и услуг. Это позволяет планировать репликацию и определять топологию AD.