Сертификат безопасности сайта: как защитить данные пользователей

Содержание:

- Интернет беззащитных «вещей». Алгоритмы шифрования в IoT

- Сканирование сайта с помощью плагинов

- Проверка Вордпресс сайта на уязвимости онлайн

- Описание и назначение

- Лучшие сканеры для проверки безопасности сайта

- Другая сторона сертификатов безопасности веб-сайтов: почему безопасность не всегда равна защищенности.

- Зарубежные сайты об ИБ и кибербезопасности

- Запуск проверкиHow to run a scan

- Могут ли не взять на работу из-за негатива в интернете?

- Базы данных

- Миф №2: фаервол веб-приложений (WAF)

- Электронные журналы

- Миф №1: шлюз безопасности

- Клубы, ассоциации, порталы

- Изучение настроек Detectify

- Личные блоги специалистов

- Тенденции

- Шаг 5. Не поддавайтесь на попытки мошенников украсть ваши данные

Интернет беззащитных «вещей». Алгоритмы шифрования в IoT

С каждым днем количество «вещей» увеличивается. Это могут быть как камеры, которые стоят на улицах Москвы, различные сенсоры и датчики, которые используются при производстве,медицинские приборы, которые следят за вашим здоровьем, а также различные бытовые предметы (умные холодильники, умные двери и тд.), которые окружают нас повседневно.

Некоторые устройства хранят очень важную и приватную информацию. Например, система дверных замков в квартире хранит номер кода блокировки. Кроме того, в медицинских системах используются такие устройства как ЭКГ, смарт мониторы, компьютерная томография и многое другие, которые могут непосредственно влиять на важные сферы жизни людей.

Из этого возникает явная задача обеспечения безопасности и приватности данных, передаваемых «вещами». К сожалению, спроектировать совершенно безопасную систему в IoT очень непростая задача. Во-первых, потому что IoT системы очень разнородные, они состоят из различных устройств, которые имеют разные операционные системы, аппаратные средства,используют различные протоколы. Во-вторых, системы очень масштабны, они могут быть, как в пределах одной квартиры, так и распространятся на города и даже страны. В-третьих, что очень важно в контексте этого эссе, многие «вещи» имеют ограниченные ресурсы: память, вычислительную мощность и емкость аккумулятора и др. В этом эссе, мы остановимся на одном из важнейших способов безопасности — алгоритмах шифрование данных. Проанализируем текущие способы шифрования в IoT и то, как они учитывают факт ограниченных ресурсов «вещей»

В этом эссе, мы остановимся на одном из важнейших способов безопасности — алгоритмах шифрование данных. Проанализируем текущие способы шифрования в IoT и то, как они учитывают факт ограниченных ресурсов «вещей».

(Возможно, написать про проблемы, которые решают алгоритмы шифрования)

Чтобы лучше понять проблему, давайте рассмотрим архитектуру IoT, разделяя ее на логические уровни, которые могут взаимодействовать как вертикально, так и горизонтально.

Сканирование сайта с помощью плагинов

Для более детального сканирования сайта, установите один из этих плагинов или по очереди, чтобы узнать, какая именно уязвимость находится на вашем сайте. Эти плагины регулярно обновляются и работают на одиночных установках Вордпресс, или на Мультисайт установке, если устанавливать их отдельно на каждый сайт сети.

Vulnerable Plugin Checker

Vulnerable Plugin Checker

Author(s): Storm Rockwell

Current Version: 0.3.12

Last Updated: 16.11.2017

Vulnerable Plugin Checker сканирует только файлы плагинов на уязвимости и другие проблемы безопасности. В плагине минимум настроек — вы указываете только свой е-мейл, на который дважды в день приходит отчет о найденных проблемах.

Total Security

Total Security

Author(s): Fabrix DoRoMo

Current Version: 3.4.8

Last Updated: 26.04.2017

Total Security наблюдает за появлением уязвимостей на сайте. Когда они появляются, плагин сообщает об этом, и вы можете их удалить. Плагин проверяет файлы Вордпресс и файлы тем / плагинов, и может изменить страницу авторизации на сайте (../wp-login.php).

Хотя у плагина нет функционала по устранению многих найденных уязвимостей, это очень хороший сканер сайта с детальным отчетом.

WPScan

WPScan — WordPress Security Scanner

Author(s): WPScan Team

Current Version: 1.13.2

Last Updated: 07.12.2020

Плагин ежедневно сканирует файлы сайта, чтобы найти уязвимости, которые занесены в список WPScan Vulnerability Database. В админ баре плагин показывает иконку с количеством найденных уязвимостей.

Посылает сообщение на е-мейл, когда находит новую уязвимость.

Эти плагины помогают найти уязвимость, если плагин уже был установлен на сайте. Если вы хотите проверить сайт на уязвимости сейчас, то попробуйте эти плагины:

NinjaScanner

NinjaScanner — Virus & Malware scan

NinjaScanner — Virus & Malware scan

Author(s): The Ninja Technologies Network

Current Version: 3.0.2

Last Updated: 11.11.2020

Очень легкий плагин, который сканирует файлы сайта на наличие вредоносного кода и вирусов. Сканер сравнивает файлы сайта с оригинальными файлами в репозитарии Вордпресс, и делает еще несколько проверок.

Quttera Web Malware Scanner

Quttera Web Malware Scanner

Author(s): Quttera team

Current Version: 3.3.4.30

Last Updated: 07.12.2020

Плагин сканирует сайт на вредоносное ПО, троянов, бэкдоров, червей, вирусов, вредоносные айфреймы, вредоносные инъекции, редиректы и другие виды угроз. Плагин проверяет, был ли сайт внесен в черные списки.

GOTMLS

Anti-Malware Security and Brute-Force Firewall

Author(s): Eli Scheetz

Current Version: 4.19.69

Last Updated: 18.05.2020

Плагин сканирует сайт и автоматически удаляет известные вирусы, трояны, бэкдоры и внедрения в базу данных. Также плагин работает в качестве файрвола и блокирует всевозможное вредоносное ПО.

Для обновления базы данных плагина нужно бесплатно зарегистрироваться.

Эти плагины помогают найти проблему на сайте. Некоторые плагины предлагают устранить заражение, но не помогают устранить уязвимость, которая к нему привела.

Признаки взломанного сайта

Проверка Вордпресс сайта на уязвимости онлайн

- Unmask Parasites — проверяет, был ли сайт взломан и есть ли на сайте вредоносный код или спам.

- WordPress Security Scan — проверяет основные уязвимости Вордпресс сайтов. Более глубокий анализ доступен по платной подписке.

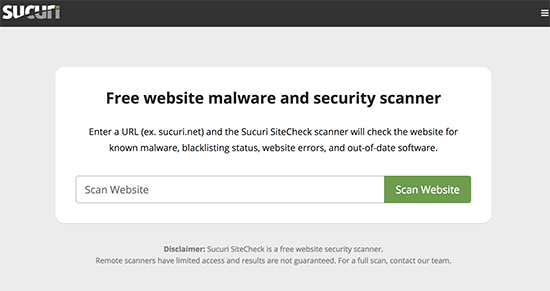

- Sucuri SiteCheck – проверяет сайт на наличие вредоносного софта, внесение сайта в черные списки (на данный момент 9 списков), ошибок и устаревшего ПО.

- Scan My Server – сервис предоставляет детальный отчет об уязвимостях сайта и еженедельное сканирование на бесплатном тарифе. Для работы требуется бесплатная регистрация и размещение картинки с обратной ссылкой на сервис в футере сайта.

- Norton Safe Web – сканер сайта от Norton, проверяет сайт на наличие вредоносного ПО.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение нескольких минут генерирует довольно детальный отчет.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Acunetix — сканирует Вордпресс и не только Вордпресс сайты, нужна регистрация для 14-дневного бесплатного trial-периода.

С помощью этих сервисов вы можете найти, где именно на вашем сайте находится уязвимость.

Бесплатные сервисы или тарифы предлагают довольно общий обзор, если вы хотите более глубокий анализ, придется купить премиум доступ.

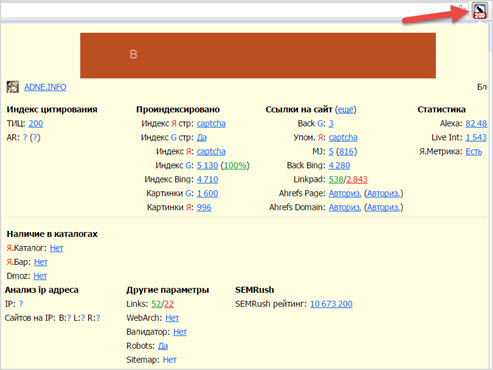

Описание и назначение

Аудит безопасности веб-сайта — это комплекс услуг и/или программных средств, которые применяются с целью выявления существующих уязвимостей веб-ресурса. Аудит безопасности веб-сайтов необходим, так как любая уязвимость может быть использована злоумышленниками, что повлечет компрометацию организации и может причинить как финансовый, так и репутационный ущерб.

Программные или аппаратные средства для проведения аудита, они же сканеры уязвимостей веб-приложений, также позволяют производить поиск уязвимостей в операционной системе сервера веб-приложений, системном и прикладном программном обеспечении, включая веб-окружение сервера и программный код сайта.

Сканеры уязвимостей, или сканеры защищенности веб-приложений имеют различные аббревиатуры — WAS, или Web Application Scanning, WASVS, или Web Application Security Vulnerability Scanners, а также AST, что расшифровывается как Application Security Testing.

Аудит безопасности сайтов проводится для того, чтобы обеспечить стабильную работу ресурса и предотвратить потерю данных. Аудит также позволит избежать появления следующих угроз безопасности:

- Угроза получения злоумышленником несанкционированного доступа ко внутренним ресурсам компании. Это может произойти из-за того, что веб-сайты часто располагаются на ресурсах организации. Как только злоумышленник получает доступ и права на управление веб-сайтом, высока вероятность, что ему удастся получить доступ и к другим, критичным ресурсам организации.

- Угроза нарушения конфиденциальности информации, которая принадлежит компании. Данная угроза связана с предыдущей — если злоумышленник смог добраться до важных информационных систем, ему не стоит труда найти конфиденциальные данные.

- Угроза получения несанкционированного доступа к внутренней системе платежей и переводов денежных средств. В случае, когда веб-сайт служит торговой площадкой или предоставляет возможность внешним лицам оплачивать покупки, злоумышленник сможет получить доступ в такую систему и использовать ее в корыстных целях.

- Угрозы утечки персональных данных. Многие веб-ресурсы требуют персональные данные при регистрации на сайте. Если уязвимость позволит злоумышленнику получить доступ к таким данным, он в дальнейшем сможет использовать ее для собственной выгоды, продажи персональных данных или рассылки спама.

- Угроза нарушения целостности данных веб-сайта. Под этим подразумевается изменение или модификация существующего контента.

Аудит безопасности веб-сайтов позволяет отразить полную картину защищенности веб-ресурса, выявить критичные уязвимости и предотвратить возможные атаки. Одной из функций программных средств аудита безопасности веб-сайтов служит предоставление рекомендаций по устранению брешей в защите.

Общий принцип работы сканеров защищенности заключается в трех шагах:

- Определение объекта сканирования.

- Выполнение сканирования. При этом сканеры позволяют выявлять не только уязвимости, но и ошибки в коде, а также соответствие различным стандартам.

- Предоставление отчета о сканировании, который включает в себя рекомендации для исправления найденных уязвимостей.

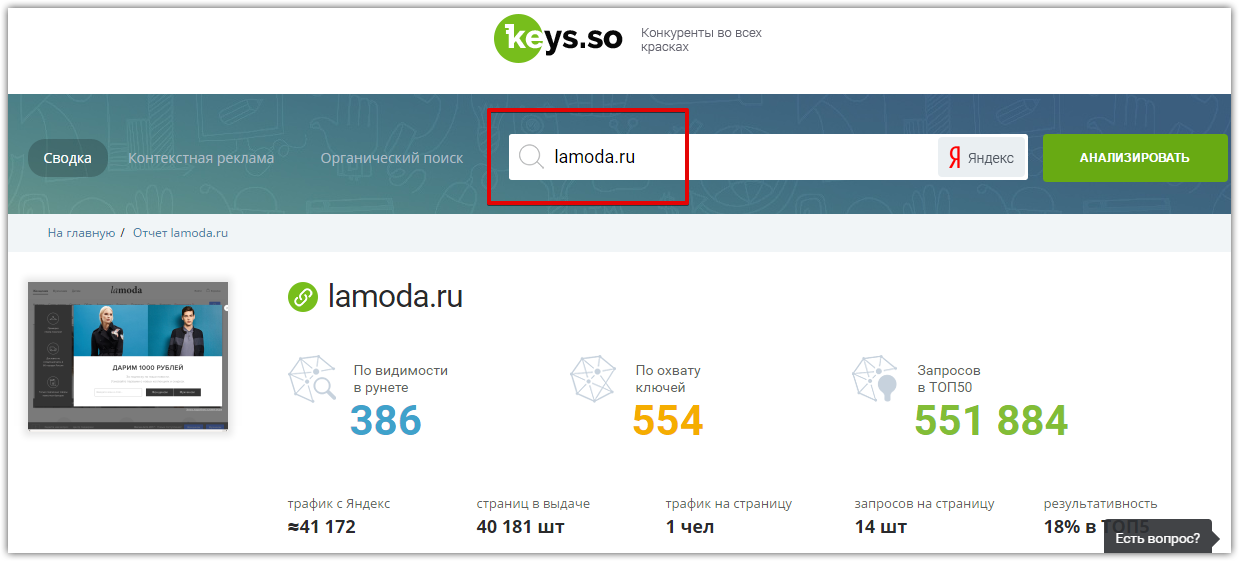

Лучшие сканеры для проверки безопасности сайта

Эти инструменты сканируют сайт и показывают левый код, чужие ссылки, подозрительные переадресации. А также тестируют базу данных WordPress, учетные записи пользователей, настройки WordPress и плагины.

В общем, давайте смотреть сервисы.

SiteCheck — это онлайн-инструмент от Sucuri, лучшего брандмауэра WordPress. Он делает тщательную проверку сайта: ищет плохой код, спам и другие нарушения.

IsItWP Security Scanner сканирует сайт и выявляет вредоносные программы и прочие уязвимости.

А также прогоняет сайт через Safe Browsing для проверки чистоты вашего домена.

Safe Browsing позволяет вам увидеть, является ли URL-адрес опасным. Google отслеживает миллиарды URL-адресов и, если он подозревает, что сайт распространяет вредоносное ПО, отмечает его как небезопасный для посещения ресурс.

Если вы работаете с Google Search Console, вас предупредят, когда ваш сайт будет помечен как небезопасный. А дальше вам дадут подробные инструкции о том, как удалить предупреждение.

Еще один инструмент для проверки безопасности сайта — WPScans. С помощью него вы сможете отследить все уязвимости, подозрительный код. Он покажет версию WordPress, установленные на сайт плагины и файл robots.txt.

Результаты выводятся списком и с объяснениями всех элементов.

WordPress Security Scan сканирует версию WordPress, установленные плагины и тему, имена пользователей и пр. А также делает проверку на внесение сайта в blacklist через Google Safe Browsing.

Этот сервис дает большой отчет и кратко объясняет каждый пункт.

Wprecon — еще один базовый инструмент сканирования уязвимостей сайта. Он проверяет версию WordPress, индексирование каталогов, исходящие ссылки, iframes и JavaScripts. Результат выводится в форме отчета и с подробными разъяснениями.

Quttera — удобный инструмент, который делает подробное тестирование сайта на наличие левых файлов, кода, фреймов, редиректов и ссылок. И, конечно, прогоняет сайт через Google Safe Browsing, Malware Domain List, PhishTank и пр.

Вы получаете большой отчет, информация в котором поделена на разделы.

Web Inspector — это онлайн-сканер для проверки безопасности сайта WordPress. Он сканирует сайт через Google Safe Browsing и Comodo, а потом проверяет, есть ли вредоносный код, бэкдоры, вирусы, подозрительные скрипты и файлы.

WordPress Vulnerability Scanner проверяет версию WordPress, установленные плагины и тему, а также указывает, есть ли на сайте плагины, которые известны благодаря наличию вредоносного кода.

Сервис предлагает и другие полезные инструменты для тех, кто занимается разработкой сайтов на профессиональном уровне.

Стандартная схема, которую используют хакеры и вредоносные ПО — редирект ваших незарегистрированных пользователей на спам-сайт.

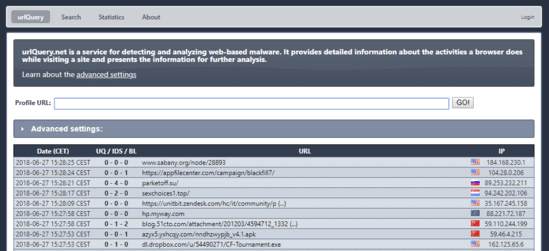

urlquery URL-сканер сканирует ваш адрес и определяет, есть ли редирект или нет.

VirusTotal — еще один способ быстрой проверки URL-адреса сайта. Он проверяет адрес через десятки баз данных вредоносных программ и предоставляет полный отчет.

Он также укажет, есть ли перенаправления или подозрительный код в хедере вашего сайта.

Norton Safe Web — заключительный сервис нашего списка. Он использует современные технологии Symantec и ищет распространенные вредоносные программы, фишинг и спам.

Если ваш сайт небезопасен, он отобразит обнаруженные ошибки.

Я надеюсь, статья была для вас полезной.

Вам может понравиться:

Плагины тоже нужно проверять! Чек-лист для проверки безопасности плагинов.

Наша подборка лучших бесплатных тем для сайта WordPress.

А также 11 лучших сервисов для аналитики сайта.

И все о SEO оптимизации сайта на WordPress.

И подписывайтесь на нас в , Instagram и

Другая сторона сертификатов безопасности веб-сайтов: почему безопасность не всегда равна защищенности.

Подождите, но ведь я только что говорил, что сертификат SSL делает ваш сайт более безопасным? Да, это так. Однако то, что веб-сайт защищен, еще не означает, что он безопасен. Под этим я подразумеваю то, что веб-сайт может использовать базовый сертификат SSL, но при этом оставаться вредоносным. Это потому, что плохие парни тоже используют шифрование.

Фактически, Рабочая группа по борьбе с фишингом (APWG — Anti-Phishing Working Group) сообщает, что более половины фишинговых веб-сайтов в мире теперь используют протокол HTTPS. Киберпреступники используют фишинговые веб-сайты, чтобы обманом заставить пользователей предоставить свою информацию. Они делают это с помощью сертификатов SSL с проверкой домена (DV — domain validated), которые являются самым основным типом доступных сертификатов SSL.

Теперь, как вы можете знать или не знать, вам не нужно платить за некоторые сертификаты SSL. Это связано с тем, что некоторые центры сертификации (ЦС) выдают сертификаты бесплатно, например, Let’s Encrypt, который бесплатно выдает сертификаты безопасности на домен.

Безусловно, такой сертификат лучше, чем полное отсутствие сертификата. Более того, если у вас обычный информационный веб-сайт, форум, или блог, то по большому, вам больше ничего и не нужно. Например, сайт Life-Webmaster.ru как раз имеет безопасный сертификат от Let’s Encrypt. Но ведь, я у вас не собираюсь спрашивать данные ваших пластиковых карт, или спрашивать другую чувствительную информацию. Хотя, вы можете оставить хороший комментарий))

Но ситуация меняется, когда дело доходит до веб-сайтов фирм и других юридических лиц.

Зарубежные сайты об ИБ и кибербезопасности

- Dark Reading http://www.darkreading.com/

Сообщество профессионалов, где обсуждаются кибер-угрозы, уязвимости и методы защиты от атак, а также ключевые технологии и методы, которые могут помочь защитить данные в будущем.

- Security Weekly https://securityweekly.com/

Самое актуальное в формате подкастов, видео, live-трансляций. Еженедельные шоу от Security weekly – это интервью с профессионалами, обсуждение последних событий в области информационной безопасности.

- Naked Security https://nakedsecurity.sophos.com/

Авторитетный новостной сайт компании Sophos, цитируемый крупными изданиями. Освещается широкий круг вопросов: последние события в мире информационной безопасности, новые угрозы, обзор самых важных новостей недели.

- (IN) SECURE Magazine https://www.helpnetsecurity.com/insecuremag/issue-53-march-2017/

(IN) SECURE Magazine выпускается с 2005 года и публикуется ежеквартально. Фокусируются на новых тенденциях, инсайтах, исследованиях и мнениях. В специальных ежегодных выпусках журнала освещаются такие крупные события RSA Conference и Infosecurity Europe.

- Security Bloggers Network | http://securitybloggersnetwork.com/

Это около 300 блогов и подкастов об информационной безопасности. Отличительная черта – более технический, практический подход к освещению актуальных вопросов ИБ и кибербезопасности.

Запуск проверкиHow to run a scan

- Скачайте это средство и откройте его.Download this tool and open it.

- Выберите нужный тип проверки и запустите проверку.Select the type of scan you want run and start the scan.

- Просмотрите результаты проверки, показанные на экране.Review the scan results displayed on screen. Подробные результаты обнаружения находятся в файле %SYSTEMROOT%\debug\msert.log.For detailed detection results, view the log at %SYSTEMROOT%\debug\msert.log.

Чтобы удалить это средство, удалите его исполняемый файл (по умолчанию это msert.exe).To remove this tool, delete the executable file (msert.exe by default).

Дополнительные сведения о средстве проверки безопасности см. в статье Устранение неполадок с помощью средства проверки безопасности.For more information about the Safety Scanner, see the support article on how to troubleshoot problems using Safety Scanner.

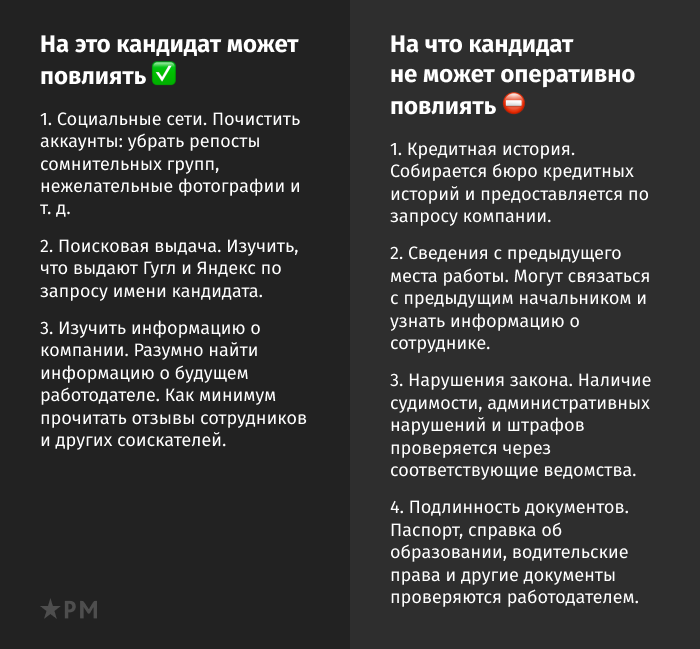

Могут ли не взять на работу из-за негатива в интернете?

Да, и у нас есть подобные кейсы. Бывший топ-менеджер крупной компании 10 лет назад был втянут в коррупционный скандал. Ложные данные давно опровергли — есть документальные подтверждения, — но негативные статьи по этой ситуации закрепились в топ-5 Гугла и Яндекса по имени персоны. Позитивной информации не было.

Из-за негатива бывший топ-менеджер не мог найти работу, соответствующую его квалификации. Каждый раз приходилось пересказывать историю произошедшего. К сожалению, негатив в поиске был весомым поводом для отказа в трудоустройстве.

Чтобы исправить ситуацию, публиковали экспертные статьи и интервью. Теперь по запросу имени топ-менеджера в поисковике показывается объективная информация, которая подтверждает его высокую квалификацию.

Возникает вопрос: на какую информацию соискатель может повлиять, а на какую нет? Разберёмся.

Как пройти службу безопасностиНе нарушать законы, вовремя выплачивать кредит и не превышать скорость. В 70 % случаев под репутацией подразумевают именно это. Если негатив просочился в Гугл и Яндекс, это риск для работодателя.

Базы данных

- Если это возможно, используйте шифрование для хранения информации, идентифицирующей пользователя, и для хранения конфиденциальных данных, вроде токенов доступа, адресов электронной почты или платёжных реквизитов (такой подход, в частности, позволит ограничить запросы к базе до уровня поиска по точному совпадению).

- Если ваша СУБД поддерживает экономичное шифрование хранимых данных, включите его для защиты информации, находящейся на дисках. Кроме того, проверьте, чтобы все резервные копии баз тоже были зашифрованы.

- Используйте для доступа к базам данных учётные записи пользователей с минимальными привилегиями. Не применяйте учётную запись суперпользователя и проверяйте систему на наличие неиспользуемых учётных записей и учётных записей со слишком слабыми паролями.

- Храните и передавайте данные учётных записей, токены доступа к системе и прочую секретную информацию, используя хранилище ключей, рассчитанное на подобные сценарии работы. Не храните такие данные, жёстко задав их в коде приложений.

- Защитите систему от атак путём SQL-инъекций, используя только подготовленные SQL-запросы. Например, если ваш проект рассчитан на Node.js, не применяйте nmp-библиотеку mysql, обратитесь к библиотеке mysql2, которая поддерживает подготовленные запросы.

Миф №2: фаервол веб-приложений (WAF)

Фаервол веб-приложений (WAF) анализирует HTTP/HTTPs веб-трафик на предмет обнаружения вторжений. Например, если злоумышленник пытается использовать известную уязвимость веб-приложения, WAF может заблокировать соединение, но есть нюансы:

- Проблемы безопасности веб-приложения WAF не решает, он лишь остановит часть запросов злоумышленника к приложению.

- Несмотря на заверения об интеллекте, эвристике решения, полном и глубоком сканировании трафика, WAF определяет только известные ему уязвимости, так как имеет заранее сконфигурированные паттерны/сигнатуры. Он не сможет защитить от вариаций уязвимостей и эксплойтов.

- Насколько хорош администратор WAF, настолько и эффективен сам инструмент, являющийся тонко конфигурируемым ПО/appliance. И снова самым слабым звеном цепи является пользователь. Не сможет помочь фаервол, если его профессионально и постоянно не конфигурировать/ обучать.

- WAF — обычное программное обеспечение, имеющее собственные уязвимости и баги. Эксперты по безопасности регулярно идентифицируют все новые уязвимости WAF, позволяющие получить доступ к консоли администрирования, отключить или обойти фаервол, представляющий дополнительный слой защиты, но не обеспечивают решение проблемы.

- Имеет смысл применять WAF после оценки защищенности веб-приложений.

Электронные журналы

- Научный журнал «Вопросы кибербезопасности» http://cyberrus.com/

Печатаются статьи российских и иностранных ученых по кибербезопасности, безопасности приложений, технической защите информации, аудиту безопасности систем и программного кода, тестированию, анализу защищенности и оценке соответствия ПО требованиям безопасности информации.

- Журнал “Information Security” http://www.itsec.ru/articles2/allpubliks

В журнале публикуются технические обозрения, тесты новых продуктов, а также описания комплексных интегрированных решений, внедренных на российских предприятиях и в государственных органах.

Миф №1: шлюз безопасности

Безопасность веб-приложений отличается от безопасности сети, даже если не брать в расчет единую точку отказа UTM и его возможное влияние на время отклика и пропускную способность сети, и, как следствие, снижение доступности. Веб-приложения должны быть доступны всем, поэтому остается только разрешить весь входящий трафик на порты 80 (HTTP) и 443 (HTTPs) и надеяться, что все будут играть по правилам. Мониторинг сессий на наличие, идентификацию и блокирование исполняемого кода не заменяет анализ трафика веб-приложений, поэтому эксплуатация уязвимости посредством легитимного веб-запроса не составляет труда при наличии шлюза безопасности «всё в одном».

Клубы, ассоциации, порталы

- Клуб информационной безопасности http://wiki.informationsecurity.club/doku.php/main

Клуб информационной безопасности — некоммерческая организация, развивающая ИБ и решающая задачи в этой сфере. На сайте есть «База знаний», где можно найти нормативные документы, программное обеспечение, книги, ссылки на интересные ресурсы.

- ISO27000.RU http://www.iso27000.ru/

Интернет-портал ISO27000.RU – это площадка для общения специалистов по ИБ. Есть тематический каталог ссылок на ресурсы по информационной безопасности и защите информации.

- Ассоциация по вопросам защиты информации BISA http://bis-expert.ru/

Сообщество, созданное под эгидой Ассоциации Business Information Security (BISA), выпускает свой журнал, проводит вебинары, а также является организатором мероприятий.

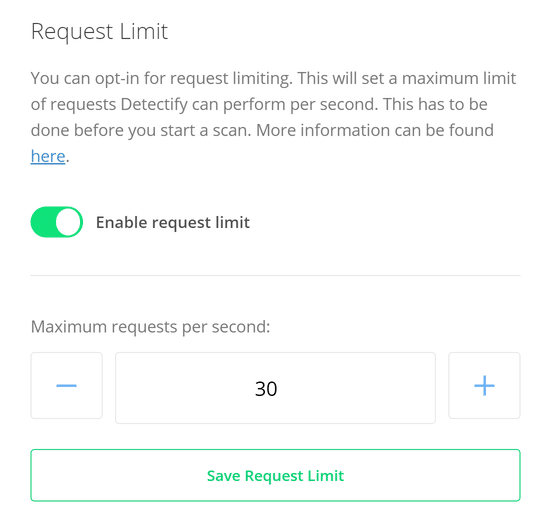

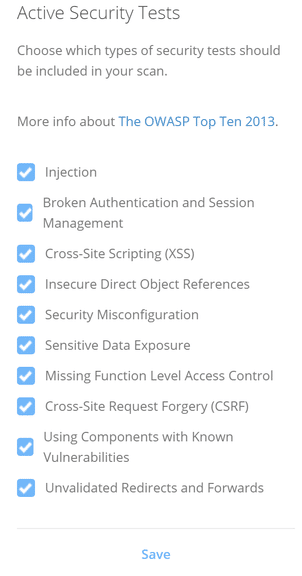

Изучение настроек Detectify

Исходя их ваших потребностей можно использовать множество разных полезных настроек.

В разделе Settings выберите basic (базовые настройки).

Ограничение количества запросов. Если вы хотите ограничить число запросов в секунду, осуществляемых Detectify на вашем сайте, выберите здесь соответствующие настройки. По умолчанию эта функция отключена.

Поддомен. Систему можно настроить таким образом, чтобы Detectify не проверял поддомены. По умолчанию функция включена.

Настроить регулярную проверку. Внесите изменения в расписание, чтобы проверка безопасности проходила ежедневно, еженедельно или ежемесячно. По умолчанию проверка проходит еженедельно.

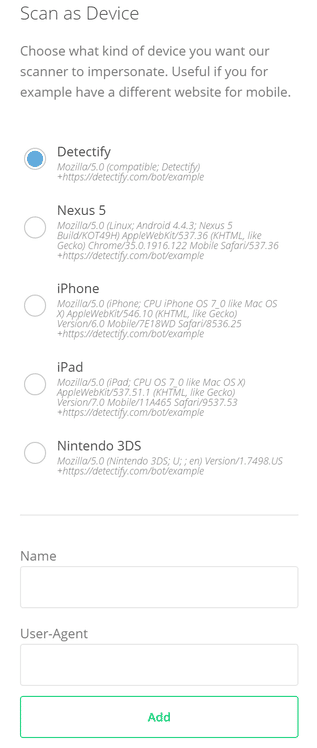

В разделе Settings выберите Advanced (расширенные настройки).

Настройка cookie и заголовков. Выберите cookie и заголовки для проведения проверки.

Проверка с мобильных устройств. Проверку запустить можно с различных клиентских приложений. Это выручит желающих провести проверку в качестве пользователя мобильного устройства, с собственного клиента и т.д.

Отключить определенный вид проверки. А вдруг проверять на наличие определенных угроз вы не хотите? В этом разделе такие проверки можно отключить.

Теперь ваша очередь.

Личные блоги специалистов

- Блог Алексея Лукацкого http://lukatsky.blogspot.it/

Алексей Лукацкий – признанный эксперт в области информационной безопасности, обладатель множества наград, автор статей, книг, курсов, участвует в экспертизе нормативно-правовых актов в сфере ИБ и защиты персональных данных.

- Блог Евгения Царева https://www.tsarev.biz/

Блог участника судебных процессов в качестве эксперта по вопросам кибербезопасности и защиты информации. Публикуются еженедельные обзоры всего самого интересного в мире кибербезопасности, новости об изменениях в нормативно-правовых актах.

- Персональный сайт Алексея Комарова | https://zlonov.ru/

Сайт эксперта в области информационной безопасности, информационных технологий, информационной безопасности автоматизированных промышленных систем управления технологическим процессом.

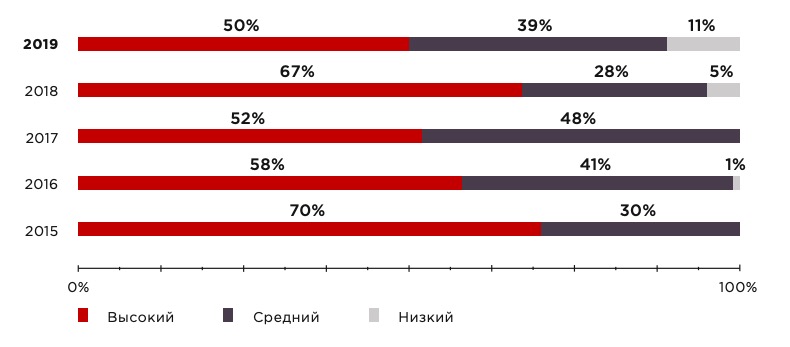

Тенденции

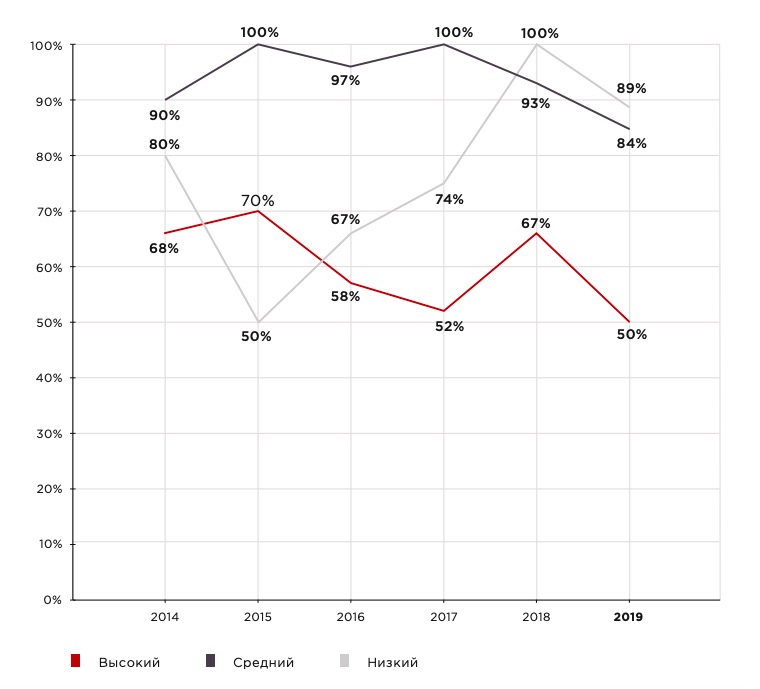

2019 году значительно (на 17 процентных пунктов по сравнению с 2018 годом) снизилась доля веб-приложений, содержащих уязвимости высокого уровня риска. Число критически опасных уязвимостей, которое в среднем приходится на одно приложение, снизилось по сравнению с прошлым годом почти в полтора раза.

Рисунок 1. Доли уязвимых сайтов в зависимости от максимальной степени риска уязвимостей

Рисунок 1. Доли уязвимых сайтов в зависимости от максимальной степени риска уязвимостей

Анализируя данные за последние пять лет, мы видим закономерное снижение доли сайтов, содержащих критически опасные веб-уязвимостей, и, соответственно, общее повышение уровня защищенности.

Рисунок 2. Доли сайтов с уязвимостями различной степени риска

Рисунок 2. Доли сайтов с уязвимостями различной степени риска

Шаг 5. Не поддавайтесь на попытки мошенников украсть ваши данные

Злоумышленники могут отправлять вам письма и сообщения или звонить по телефону, выдавая себя за официальных лиц, членов вашей семьи или коллег.

Не отвечайте на подозрительные запросы

- Никому не сообщайте свои пароли. Google никогда не запрашивает пароли пользователей в письмах, сообщениях или звонках.

- Не вводите личные или финансовые данные на подозрительных сайтах и не отвечайте на подозрительные письма, сообщения или звонки с такими запросами.

- Не переходите по ссылкам в письмах и сообщениях от неизвестных отправителей, во всплывающих окнах или на страницах ненадежных сайтов.

Избегайте подозрительных писем

Gmail помогает защищать ваш аккаунт, автоматически распознавая подозрительные сообщения. Вы также можете самостоятельно проверять письма и настройки, используя советы ниже.

- Проверьте подлинность письма в Gmail.

- Проанализируйте заголовок сообщения.

- Если вы получили подозрительное письмо в Gmail, отметьте его как спам или , чтобы сервис мог блокировать подобные сообщения в будущем.

- на наличие подозрительной активности.

Совет. Если вы используете Gmail на компьютере, наведите указатель мыши на ссылку, но не нажимайте на нее. В левом нижнем углу экрана проверьте веб-адрес и убедитесь, что он соответствует адресу, куда должна вести ссылка.

Избегайте небезопасных веб-страниц

Chrome и Google Поиск автоматически распознают подозрительный контент и нежелательное ПО и предупреждают вас о них.

Подробнее о том, как настроить такие предупреждения в Chrome и Google Поиске…