Dmz

Содержание:

- Использование собственных цепочек обработки трафика (Custom Chain)

- Архитектура и реализация[править | править код]

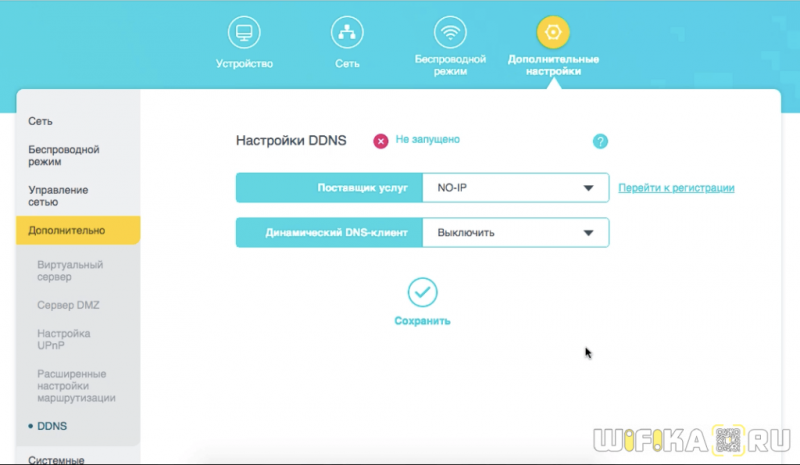

- Что такое DDNS и как его можно использовать

- Назначение и использование DMZ

- Настройка DMZ Хоста На Роутере за 5 Минут

- Zyxel Keenetic

- Как устроен типичный ISP (Internet Service Provider)

- Настройка MTU на компьютере

- Виртуальный сервер DMZ на роутере Tenda

Использование собственных цепочек обработки трафика (Custom Chain)

В прошлых частях статьи мы ознакомились с базовыми настройками файрволла, из которых мы, в том числе, узнали, что межсетевой экран маршрутизатора последовательно проверяет пакет на соответствие правилам фильтрации сверху-вниз. Проверка прекращается в тот момент, когда пакет будет либо пропущен на следующий этап обработки трафика (Action=Accept), либо прохождение пакета будет запрещено (Action=reject,drop,tarpit).

Таким образом, если мы представим себе файрволл, состоящий из 25 правил, то выглядеть это будет следующим образом:

При этом, если пакет соответствует только правилу номер 25, он все равно будет проверен на соответствие правилам с номера 1 по номер 24, на что будут потрачены ресурсы маршрутизатора.

Ситуация осложняется тем, что есть «очень дорогие», с точки зрения процессорного времени, правила фильтрации. В этих случаях приходит на выручку возможность писать собственные цепочки (Chain) обработки правила.

Если вы когда-либо занимались программированием, то собственная цепочка очень похожа на процедуру, вызов которой осуществляется указанием в поле Action команды Jump с именем цепочки, возврат же происходит на следующее правило за вызовом цепочки, по окончании обработки трафика в цепочке, либо если в каком-либо правиле собственной цепочки было использовано Action=Return, что прервало дальнейшую обработку цепочки.

Архитектура и реализация[править | править код]

Разделение сегментов и контроль трафика между ними, как правило, реализуются специализированными устройствами — межсетевыми экранами. Основными задачами такого устройства являются:

- контроль доступа из внешней сети в ДМЗ;

- контроль доступа из внутренней сети в ДМЗ;

- разрешение (или контроль) доступа из внутренней сети во внешнюю;

- запрет доступа из внешней сети во внутреннюю.

В некоторых случаях для организации ДМЗ достаточно средств маршрутизатора или даже прокси-сервера.

Серверы в ДМЗ при необходимости могут иметь ограниченную возможность соединиться с отдельными узлами во внутренней сети. Связь в ДМЗ между серверами и с внешней сетью также ограничивается, чтобы сделать ДМЗ более безопасной для размещения определённых сервисов, чем Интернет. На серверах в ДМЗ должны выполняться лишь необходимые программы, ненужные отключаются или вообще удаляются.

Существует множество различных вариантов архитектуры сети с DMZ. Два основных — с одним межсетевым экраном и с двумя межсетевыми экранами. На базе этих методов можно создавать как упрощенные, так и очень сложные конфигурации, соответствующие возможностям используемого оборудования и требованиям к безопасности в конкретной сети.

Конфигурация с одним межсетевым экраномправить | править код

Схема с одним межсетевым экраном

Для создания сети с ДМЗ может быть использован один межсетевой экран, имеющий минимум три сетевых интерфейса: один — для соединения с провайдером (WAN), второй — с внутренней сетью (LAN), третий — с ДМЗ. Подобная схема проста в реализации, однако предъявляет повышенные требования к оборудованию и администрированию: межсетевой экран должен обрабатывать весь трафик, идущий как в ДМЗ, так и во внутреннюю сеть. При этом он становится единой точкой отказа, а в случае его взлома (или ошибки в настройках) внутренняя сеть окажется уязвимой напрямую из внешней.

Конфигурация с двумя межсетевыми экранамиправить | править код

Схема с двумя межсетевыми экранами

Более безопасным является подход, когда для создания ДМЗ используются два межсетевых экрана: один из них контролирует соединения из внешней сети в ДМЗ, второй — из ДМЗ во внутреннюю сеть. В таком случае для успешной атаки на внутренние ресурсы должны быть скомпрометированы два устройства. Кроме того, на внешнем экране можно настроить более медленные правила фильтрации на , обеспечив усиленную защиту локальной сети без негативного влияния на производительность внутреннего сегмента.

Ещё более высокий уровень защиты можно обеспечить, используя два межсетевых экрана двух разных производителей и (желательно) различной архитектуры — это уменьшает вероятность того, что оба устройства будут иметь одинаковую уязвимость. Например, случайная ошибка в настройках с меньшей вероятностью появится в конфигурации интерфейсов двух разных производителей; дыра в безопасности, найденная в системе одного производителя, с меньшей вероятностью окажется в системе другого. Недостатком этой архитектуры является более высокая стоимость.

ДМЗ-хостправить | править код

Некоторые маршрутизаторы SOHO-класса имеют функцию предоставления доступа из внешней сети к внутренним серверам (режим DMZ host или exposed host). В таком режиме они представляют собой хост, у которого открыты (не защищены) все порты, кроме тех, которые транслируются иным способом. Это не вполне соответствует определению истинной ДМЗ, так как сервер с открытыми портами не отделяется от внутренней сети. То есть ДМЗ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из настоящей ДМЗ блокируются разделяющим их межсетевым экраном, если нет специального разрешающего правила. ДМЗ-хост не предоставляет в плане безопасности ни одного из преимуществ, которые даёт использование подсетей, и часто используется как простой метод трансляции всех портов на другой межсетевой экран или устройство.

Что такое DDNS и как его можно использовать

DDNS, или DynDNS – сервис динамических DNS (динамическая система доменных имён), который позволяет присвоить вашему роутеру постоянный адрес в интернете, используя который, можно к нему подключиться удалённо.

Для чего нужно подключаться к маршрутизатору из интернета? Например, у вас настроен файловый сервер (FTP) и вы хотите иметь доступ к своим файлам с рабочего компьютера в офисе. Ещё прямое подключение к роутеру из интернета потребуется, если у вас организована система видеонаблюдения через подключенные к нему IP-камеры.

Если провайдер предоставляет вам статический IP-адрес, то зайти на ваш роутер с любого компьютера в интернете не составит труда. Его адрес в сети никогда не меняется, и если ввести его в адресной строке браузера, вы попадёте на роутер. На роутере следует настроить проброс портов, чтобы можно было получить доступ к ресурсам локальной сети. Например, если вы запустили Веб-сервер на вашем компьютере. Делаем проброс 80-го порта роутера на 80-й порт компьютера с запущенным Веб-сервером. И всё. По статическому IP, вбитому в браузере, попадаем на свой сайт.

Однако у большинства провайдеров предоставление статического IP платное. А пользователям он раздаёт динамические IP, которые регулярно меняются. В этом случае вы не сможете подключиться к своему роутеру из интернета, потому что с определённой периодичностью ему будет присваиваться новый адрес, который, естественно, вы не будете знать.

В этой ситуации поможет DDNS. Сервис отслеживает изменения IP-адреса вашего роутера и привязывает его к постоянному доменному имени, введя которое, вы сможете подключиться к маршрутизатору независимо от того, как часто ваш провайдер меняет его IP.

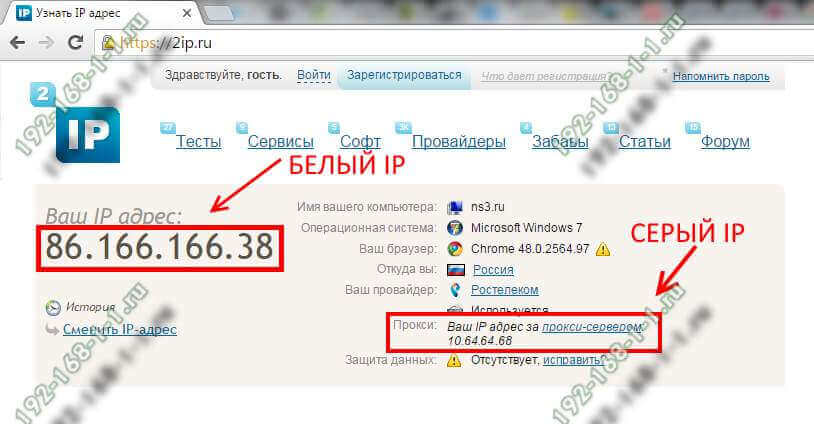

Правда, здесь есть одно но. DDNS работает только с белыми IP-адресами. Это реальный адрес в интернете, который виден с любого устройства. Но, поскольку таковых хронически не хватает, чаще всего провайдеры используют пул серых IP-адресов. Ещё они называются частными или приватными. То есть за вашим домом или даже кварталом закреплён один белый IP, который присваивается роутеру провайдера. А всем пользователям в этом сегменте сети раздаются внутрисетевые адреса, которые не видны из интернета. Это и есть серые IP. С ними сервисы DDNS работать не могут. В этом случае вам нужно обратиться к провайдеру и объяснить, что вам нужен белый IP.

Узнать серый или белый адрес использует ваш роутер просто. На главной странице веб-интерфейса, где отображается информация о текущем состоянии устройства, вы увидите внешний IP-адрес, полученный от провайдера. Запомните его и зайдите на сайт любого сервиса, который позволяет узнать ваш текущий IP. Например, сайт 2ip.ru. Если он покажет вам такой же адрес, как и на роутере, значит у вас белый IP. Если же адреса будут отличаться, значит ваш IP серый.

Роутеры Asus могут сами определить какой у вас адрес. Достаточно открыть вкладку с настройками DDNS в веб-интерфейсе устройства. Если у вас серый IP, вы увидите следующее сообщение: “Беспроводной роутер использует приватный WAN IP адрес. Этот роутер находится в NAT окружении и служба DDNS работать не может”.

Некоторые производители роутеров предоставляют облачные сервисы, которые могут работать в том числе и с серыми адресами. Например, сервис KeenDNS у производителя маршрутизаторов Keenetic.

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ – это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Настройка DMZ Хоста На Роутере за 5 Минут

В этой статье я расскажу, что такое DMZ хост или сервер на роутере. А также как открыть порты с помощью функции DMZ. Раз вы уже читаете эту статью, то наверняка вы уже знаете, что такое виртуальный сервер и для чего это нужно делать. Если нет, то читаем тут.

Если коротко — то открыть порт на роутере нужно в том случае, когда вы с компьютера обмениваетесь файлами с другими пользователями интернета. Например, для работы запущенного на домашнем ПК FTP-сервера, либо торрент-клиента, либо сетевой игры.

В этой статье мы научимся открывать сразу все порты при помощи так называемого DMZ-хоста на примере роутеров TP-Link, Asus, Zyxel Keenetic и Tenda

DMZ — что это в роутере?

DMZ («демилиторизованная зона») — это технология, с помощью которой можно открыть абсолютно все порты на одном конкретном устройстве

Как использовать сервер DMZ на маршрутизаторе?

С помощью описанного выше методы мы с помощью роутера открываем лишь один порт для одного устройства в сети. Через DMZ-хост можно открыть сразу несколько портов.

Однако, делать это нужно лишь в крайних случаях, так как в таком случае устройство оказывается абсолютно открытым для доступа из интернета.

Однако иногда это делать необходимо, например, для настроек просмотра камер видеонаблюдения, подключенных через регистратор, или для организации игрового сервера.

Приведу пример — часто при подключении регистратора видеонаблюдения по умолчанию используется порт 80 и поменять его в настройках просто невозможно. В то же самое время на маршрутизаторе этот порт также занят и перенаправить его не получится. В этом случае на помощь приходит DMZ-хост на роутере.

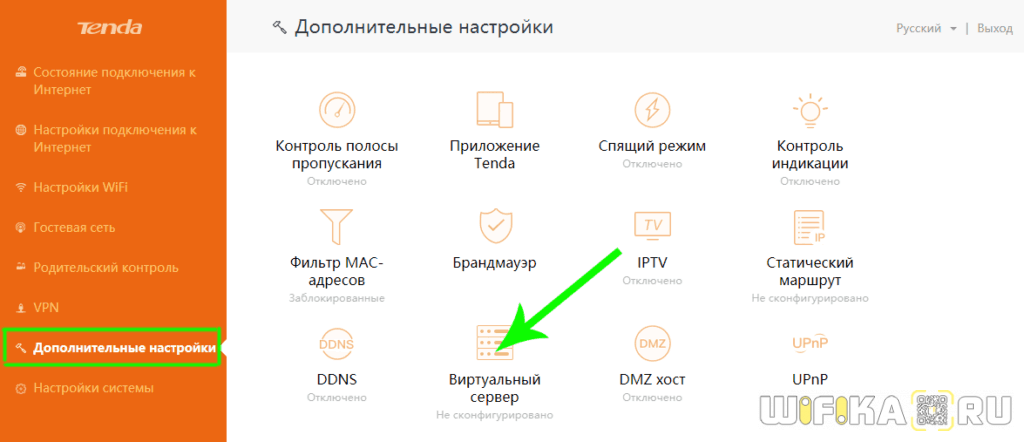

Виртуальный сервер DMZ на роутере Tenda

В wifi роутерах Tenda функция открытия портов называется «Виртуальный сервер». В админке ее можно найти в разделе «Дополнительные настройки — Виртуальный сервер»

Но сначала необходимо назначить статический IP адрес для компьютера, на который вы хотите сделать перенаправление портов, иначе при следующем включении по DHCP роутер может присвоить ему другой адрес и все наши настройки собьются. Как это сделать, читайте тут.

Когда за компьютером зарезервирован определенный адрес, вписываем его в разделе «Виртуальный сервер» в ячейке «Внутренний IP адрес».

И далее заполняем:

- Порт локальной сети — выбираем из списка наиболее подходящий под наши нужды из выпадающего списка — ftp, http, pop3, SMTP и так далее…

- WAN порт — указываем тот же, что и в предыдущем случае

- Протокол — ставим TCP&UDP

И нажимаем кнопку «Добавить»

После сохранения настроек, порт через роутер Tenda откроется и мы сможем без проблем предоставить доступ из интернета к тем или иным ресурсам на компьютере.

Активация DMZ хоста на wifi роутере Tenda находится в «Дополнительных настройках». Здесь все просто — переводим тумблер во включенное положение и вписываем IP адрес компьютера или иного устройства, на котором мы хотим открыть все порты

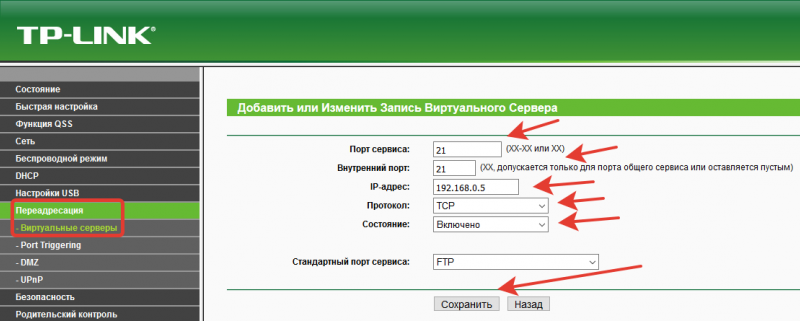

Настройка DMZ на роутере TP-Link

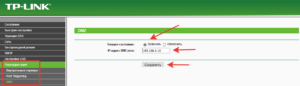

Функция DMZ на роутере TP-Link в новой версии веб-интерфейса находится в «Дополнительных настройках» в разделе «NAT переадресация — DMZ». Здесь все просто — включаем его галочкой и указываем IP адрес компьютера, на котором откроются все порты.

Настройка DMZ Zyxel Keenetic

На роутере Zyxel Keenetic тоже имеется подобная функция, но она не называется DMZ, а скрыта в разделе «Безопасность — Межсетевой экран».

Сначала выбираем здесь тип сети, в которую хотим разрешить доступ — это Home Network (Домашняя сеть) И далее нажимаем на кнопку «Добавить правило»

Далее оставляем все по умолчанию, кроме одного пункта — «IP адрес назначения». Здесь нужно выбрать «Один» и в текстовом поле написать IP адрес компьютера, на котором надо открыть все порты

Обратите внимание, что в графе «Протокол» сейчас выбираем TCP

Делаем все, как на картинке ниже:

И жмем на кнопку «Сохранить». После этого добавляем еще одно правило — точно такое же, только для протокола «UDP». В итоге должна получиться вот такая картина

На обновленной линейке Keenetic DMZ настраивается тоже в рубрике «Межсетевой экран». Жмем тут «Добавить правило»

Включаем его галочкой и прописываем все то же самое, как и в старой версии Zyxel

Для расширения кругозора также советую прочитать инструкцию от компании Зайксель.

по настройке DMZ Host на маршрутизаторе

Если статья помогла, то в благодарность прошу сделать 3 простые вещи:

- Подписаться на наш канал

- Отправить ссылку на публикацию к себе на стену в социальной сети по кнопке выше

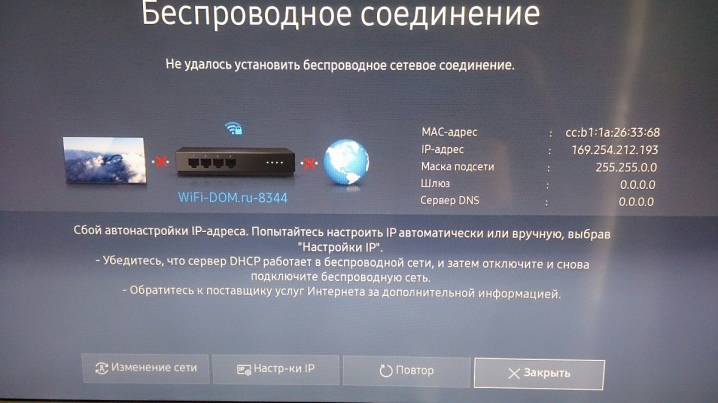

Zyxel Keenetic

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

Введите имя и нажмите на кнопку регистрации.

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

Заходим в «Переадресацию» и создаем правило:

- Ставим галочку «Включить правило».

- Описание – для удобства назовите «DMZ».

- Вход – здесь нужно указать то подключение, через которое у вас идет интернет.

- Выход – здесь указываем имя устройства, которое вы и добавляете в ДМЗ.

- Протокол – устанавливаем параметр «TCP/UDP (все порты и ICMP)».

- Расписание работы – тут можно установить режим работы, но чаще всего сервер «Работает постоянно».

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

Теперь нужно ввести следующие данные:

- Описание – назовите как «DMZ» чтобы не перепутать, но название на самом деле может быть любым.

- Интерфейс – здесь нужно выбрать именно то подключение, через которое у вас идет интернет. Эти данные можно посмотреть в разделе «Интернет».

- Протокол – здесь ставим только одно значение: TCP/UDP (все порты и ICMP).

- Перенаправить на адрес – тут выбираем наш сервер.

Нажимаем по кнопке «Сохранить».

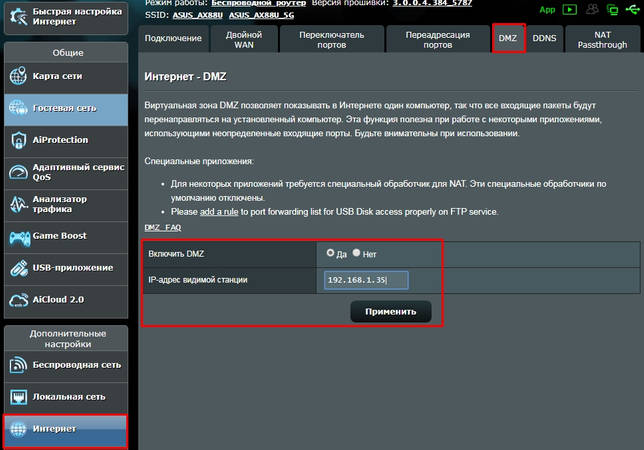

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

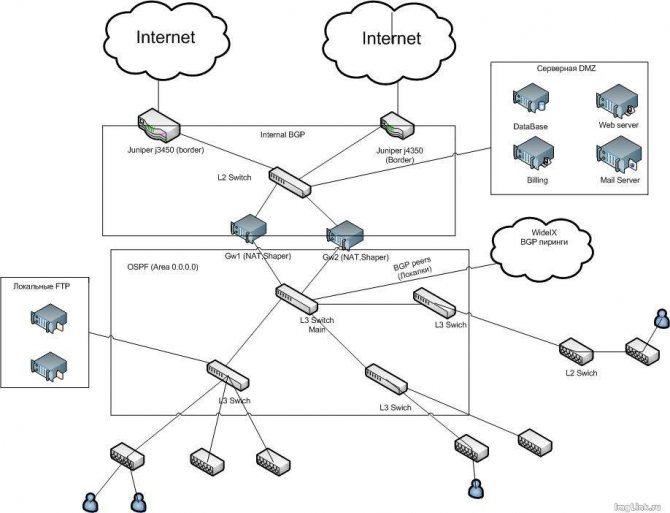

Как устроен типичный ISP (Internet Service Provider)

Многие задаются вопросом как устроена сеть провайдера или как им самим строить сеть, в данной статье я покажу как спроектирована и работает сеть у меня, на логическом уровне. Хотя не считаю свою структуру за идеальную, можно было сделать и лучше, но это мое имхо

Типичная сеть передачи данных состоит из 4-х уровней, многие говорят что 3 но на самом деле их 4

1 уровень – граница сеть, т.е стык с другими операторами, он же бордер На этом уровне обычно ведется работа с магистральными операторами у кого берем Интернет и операторами клиентами – которым даем Интернет

2 уровень – это само ядро сети В него входят биллинг, radius сервер, центральные коммутаторы куда все воткнуто, NAT и шейперы (которыми нарезаем полосу клиенту. Можно резать и на порту управляемого коммутатора – но в таком случае и локальные ресурсы будут на тарифной скорости, нам-же надо предоставить тарифную скорость в Интернет и до 100мбит внутри своей сети Взаимодействие между оборудованием обычно тоже происходит с помощью протоколов динамической маршрутизации таких как BGP (В этом случае внутреннее BGP или OSPF), но есть и приверженцы статических маршрутов

3 уровень – это уровень распределения, агрегация В этот уровень обычно обычно входят управляемые коммутаторы (2-го или 3-го уровня) квартала или района, в зависимости от внутреннего устройства сети. В моем случае ставятся коммутаторы 3-го уровня и иногда дополняются коммутатором 2-го уровня, т.к при схеме VLAN на дом – не стоит разгребать домовые вланы в ядре сети

4 уровень – уровень доступа, акцесс, точка клиентского доступа Это те самые домовые свитчи которые стоят в подвалах и на чердаках домов в ящике. К ним уже подключаются клиенты. В странах СНГ чаще всего используется D-Link DES-3526, D-Link 3026 и потихоньку начали ставить D-Link DES-3028, для юридических лиц обычно уже брезгуют длинками и ставят Cisco Catalyst 2950

Теперь о том как это работает у меня:

1) устройство 1-го уровня

В качестве пограничных маршрутизаторов используются 2 железки Juniper j4350 к каждой из которых подключен свой магистральный аплинк, взаимодействие с аплинками происходит с помощью BGP протокола (т.е отдаем аплинкам сети закрепленные за нашей AS (автономная система) и получаем от них полный список маршрутов в сети Интернет (full-view)

2) устройство 2-го уровня

На втором уровне происходит NAT-инг клиентов, шейпирование тарифных скоростей и маршрутизация (Интернет или пиринговые сети)

В качестве NAT-еров и шейперов используются две интелевских серверных платформы под управлением FreeBSD (на каждом из них производится и NAT и нарезка скоростей и каждый из них резервирует друг друга). Шейпинг осуществляется с помощью dummynet и таблиц (tablearg) а нат с помощью pf Так-же между этими маршрутизаторами и пограничными маршрутизаторами (j4350) бегает внутреннее BGP для того чтобы в случае отказа одного из бордеров – быстро переключится на второй да и некая балансировка трафика тоже не будет лишней Между маршрутизаторами и коммутаторами 3-го уровня бегает протокол OSPF для обмена внутрисетевыми и пиринговыми маршрутами + мы аннонсим с маршрутизаторов на них дефаулт роут, т.е маршрут по умолчанию. Маршрутизатор 1 имеет метрику 100 Маршрутизатор 2 имеет метрику 200, т.е в случае отказа одного из маршрутизаторов – все пакеты пойдут через резервные ( интервал переключения около 10 секунд)

3) устройство 3-го уровня

При моей схеме VLAN на дом на уровне распределения приходится держать коммутаторы 3-го уровня, которые занимаются маршрутизацией домовых сетей и вланов. На коммутаторах работает IGMP snooping, обрезается весь ненужный мультикаст и режутся бродкасты и порты NetBIOS (tcp/udp 135-139, 445)

4) устройство 4-го уровня

На четвертом уровне стоят коммутаторы D-Link DES-3526, планируем ставить DES-3028, т.к 4-ре гигабитных порта очень часто нужны. Да и по слухам 3526 уже EOL К коммутаторам напрямую подключаются клиенты, на абонентских порах включен loopback detect (для выключения портов с петлей), максимальное количество mac-адресов на порту равно 5, включен igmp snooping и фильтруется весь мультикаст кроме диапазонов 224.200.100.0-224.200.150.255 и 224.0.0.2, так-же зарезаются все бродкасты (кроме arp протокола) и весь NetBIOS

А теперь логическая схема всего этого дела:

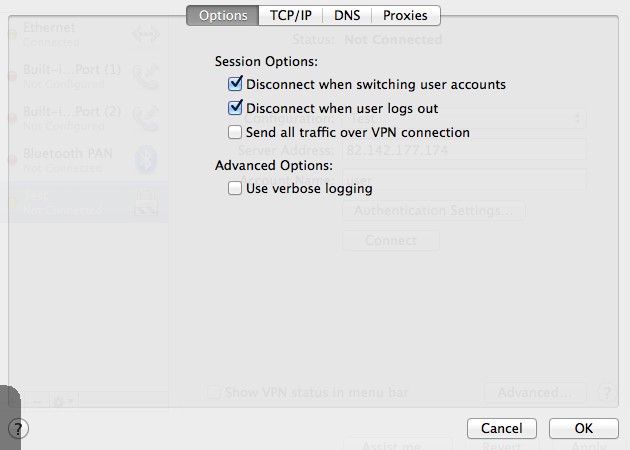

Настройка MTU на компьютере

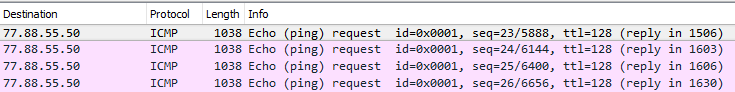

Для увеличения производительности, чтобы на маршрутизатор не приходили слишком большие пакеты, возможна настройка MTU на оборудовании. В частности, можно выставить размер MTU на персональном компьютере, требуется воспользоваться командной строкой, запущенной от имени администратора:

- Определим текущее значение MTU. В командной строке выполнить команду «netsh interface ipv4 show subinterfaces». В строке ответа напротив Ethernet видим, что текущий параметр MTU, составляет 1500

- Установим новое значение. В командной строке следует выполнить команду, например, если необходимо заменить на 1024, то она будет выглядеть следующим образом: «netsh interface ipv4 set subinterface “Ethernet” mtu=1024 store=persistent»

- Проверяем, что новое значение установилось

После данной установки на компьютере, с него будут отправляться пакеты, у которых максимальный размер на уровне IP будет 1024 байта, но на MAC уровне максимальный отправляемый блок данных будет размером 1038 байт (14 из них для заголовка MAC).

Большего размера пакеты не будут отправляться. То есть, если в настройках роутера рассчитан и правильно выставлен MTU 1024, то точно такой же MTU следует задать в настройках подключенного к нему компьютера.

Виртуальный сервер DMZ на роутере Tenda

В wifi роутерах Tenda функция открытия портов называется «Виртуальный сервер». В админке ее можно найти в разделе «Дополнительные настройки — Виртуальный сервер»

Но сначала необходимо назначить статический IP адрес для компьютера, на который вы хотите сделать перенаправление портов, иначе при следующем включении по DHCP роутер может присвоить ему другой адрес и все наши настройки собьются. Как это сделать, читайте тут.

Когда за компьютером зарезервирован определенный адрес, вписываем его в разделе «Виртуальный сервер» в ячейке «Внутренний IP адрес».

И далее заполняем:

- Порт локальной сети — выбираем из списка наиболее подходящий под наши нужды из выпадающего списка — ftp, http, pop3, SMTP и так далее…

- WAN порт — указываем тот же, что и в предыдущем случае

- Протокол — ставим TCP&UDP

И нажимаем кнопку «Добавить»

После сохранения настроек, порт через роутер Tenda откроется и мы сможем без проблем предоставить доступ из интернета к тем или иным ресурсам на компьютере.

Активация DMZ хоста на wifi роутере Tenda находится в «Дополнительных настройках». Здесь все просто — переводим тумблер во включенное положение и вписываем IP адрес компьютера или иного устройства, на котором мы хотим открыть все порты