Ddos атака . объяснение и пример

Содержание:

- Бесплатно защититься от DDoS-атак !?

- Кто, кого и зачем

- DDoS-атака — как это происходит

- Как обезопасить сайт

- Как определить, что ваш сервер или сайт подвергся нападению

- Организация DDOS-атак

- Каковы распространенные типы DDoS-атак?

- [править] Термоядерный DDoS

- Что такое современная ddos атака

- Настройка приложения и подключение услуги по защите от DDoS

- Каков процесс смягчения DDoS-атаки?

- Как бороться с ДДоСом web-сервера?

- Что делать, если на ваш ресурс неоднократно проводятся атаки?

- Зачем злоумышленники атакуют сайты?

- Последствия DDoS-атак

Бесплатно защититься от DDoS-атак !?

Как упоминается в известной пословице — бесплатно сыр сами догадываетесь где. Конечно, есть сервисы, которые типа дают «шаровую» защиту от DDoS’а в конечном итоге, если приходится воспользоваться услугами данных онлайн сервисов, то в большинстве случаев, компьютерные мошенники уже канал связи разок-другой уже забили и web-хостер, удачно перекрыл доступ к сайту.

Следующим пунктом компьютерных жуликов будет заполнить канал связи «шарового» ДДоС-сервиса. В последствии чего придется тратить деньги на ДДоС защиту у данного DDoS сервиса — такая вот просто акция рекламная, на шару, но не бесплатно в конечном итоге.

В основном, у этих онлайн-сервисов совсем плохо работает служба поддержки, т.е. письмо пишем сегодня, спустя неделю ожидаем ответа, в случае удачи, в целом совершенно НЕ СОВЕТУЕМ данный сыр от разных КлоудФайер и им подобных — будет дороже, проверено на деле и испытано!

Кто, кого и зачем

DDoS-атака – это воздействие, направленное на конкретный сетевой ресурс, которое преследует вполне определенные цели – парализовать работу, причинить материальный вред, дискредитировать владельца в глазах клиентов и партнеров. Нередко такие нападения – часть сложной цепочки киберпреступлений, конечная цель которых – взлом сервера с дальнейшей кражей или уничтожением данных.

Мощные и продолжительные – высокоуровневые атаки DDoS – удовольствие не из дешевых. Они происходят нечасто, но с шумом и освещением в прессе, а проводят их хорошо оснащенные киберпреступники-профессионалы и хакерские сообщества. Целями таких нападений обычно становятся крупные состоятельные компании, а инициаторами – либо конкуренты и враги последних, либо сами злоумышленники ради откупа за прекращение воздействия

Нередко этот инструмент используют в качестве орудия политических акций, например, чтобы привлечь внимание или оказать давление на влиятельных лиц

Средние и маломощные DDoS-атаки – явление куда более распространенное. Их жертвой может стать любой доступный из Интернета ресурс – сайт, корпоративный сервер и даже чей-нибудь личный компьютер. Заказчиками и исполнителями подобных акций тоже становятся конкуренты и вымогатели, но могут быть и просто любопытствующие экспериментаторы из числа скучающих школьников.

Впрочем, проблем от выкрутасов «мамкиных хакеров» ничуть не меньше, чем от профи: если им удается достичь поставленной цели, жертва неизбежно несет убытки и тратит силы на устранение последствий. Но самое опасное то, что работой недоучек могут воспользоваться их более продвинутые «коллеги» и попытаться, например, проникнуть на атакуемый ресурс.

Визуализация DDOS в приложении Logstalgia

«ПоДДосить» небольшой сайт или сервер некрупного предприятия стоит вполне доступных денег. Злоумышленнику даже не нужно иметь свой ботнет – услуги проведения DDoS-атак сегодня предлагаются почти легально. И не где-нибудь в Даркнете, а в открытой Всемирной паутине по абонентской подписке. Ну а особо пытливые умы могут просто скачать программку с инструкцией и сделать всё «как надо» своими руками. К их радости, ПО для проведения DDoS тоже можно найти в свободном доступе.

Профессиональные масштабные нападения ведутся из командных центров, расположенных в разных странах мира. Центры зачастую никак не связаны ни с географией зомби-сетей, которыми управляют, ни с местонахождением самих киберпреступников. А это создает определенные трудности в нейтрализации подобной деятельности.

Напротив, ответственность за «любительские» атаки чаще лежит на тех, кто имеет или ранее имел прямое отношение к жертве. Они, как правило, не обладают ресурсами, способными обеспечить им должный уровень защиты, и легко попадаются. Так что если вашему бизнесу пытаются вредить при помощи DDoS, не забывайте обращаться в правоохранительные органы.

DDoS-атака — как это происходит

DDoS (Distributed Denial of Service attack) – это атака на заданный компьютер, который вследствие такого воздействия перестает отвечать на запросы других пользователей сети. Создается слишком большое количество запросов, обработать которые компьютер не в состоянии. Что приводит к образованию длинной очереди, запросы из которой перестают обрабатываться.

Одному хакеру невозможно организовать такую атаку. В распоряжении злоумышленников должна быть сеть компьютеров. Иногда подобные атаки выполняются с миллионов устройств. Это личные компьютеры и другие устройства (видеокамеры, роутеры и т.п.), зараженные троянскими программами. Такой вирус можно получить при получении почты, посещении зараженных сайтов, а также устанавливая нелицензионное ПО. Пользователи могут не знать о наличии заражения, либо не избавляться от него, не предполагая серьезности последствий.

Одному хакеру невозможно организовать такую атаку. В распоряжении злоумышленников должна быть сеть компьютеров. Иногда подобные атаки выполняются с миллионов устройств. Это личные компьютеры и другие устройства (видеокамеры, роутеры и т.п.), зараженные троянскими программами. Такой вирус можно получить при получении почты, посещении зараженных сайтов, а также устанавливая нелицензионное ПО. Пользователи могут не знать о наличии заражения, либо не избавляться от него, не предполагая серьезности последствий.

Сеть зараженных вирусом компьютеров носит название – ботнет. Его функционирование требует наличия координирующего сервера. Именно с него поступают команды на устройства зараженной сети.

DDoS атака приводит к значительным материальным потерям и наносят непоправимый удар по репутации. Сайт может быть отключен дата-центром сервера, снизится клиентопоток. Защита от DDoS-атак необходима в любом случае для проектов, которые не хотят растерять свои данные.

Как обезопасить сайт

Блокировка нежелательных запросов через htaccess. Работа с файлом .htaccess дает возможность на уровне сервера управлять доступом к сайту, не затрагивая коды и скрипты, за счет чего он нагружает ресурс очень слабо. При этом защита сайта осуществляется при помощи введений ограничений по IP-адресам и определенным признакам в запросах.

Защита с помощью PHP-скрипта. Каждый поступивший на сайт запрос анализируется, а IP, от которого он исходил, запоминается. Если команды поступают с привычного IP в промежутки, нетипичные для человека, то ему блокируется доступ к странице. К недостатку данного способа можно отнести то, что от работы скрипта нагрузка на сайт может повыситься.

Сервис для очистки от спамного трафика. К доменному имени вашего сайта добавляется DNS-сервер компании, которая предоставляет услуги защиты. В результате все запросы, поступающие на ваш сайт, сначала идут на IP-адрес фильтрующего сервера. Безопасные пакеты направляются на хостинг вашего ресурса, а подозрительные блокируются. В результате всю лишнюю нагрузку берет на себя специальный сервер.

Как определить, что ваш сервер или сайт подвергся нападению

От начала воздействия до момента, когда атакуемый ресурс перестает отвечать на запросы, чаще всего (но не всегда) проходит несколько часов. Если успеть принять защитные меры, серьезных последствий можно избежать. Но для этого необходимо знать, какими бывают неявные признаки нападения.

Итак, чем проявляется ДиДос-атака:

- Входящий, а иногда и исходящий сетевой трафик атакуемого узла увеличивается в разы и имеет тенденцию к дальнейшему росту. Заметно вырастает объем трафика на определенные порты.

- По нарастающей увеличивается нагрузка на процессор и оперативную память.

- В работе серверных приложений возникают различные ошибки – от «вылета» отдельных функций до полной невозможности запуска.

- Основная масса клиентов обращается к одним и тем же функциям приложения или сайта, например, открывает определенную страницу.

- На атакуемом сайте медленно грузятся страницы, не выполняются отдельные функции, возникают ошибки. Иногда при признаках атаки сайт блокирует хостинг-провайдер, дабы защитить от воздействия ни в чем не повинных соседей.

- В логах атакуемого сервера и сетевых устройств большое количество однотипных запросов от клиентов, географически удаленных друг от друга (зомби-сети зараженных компьютеров).

- К сайту, традиционно имеющему аудиторию, объединенную по конкретному признаку, например, языку или месторасположению (городской портал), массово обращаются клиенты, не имеющие этого признака. Например, из других городов и стран.

Эти симптомы, кроме двух последних, встречаются не только при нападениях хакеров, но и при других неполадках сетевых ресурсов

Единственный признак – повод усилить внимание. Но если их два или больше, пора принимать защитные меры

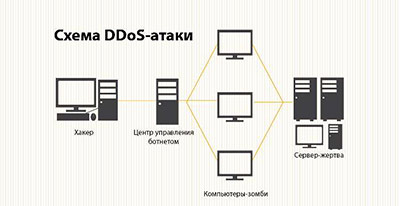

Организация DDOS-атак

Серверы имеют ограничения на одновременную обработку запросов. Также для оптимизации нагрузки предусмотрено ограничение пропускной способности канала, соединяющего сеть и сервер. Для обхода ограничений злоумышленники организуют специальную сеть с вредоносным ПО («ботнет»). Для наглядности ее схема приведена ниже.

Входящие в инфраструктуру «ботнет» компьютеры не связаны между собой. Они используются для генерации избыточного трафика, способного перегрузить атакуемую систему. Для этого на компьютеры ставится троян, который запускается удаленно. Атаке подвергается DNS сервер, пропускной канал и интернет-соединение.

Каковы распространенные типы DDoS-атак?

Различные типы DDoS-атак нацелены на различные компоненты сетевого подключения. Чтобы понять, как работают различные DDoS-атаки, необходимо знать, как осуществляется сетевое подключение. Сетевое подключение к интернету состоит из множества различных компонентов или “слоев”. Как и строительство дома с нуля, каждый шаг в модели имеет свое назначение. Модель OSI является концептуальной основой, используемой для описания сетевого подключения в 7 различных уровнях. В то время как почти все DDoS-атаки включают в себя целевое устройство или сеть с трафиком, атаки можно разделить на три категории. Злоумышленник может использовать один или несколько различных типов атаки или циклические атаки, основанные на мерах противодействия, принимаемых целью.

Атаки на уровне приложений

Цель атаки:

Иногда упоминается как уровень 7 DDoS-атак (в отношении 7-го уровня модели OSI), цель этих атак состоит в том, чтобы исчерпать ресурсы цели. Атаки нацелены на уровень, на котором веб-страницы создаются на сервере и доставляются в ответ на HTTP-запросы. Один HTTP-запрос дешев для выполнения на стороне клиента, и может быть дорогим для целевого сервера, чтобы ответить, поскольку сервер часто должен загрузить несколько файлов и выполнить запросы базы данных для создания веб-страницы. Атаки уровня 7 трудно защитить, поскольку трафик нелегко распознать как вредоносный.

Поток HTTP

Эта атака похожа на нажатие обновить в веб-браузере снова и снова на многих разных компьютерах одновременно – большое количество запросов HTTP наводняет сервер, что приводит к отказу в обслуживании. Этот тип атаки варьируется от простого к сложному. Более простые реализации могут обращаться к одному URL-адресу с одинаковым диапазоном атакующих IP-адресов, источников ссылок и агентов пользователей. Сложные версии могут использовать большое количество атакующих IP-адресов и целевых случайных URL-адресов с помощью случайных источников ссылок и агентов пользователей.

Атаки по протоколу

Цель атаки:

Атаки по протоколу, также известные как атаки с исчерпанием состояния, вызывают нарушение работы службы, потребляя всю доступную емкость таблицы состояний серверов веб-приложений или промежуточных ресурсов, таких как брандмауэры и подсистемы балансировки нагрузки. Атаки протокола используют слабые места в уровне 3 и уровне 4 стека протокола, чтобы сделать цель недоступной.

SYN Flood

Поток SYN аналогичен работнику на складе, получающему запросы от передней части магазина. Работник получает запрос, идет и получает пакет, и ждет подтверждения, прежде чем вынести пакет в магазин. Затем работник получает еще много запросов пакетов без подтверждения до тех пор, пока они не сможет нести больше пакетов, перегружается, и запросы начинают идти без ответа. Эта атака использует квитирование TCP, отправляя цели большое количество пакетов SYN «запрос начального соединения» TCP с поддельными IP-адресами источника. Целевой компьютер отвечает на каждый запрос на подключение, а затем ожидает последнего шага в квитировании, которое никогда не происходит, исчерпывая ресурсы целевого объекта в процессе.

Объемные атаки

Цель атаки:

Эта категория атак пытается создать перегрузку, потребляя всю доступную пропускную способность между целью и интернетом. Большие объемы данных отправляются цели с помощью усиления или другого средства создания массового трафика, например, запросов от ботнета.

Усиление DNS

Усиление DNS — это, как если бы кто-то позвонил в ресторан и сказал: «Мне все, пожалуйста, перезвоните мне и продиктуйте мне весь мой заказ», где номер телефона обратного вызова, который он дает, является номером цели. С очень небольшим усилием, выполняется длинный ответ.

Отправив запрос на открытый DNS-сервер с поддельным IP-адресом (реальным IP-адресом цели), целевой IP-адрес получает ответ от сервера. Злоумышленник структурирует запрос таким образом, что DNS-сервер отвечает цели с большим объемом данных. В результате целевой объект получает усиление исходного запроса злоумышленника.

[править] Термоядерный DDoS

То же самое, что и обычный, только выполняется ботнетом в сотни тысяч машин. Такой ботнет легко забивает магистральный канал в 100 Гбит/сек. Впервые такой DDoS был устроен в рунете в октябре 2010, в результате чего у УкрТелекома были серьезные проблемы с магистральными каналами (атаковали одного из их клиентов). Жертва, исправляя свои DNS-записи, смогла лишь временно положить ya.ru и насолить darpa.net, что было даже воспето в стихах. Способов защиты от столь масштабного DDoS не изобрел ещё никто.

В декабре 2010 года совместно с сотрудниками отдела «К» МВД РФ и зарубежными коллегами, которые занимаются IT-безопасностью, в зоне .RU был обнаружен огромный ботнет, который насчитывает порядка 600000 заражённых компьютеров-«зомби» по всему миру. Обнаруженный ботнет управляется с российских серверов (с каких именно, не уточняется), также удалось установить владельца ботнета, им оказался некто под ником «crazyese» (кроме того, что данный человек посещает форумы хакерской тематики и замешан в DDoS атаках на правительственные сайты разных стран, больше ничего не известно). После обнаружения ботнета владельцем этой сети заинтересовались спецслужбы разных стран.

Недавно стало известно, что с центра управления ботнет-сети того самого «crazyese» были атакованы крупные интернет ресурсы, такие как lenta.ru, vkontakte.ru, yandex.ru, ozon.ru, nasa.gov, kremlin.ru, facebook.com, список сайтов можно перечислять до бесконечности. В конце апреля 2011 года, эксперты зафиксировали новую ботнет-сеть хакера под ником «crazyese», численность которой превышает 4.7 млн заражённых компьютеров по всему миру, 53% из всех «зомби-машин» располагаются в США. Численность новой обнаруженной ботнет-сети растёт с каждым днём. Так же сообщается, что найденный в декабре ботнет из более чем 600000 «зомби-машин» удалось ликвидировать, однако хакер по сей день в розыске.

Что такое современная ddos атака

DDoS расшифровывается как Distributed Denial of Service — атака на информационную систему с целью довести ее до такого состояния, когда она не сможет обслуживать запросы клиентов, для которых она работает. Ддос атака может проводиться как на отдельный сайт, так и на сервер или сеть, обслуживающую масштабную информационную систему (например, ЦОД).

В чем же сущность ddos атаки? По своей сути это распределенная DoS (Denial of Service) атака. Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Виды ддос атак

Для проведения ддос атак чаще всего используют ботнет. От размера ботнета зависит мощность атаки. Из определения понятно, что ddos — это когда много запросов направляют на какую-нибудь цель. А вот цели и типы запросов могут быть принципиально разные. Рассмотрю основные варианты ddos атак, которые встречаются в современном интернете. Их можно разделить на 2 основных типа:

- Атака на уровне L7, то есть на седьмом уровне модели OSI. Нагрузка на приложение. Обычно это HTTP Flood, но не обзательно. Атака может быть и на открытую в мир MySQL или другую базу, почтовый сервер или даже SSH. Данная атака направлена на то, чтобы как можно меньшим трафиком напрягать наиболее тяжелое и уязвимое место сервиса. Обычно вредоносные запросы маскируются под легитимные, что осложняет отражение.

- Уровень L3 L4, то есть сетевой и транспортный уровни модели OSI. Чаще всего это SYN или UDP flood. С помощью ддос атак этого типа стараются загрузить все каналы связи, чтобы таким образом помешать работе сервиса. Как правило, вредоносный трафик легко отличим от легитимного, но его так много, что фильтрация просто не справляется. Все входящие каналы забиваются флудом.

Рассмотрим подробнее конкретные цели для описанных выше атак. Начнем с L7 атак. В качестве цели могут использоваться следующие объекты:

- Какая-то тяжелая страница на сайте. Атакующий простым просмотром сайта с помощью DevTools определяет наиболее тяжелые страницы. Чаще всего это поиск, большие каталоги товаров или заполняемые формы. Определив узкое место, туда направляется шквал запросов, чтобы положить сайт. Для эффективности, можно нагружать сразу все, что показалось тяжелым. С таким подходом можно и десятью запросами в секунду уронить неподготовленный сайт.

- Загрузка файлов с сайта. Если вы размещаете более ли менее крупные файлы непосредственно на веб сервере, то через них его будет очень легко положить, если не настроить ограничения на скачивание. Обычными параллельными загрузками можно так нагрузить сервер, что сайт перестанет отвечать.

- Атака на публичный API. Сейчас это очень популярный инструмент из-за его простоты и легкости использования. Защищать его сложно, поэтому он часто может быть целью ddos атак.

- Любые другие приложения, которые доступны из инетрнета. Часто это почтовые программы, ssh сервер, серверы баз данных. Все эти службы можно нагрузить, если они смотрят напрямую в интернет.

С уровня L3, L4 обычно делают следующие ддос атаки:

- UDP-flood. Это вообще классика. С подобными атаками сталкивались практчески все, кто держит открытыми dns и ntp сервисы. В них постоянно находят уязвимости, позволяющие использовать эти службы для ddos атак на сервера. Злоумышленники сканируют интернет, находят неправильно настроенные или уязвимые сервера, отправляют туда запросы, подделывая адрес источника. В ответ эти серверы шлют несколько запросов по поддельным адресам. Таким способом злоумышленники в несколько раз усиливают свои атаки.

- SYN-flood. Тоже старый вид атак типа отказ от обслуживания. Злоумышленник отправляет большое количество SYN запросов на установку соединения. В общем случае, с помощью syn запросов забивают всю очередь на подключения. В итоге легитимные трафик перестает ходить, сервис не отвечает клиентам.

На основе описания основных типов ddos атак рассмотрим простые и очевидные способы противодействия.

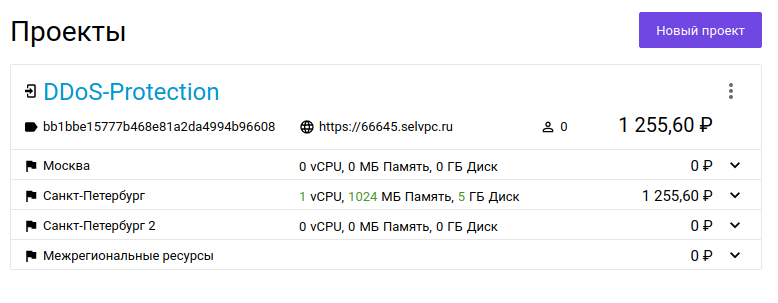

Настройка приложения и подключение услуги по защите от DDoS

В качестве среды для размещения веб-сервера мы выбрали виртуальное приватное облако за возможность быстрого создания виртуальной машины и подключения публичной подсети:

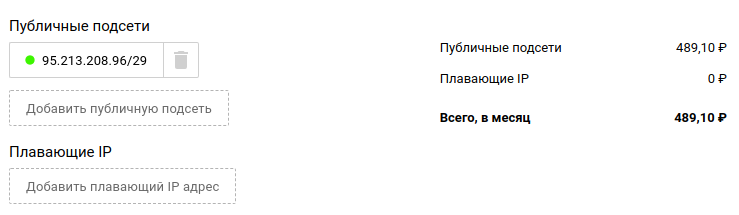

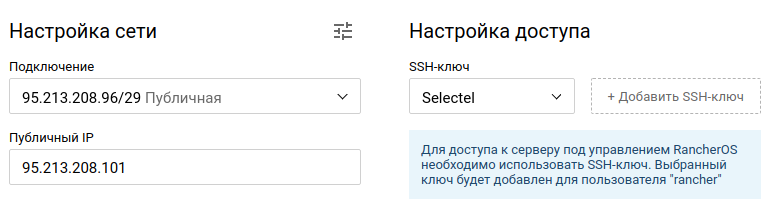

В состав выделенных ресурсов мы также включили публичную подсеть — для работы с услугой по защите от DDoS плавающий IP-адрес не подходит:

Далее создадим сервер внутри проекта, используя в качестве источника для установки системы готовый образ Ubuntu 16.04. В разделе настройки сети необходимо выбрать подключение через зарезервированную ранее публичную подсеть, а также выбрать и записать публичный IP-адрес: он понадобится нам позже.

После установки сервера настроим WordPress, используя стандартный :

Убедившись в работоспособности приложения, перейдем к заказу услуги по защите от DDoS.

Подключение услуги Базовая защита от DDoS

Заказ услуги осуществляется в разделе Сети и услуги в личном кабинете Selectel:

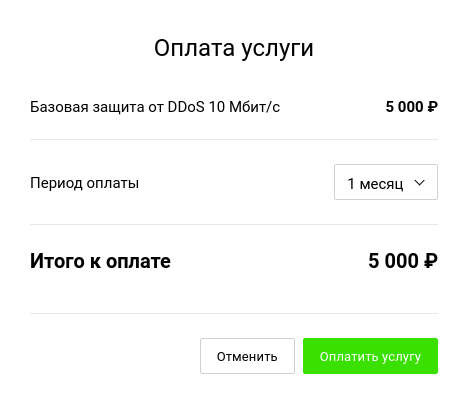

Выберем пункт Базовая защита от DDoS 10 Мбит/с и произведем оплату услуги:

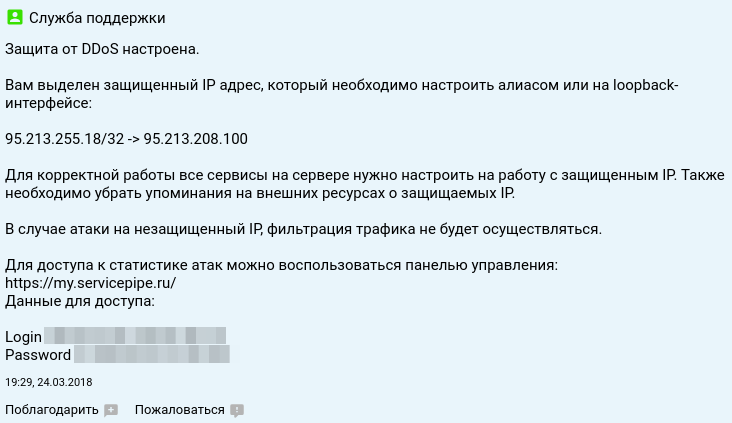

После подключения услуги будет создан тикет в техническую поддержку для настройки защиты под ваше приложение. Сотруднику техподдержки необходимо сообщить IP-адрес и тип приложения. После получения всей необходимой информации будет произведена настройка защиты. Дополнительные сведения о подключенной защите и сервисах будут в ответном сообщении службы поддержки:

Нам был выделен защищенный IP-адрес, который мы настроим далее, а также указаны данные для доступа к сервису статистики атак. Кроме того, как видно из сообщения, необходимо настроить приложение для работы с новым выделенным защищенным IP-адресом, поскольку трафик, поступающий на первоначальный IP-адрес не будет фильтроваться.

Настройка алиасов немного различается в различных системах, в нашем примере мы используем Ubuntu, где это осуществляется следующей командой:

$ sudo ifconfig eth0:0 95.213.255.18 up

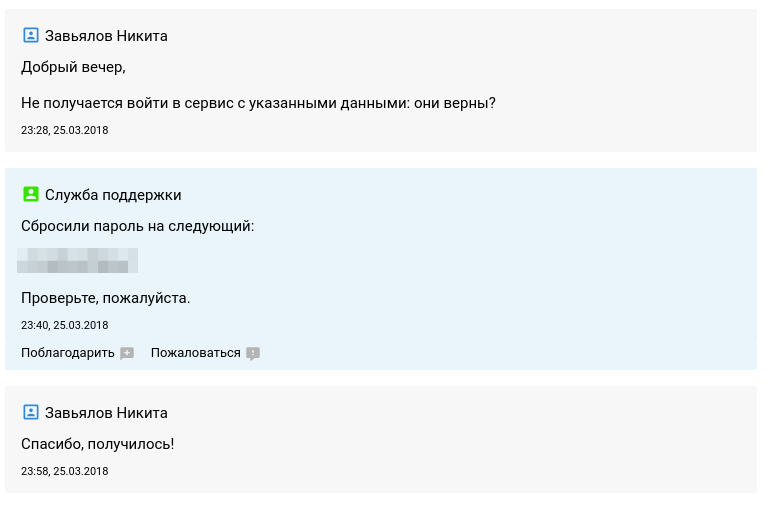

Для многих компаний техподдержка не является главным приоритетом и поэтому время ответа на запросы может стремиться к бесконечности, а качество предлагаемых решений оставляет желать лучшего. Однако, в Selectel круглосуточная поддержка, которая отвечает даже в вечер воскресенья (у автора статьи возникла проблема с доступом к сервису статистики):

На данном этапе остается протестировать работу и доступность сервиса через защищенный IP-адрес:

Каков процесс смягчения DDoS-атаки?

Ключевой проблемой в смягчении DDoS-атаки является различие между атакой и обычным трафиком. Например, если при выпуске нового продукта веб-сайт компании завален нетерпеливыми клиентами, то отключение всего трафика является ошибкой. Если у этой компании внезапно возникает всплеск трафика, вероятно, необходимы усилия по смягчению атаки. Трудность заключается в том, что нельзя различить реального клиента и трафик атаки.

В современном интернете DDoS-трафик поступает во многих формах. Трафик может варьироваться от незамеченных атак с одним источником до сложных и адаптивных многовекторных атак. Многовекторная DDoS-атака использует несколько путей атаки, чтобы подавить цель по-разному, потенциально отвлекая усилия по смягчению на любой одной траектории. Примером многовекторных DDoS-атак является атака, нацеленная на несколько уровней стека протоколов одновременно, например, усиление DNS (целевые уровни 3/4) в сочетании с потоком HTTP (целевой уровень 7).

Смягчение многовекторной DDoS-атаки требует различных стратегий для противодействия различным траекториям. Вообщем говоря, чем сложнее атака, тем более вероятно, что трафик атаки будет трудно отделить от обычного трафика — цель атакующего — максимально смешаться с «толпой», сделав смягчение настолько неэффективным, насколько это возможно. Попытки смягчения, которые включают ограничение общего трафика, могут выбросить хороший трафик вместе с плохим, и атака может также измениться и адаптироваться к обходным контрмерам. Для того чтобы совершить попытку остановки ддос атаки, многоуровневое решение даст наибольшую пользу.

Black Hole запись в маршрутизации

Одним из решений, доступных практически всем администраторам сети, является создание маршрута «черной дыры» и направление трафика в этот маршрут. В своей простейшей форме, когда фильтрация «черных дыр» реализуется без определенных критериев ограничения, и хороший и вредоносный сетевой трафик маршрутизируется к нулевому маршруту (или черной дыре) и отбрасывается из сети. Если ресурс интернета испытывает DDoS-атаку, интернет-провайдер (ISP) ресурса может отправить весь трафик сайта в черную дыру в качестве защиты.

Ограничение скорости

Ограничение количества запросов, принимаемых сервером в течение определенного периода времени, также является способом смягчения атак типа «отказ в обслуживании». Хотя ограничение скорости полезно для замедления веб-скребков от кражи контента и для смягчения попыток входа в систему, одного этого, вероятно, будет недостаточно для эффективной остановки сложной DDoS-атаки. Тем не менее ограничение скорости является полезным компонентом эффективной стратегии смягчения последствий DDoS.

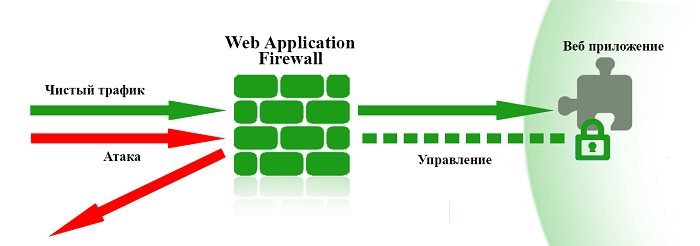

Брандмауэр приложений

Брандмауэр веб-приложений (WAF) — это инструмент, который может помочь в смягчении DDoS-атаки уровня 7. Размещая WAF между интернетом и исходным сервером, WAF может выступать в качестве обратного прокси-сервера, защищая целевой сервер от определенных типов вредоносного трафика. Фильтрация запросов на основе ряда правил, используемых для идентификации средств DDoS, может препятствовать атакам уровня 7. Одним из ключевых значений эффективного WAF является возможность быстрого внедрения пользовательских правил в ответ на атаку.

Anycast

Этот подход использует Anycast для рассеивания трафика атаки через сеть распределенных серверов до точки, где трафик поглощается сетью. Подобно направлению несущейся реки вниз по отдельным более мелким каналам, этот подход распространяет влияние распределенного трафика атаки до такой степени, что он становится управляемым, рассеивая любые разрушительные возможности. Надежность сети Anycast для смягчения DDoS-атаки зависит от размера атаки и эффективности сети

Важной частью смягчения DDoS атак является использование распределенной сети Anycast, реализованной Cloudflare. Cloudflare имеет сеть 25 Тбит/с, что на порядок больше, чем самая большая DDoS-атака

Как бороться с ДДоСом web-сервера?

Как написано выше, есть всего два главных приема борьбы с ДДоС’ом:

— локальный метод борьбы с DDoS атакой, который включает в себя установку web-сервера (часто энжин-экса) таким образом, чтобы паразитный трафик ограничивался скриптом, который предельно просто организован, если было доставлено с одного aй-пи больше N запросов, то ему высвечивается 502 ошибка. Способ всем хорош — не дорогой, достаточно эффективен, устойчив и так далее, НО есть одна проблема — метод никак не может дать отпор атакам, которые являются шире канала связи выделенного для этого сервера веб-хостером;

— глобальный метод борьбы с ДДоСом, который включает в себя ряд этапов: изменение IP-адреса web сервера и покупка DDoS-защиты (проксирования трафика) у какой-нибудь другой организации. Оплачиваем — трафик фильтруется и мошенники не могут достигнуть своей задачи.

Что делать, если на ваш ресурс неоднократно проводятся атаки?

Если на Ваш сайт периодически проводятся DDOS-атаки, имеет смысл воспользоваться услугами специализированных компаний, которые сводят на «нет» усилия мошенников.

В этих компаниях предлагается два решения вопроса:

1.

Перенос сайта на специализированный сервер, защищенный от атак.

Этот сервер находится непосредственно у той компании, которая предоставляет защиту от атак. Защита реализована на базе определенного серверного оборудования и использования программного обеспечение, разработанного для защиты сайтов.

2. Использование отдельного IP-адреса для сайта

Этот вариант наиболее оптимален и позволяет сохранить расположение сайта у действующего хостинг-провайдера. Данный способ подразумевает предотвращение атак путем изменения IP-адреса сайта и фильтрации запросов через прокси-серверы. В результате DDOS-запросы не поступают на истинный IP-адрес сайта и работоспособность сайта сохраняется.

В данной статье мы рассмотрели различные аспекты DDOS-атак и теперь знаем, что такое DDOS-атака и что кроется за этим загадочным словом. В заключение хочется добавить, что если к атаке никто не может быть подготовлен и если у вас имеется свой сайт, то решение защитить его от DDOS будет более чем разумным.

10.08.2012 20:16

Комментарии

Паша / 26.11.2015 15:21

При удачной настройке iptables nginx попросту блокирует атакующие адреса и они не нагружают системные ресурсы сервера, ну а для решения серьезных проблем нужная хорошая аппаратная защита. Могу порекомендовать ребят из Simplyway.net, отлично справляются как с ддос атаками так и толково шарят в администрировании

Зачем злоумышленники атакуют сайты?

В каждом отдельно взятом случае, конечная цель DDoS атаки может быть уникальной, но все они легко классифицируются. Принадлежность атаки к определенному классу стоит знать, так как это поможет выработать грамотный план противодействия, а, в некоторых случаях, он и вовсе не потребуется.

1. Проверка сил у школоты

Самый безобидный вид атаки, как правило, имеющий не более нескольких источников мусорных запросов. Целью такой атаки может стать совершенно произвольный, чаще небольшой, сайт. Выбираются небольшие проекты, так как серьезные ресурсы, как правило, имеют защиту и пробить ее, у школоты не хватит возможностей. А вот, свалить небольшой блог или форум на виртуальном хостинге задача решаемая.

Делают это они чисто для понтов перед своим окружением. Если ваш сайт не представляет какую-то особую коммерческую ценность (бизнес ваш мало с кем конкурирует), то велика вероятность, что вы получите именно такую DoS атаку.

Скорее всего, после падения вашего ресурса и недоступности в течение нескольких часов интерес к нему пропадет, и новых атак от этой группы лиц ждать не придется.

2. С целью вымогательства

Объектами таких атак могут стать проекты, имеющие определенную популярность и существенный доход (по мнению атакующих), если у вас блог для души, то взять будет нечего. Профессионализм атакующих, в данном случае, может существенно различаться в зависимости от серьезности проекта, который планируется ддосить.

Сайт подвергается атаке, теряет доступность для нормальных пользователей и владелец теряет прибыль – магазин недополучает заказы, контентные проекты не показывают рекламу, прочие учреждения теряют репутацию.

Все это сопровождается посланием, в котором от вас попросят заплатить за прекращение DDoS атаки или предложение «крыши» защиты от хакеров.

Платить ни в коем случае нельзя. Полный игнор рано или поздно надоест, и отстанут сами. Параллельно с этим предпринимайте действия по защите сайта.

3. Взлом сайта

Не всегда цель хакеров – это уронить ваш сайт. Зачастую их основная цель заключена в поиске уязвимых мест в вашей CMS, через которые они смогут в будущем внедрить вредоносный код. А поиск таких уязвимостей ведут боты, которые тупо «пробивают» разные известные им заранее косяки – есть они у вас или нет. Когда эти боты работают чересчур усердно и шлют очень много запросов, получается типичная DoS атака и слабенький хостинг не выдерживает.

Такие товарищи могут отстать и сами, а могут повторять свои попытки на регулярной основе. Лучше всего от них свой ресурс поберечь, так как невидимый вредоносный скрипт, который они могут вам внедрить может напакостить существенно сильнее, чем временная недоступность сайта.

4. Конкуренты

Конкуренты могут действовать с прицелом, как на взлом вашего сайта, так и на обычное выведение из строя. Взлом бывает реализовать сложнее, но и «плюшки», которые он приносит, стоят того – например, перехват ваших клиентов очень крутой бонус к бизнесу.

Но и обычная недоступность, которая случится при успешной DDoS атаке, выключит ваш ресурс из борьбы за клиента. Пользователь, который не смог получить нужную страницу с первого места в выдаче Яндекса, тут же перейдет на вторую или третью.

Так что, каждый, чей сайт работает в коммерческой среде, особенно в нише с высокой конкуренцией обязан страховаться от таких рисков.

5. Политика, религия и т.п.

Нередко причиной DDoS атак становится несогласие с политическими, религиозными или иными взглядами, отраженными на сайте. Таким способом оппоненты пытаются приглушить «вражескую пропаганду». Острые фазы конфликтов в разных уголках планеты постоянно провоцируют рост масштабов таких средств борьбы.

Последствия DDoS-атак

DDoS-атака приводит к тому, что сайт становится недоступен для пользователей — или его загрузка занимает очень много времени. Хакеры вынуждают сервер работать на пределе возможностей, и в определенный момент его ресурсов становится недостаточно для обработки поступающих запросов. Из-за дудоса владельцы атакованного сайта теряют трафик и деньги. Хакеры могут прекратить ДДоС в обмен на вознаграждение. Если злоумышленники преследуют другие цели (нанесение ущерба компании по заказу конкурента, развлечение, выражение протеста и т.д.), тогда жертве придется самостоятельно останавливать атаку. Помимо потери клиентов, последствиями DDoS являются:

- временная блокировка IP-адреса жертвы провайдером для защиты других пользователей;

- потеря репутации компании;

- кража персональных и финансовых данных;

- необходимость задействовать ресурсы и сотрудников с других проектов для устранения ущерба.

Согласно статистике, средние убытки от ДДоС-атак в денежном выражении составляют 50 тысяч долларов для небольших компаний и 500 тысяч — для крупных организаций.