Тонкости авторизации: обзор технологии oauth 2.0

Содержание:

- Почему бы ни реализовать cookie-аутентификацию самостоятельно?

- Что следует запомнить?

- Основные причины

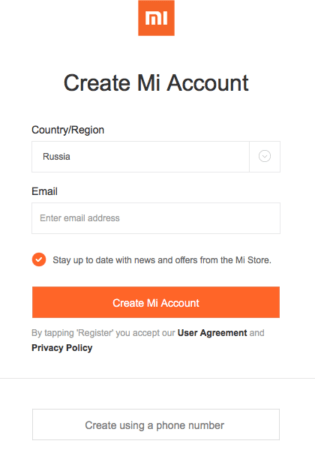

- Создание пользователя и выпуск ключа регистрации

- Ошибки аутентификации

- Ошибка третья: токены API

- Сторонние приложения

- Что такое Аутентификация

- Множество уязвимостей в традиционных методах аутентификации

- Литература

- Понятие аутентификации

- Аутентификация и ее разновидности

В зависимости от конфигураций, о которых вы узнаете в последующих статьях, аутентификация с помощью форм использует cookie-наборы для выдачи билетов аутентификации клиентам и пользователям. Более общий термин для обозначения такого подхода называется cookie-аутентификацией. Аутентификация с применением cookie-наборов на первый взгляд кажется весьма простой системой. Может возникнуть вопрос: а почему бы ни реализовать ее самостоятельно, применяя cookie-наборы и переменные сеанса?

Причина — та же, по которой разработчики не реализуют другие средства ASP.NET, от состояния сеанса до платформы веб-элементов управления. Дело не только в том, что среда ASP.NET избавляет от забот, но также и в том, что она предлагает безопасную, хорошо протестированную и расширяемую реализацию. Ниже перечислены некоторые преимущества реализации аутентификации с помощью форм ASP.NET:

-

Cookie-наборы аутентификации являются защищенными.

-

Аутентификация с помощью форм — тщательно протестированная система.

-

Аутентификация с помощью форм интегрирована с классами безопасности .NET.

Аутентификация средствами cookie-наборов выглядит простой, но если ее реализовать неправильно, получится незащищенная система. Сами по себе cookie-наборы не являются безопасным местом хранения информации, поскольку злоумышленник может легко просмотреть и отредактировать данные cookie-набора. Если аутентификация основана на незащищенных cookie-наборах, хакер может легко подвергнуть опасности систему.

По умолчанию модуль аутентификации с помощью форм шифрует аутентифицирующую информацию перед помещением ее в cookie-набор. Он также снабжает ее хеш-кодом и проверяет cookie-набор при возврате на сервер, чтобы убедиться, что он не подвергался изменениям. Комбинация этих двух процессов обеспечивает безопасность cookie-наборов и избавляет от необходимости писать собственный код защиты. Большинство примеров доморощенных cookie-аутентификаций гораздо менее безопасны.

Аутентификация с помощью форм тщательно протестирована

Аутентификация с помощью форм — неотъемлемая часть ASP.NET, и как таковая используется во множестве веб-приложений и на множестве веб-сайтов. Когда столько людей применяют одну и ту же систему, все недостатки очень быстро выявляются, публикуются и разрешаются. До тех пор, пока вы вовремя устанавливаете все заплаты, можете считать себя в безопасности. С другой стороны, если вы создаете собственную систему аутентификации на основе cookie-наборов, то лишаетесь преимуществ такого массового тестирования. И первый случай обнаружения уязвимости будет связан с взломом вашей работающей системы.

Интеграция с платформой безопасности ASP.NET

Все типы аутентификации ASP.NET являются частью общей согласованной платформы. Аутентификация с помощью форм полностью интегрирована с этой платформой безопасности. Например, она наполняет объект контекста безопасности (IPrincipal), как и должна это делать. Это позволяет легко настроить поведение аутентификации с помощью форм по своему усмотрению.

Что следует запомнить?

Не забывайте, что двухфакторная аутентификация является целой упорядоченной системой действий, они направлены в первую очередь на сохранение вашей информации, отключить ее можно, но нужно ли вам это? Для качественной работы опции следует запомнить такие сведения:

данные входа от аккаунта; коды для программ – цифровые комбинации, заданные вами самостоятельно в личном профиле; главный ключ – набор разных символов, автоматически сгенерированный после активации. Он пригодится, если будет потерян доступ к проверенным аппаратам и мобильным. Лучше сделать скрин этого ключа и отправить его в папку на компьютере или другом оборудовании. Кроме того, можете сделать запись на карте памяти или даже обычном листочке бумаги

Важно следить за сохранностью этой информации и пользоваться универсальным ключом

Дам еще один совет: вовремя обновляйте свои номера. Если сменили сим, то сразу отредактируйте данные в своем профиле. В обратном случае, вы не сможете зайти в свой идентификатор. Необходимо следить также за безопасностью самого смартфона или другого «яблочного» девайса. Лучше пользоваться сканером отпечатков пальцев, чтобы ограничить разблокировку. Навредить может не только виртуальный взлом, но и нелегальный доступ посторонних в ваш аппарат.

Основные причины

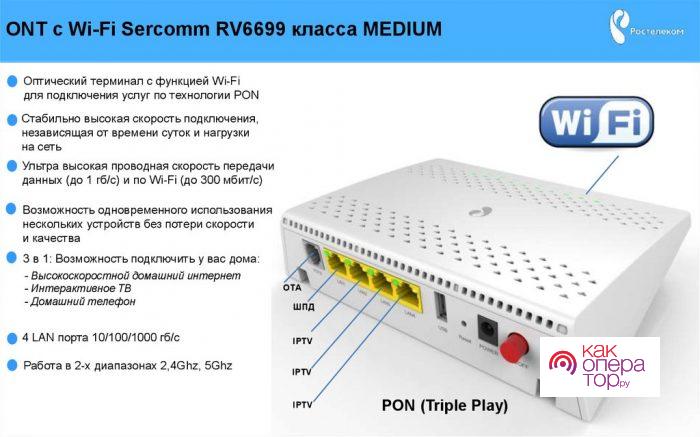

Рассмотрим самые частые причины появления ошибки при попытке подсоединения к Wi-Fi. Очень часто виной этому является обыкновенная человеческая невнимательность, проблемы с некачественным программным обеспечением телефонов на Андроиде и гораздо реже аппаратная неисправность роутера.

Неправильно набранный пароль

Чаще всего ошибка аутентификации при подключении к wi-fi на андроид случается из-за банальной ошибки при вводе ключа доступа, то есть пароля.

- Кликните в самом краю на иконку (если таковая есть) знака колодки, ключа, глаза или надпись: «Отображать символы/Показать пароль». Тогда вводимые символы будут отображаться как следует, и вы наверняка напишите верный пароль. Большие и маленькие буквы имеют разные значения, регистр учитывается, поэтому будьте внимательны.

- Если первый пункт не работает, напишите пароль в любом текстовом редакторе, скопируйте и вставьте свой пароль от wi-fi прямо в поле ввода пароля. Учите, что скопировать нужно только сам пароль. Если в буфер обмена попадут лишние пробелы, тогда он не подойдет.

- Проверьте правильность пароля Wi-Fi с помощью иного устройства. Подключитесь к сети с помощью этого же ключа, но уже с другого гаджета. Если все удалось – проблема на стороне первого девайса. Если нет, тогда потребуется вмешиваться в настройки роутера.

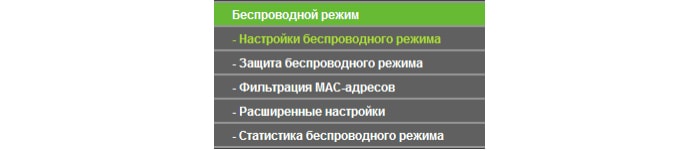

Несоответствие типа шифрования данных

«Отключено, требуется авторизация wi-fi андроид» — данная ошибка может появиться из-за несовпадения типа зашифрованных данных. Исправить это можно с помощью настроек роутера. Не забудьте проверить и телефонные настройки Wi-Fi для конкретной сети, чтобы сверить их с тем, что указано в админке роутера. При подключении новой сети на телефоне можно выставлять параметры, такие как DHCP, Proxy и прочее. Старайтесь использовать стандартные значения.

Неправильно выставленная дата на смартфоне

Все современные телефоны на iOS, Android умеют синхронизировать время по Интернету. Если доступа к Интернету нет, исправьте это вручную, зайдя в настройки даты и времени своего телефона. Выставьте точные данные и пробуйте подключиться к сети заново. Иногда это помогает устранить ошибку.

Неисправный роутер

Допустим, вы перепробовали все советы из данной статьи и ни один из них не приблизил вас к победе. Если все еще показывает, что требуется авторизация к wi-fi сети на телефоне, не исключено, что маршрутизатор вышел из строя или начал работать нестабильно. Это редкий случай, но исключать его не стоит.

Попробуйте перезагрузить устройство. Если не поможет, и вы 100% уверены, что проблема на стороне роутера (а проверить это можно, поочередно подключая несколько разных устройств), тогда сбросьте все настройки до заводских. Возможно, это устранит проблему, но если не помогло, следует перепрошить девайс.

Делать это стоит только если устройство уже не на официальной гарантии, иначе вы рискуете ее потерять. Скачивать прошивку рекомендуется только с официального сайта. Когда и это не сработает, видимо, проблема в аппаратной части. Роутер потребуется отнести на ремонт в сервисный центр. Если он на гарантии, это следует делать первым делом, а не перепрошивать самостоятельно.

Создание пользователя и выпуск ключа регистрации

- Откройте Check Point SmartDashboard R77.

- На экране логина заполните следующие поля и нажмите «Login».

- Username — введите имя пользователя.

- Password — введите пароль для пользователя.

- Servername or Server IP Adress — выберите имя или IP-адрес сервера, где Check Point Security Gateway расположен.

- В главном окне Check Point SmartDashboard, под Check Point SmartDashboard, кликните по Users и затем кликните по New User > Default.

- В окне параметров пользователей в поле имени пользователя введите имя пользователя.

- Кликните по Certificates.

- Кликните по New, затем выберите Registration Key for certificate enrollment.

- В окне Registration Key for Certificate Enrollment отображается ключ регистрации.

- Скопируйте данный регистрационный ключ, сохраните его — он понадобится для дальнейшей регистрации.

- В окне параметров пользователя, в списке сертификатов, добавляется ожидающий установки сертификат. Нажмите ОК.

Ошибки аутентификации

При использовании любого из упомянутых выше типов аутентификаторов (паролей, устройств и биометрии) возможны ошибки. Откуда они берутся и как их можно избегать и разрешать? Давайте посмотрим на примере.

Допустим, что вы хотите подключить компьютер или смартфон к имеющейся у вас в квартире беспроводной сети. Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Но иногда вам при этом может выдаваться сообщении об ошибке аутентификации. Что в этом случае вам сделать?

- Ну, во-первых, проверить правильность вводимых данных. Часто при вводе пароль закрывается звездочками, что мешает понять причину ошибки.

- Часто используются пароли с символами в разных регистрах (с большими и маленькими буквами), что не все учитывают при наборе.

- Иногда причиной ошибки может быть не совсем очевидная двухфакторная система проверки подлинности. Например, на роутере может быть включена блокировка доступа по . В этом случае система проверяет не только правильность ввода логина и пароля, но и совпадение Мак-адреса устройства (с которого вы осуществляете вход) со списком разрешенных адресов. В этом случае придется лезть в настройки роутера (через браузер с подключенного по Lan компьютера) и добавлять адрес этого устройства в настройках безопасности беспроводной сети.

Системы биометрии тоже могут выдавать ошибки при распознавании в силу их несовершенства или в силу изменения ваших биометрических данных (охрипли, опухли, глаза затекли, палец порезали). То же самое может случиться и с приложениями, используемыми для двухфакторной аутентификации. Именно для этаких случаев предусматривают систему получения доступа по резервным кодам. По сути, это одноразовые пароли, которые нужно будет распечатать и хранить в ящике стола (сейфе).

Если обычным способом аутентифицироваться не получается (выдается ошибка), то резервные коды дадут возможность войти. Для следующего входа нужно будет использовать уже новый резервный код. Но у этой палочки-выручалочки есть и обратная сторона медали — если у вас эти резервные коды украдут или выманят (как это было со мной, ), то они сработают как мастер-ключ (универсальная отмычка) и вся защита пойдет прахом.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Ошибка третья: токены API

JSON Web TokensзаявитруководствоСони Панди

- Ключи JWT в GitHub-репозитории.

- Для хранения паролей используется . Это означает, некто может завладеть ключом шифрования и расшифровать все пароли. К тому же, тут наблюдаются неправильные взаимоотношения между ключом шифрования и секретным ключом JWT.

- Здесь, для шифрования данных в хранилище паролей, используется алгоритм AES-256-CTR. AES вообще не стоит использовать, и данный его вариант ничего не меняет. Я не знаю, почему был выбран именно этот алгоритм, но только одно это делает зашифрованные данные уязвимыми.

JWT-токен, полученный из программы, описанной в руководстве scotch.ioЧто может быть лучше пароля в виде обычного текстаОноСледующее руководство

Сторонние приложения

Разумеется, Google – не единственная компания, предлагающая двухфакторную аутентификацию для своих сервисов. Большинство банковских приложений, например, предлагают такие же средства защиты вашей информации, а некоторые даже требуют его. У платежного сервиса PayPal, например, тоже есть такое. Существует также множество приложений, которые работают аналогично Google Authenticator, настройка которого как раз доступна в разделе “Двухэтапная аутентификация”, про который мы говорили выше.

У Google Authenticator есть аналог под названием Authy, который также предоставляет услуги по усилению систем безопасности. Authy работает на нескольких устройствах, а поэтому может синхронизировать данные вашей устной записи между ПК, смартфоном, планшетом и даже умными часами. Еще Authy умеет делать зашифрованное резервное копирование, при котором вся ваша информация будет храниться в облаке, и при потере смартфона, утерянные данные можно будет легко восстановить.

Даже, казалось бы, более безобидные приложения, такие как мессенджеры, предлагают защиту учетной записи с помощью этой технологии. В прошлом году WhatsApp представил такую возможность в настройках учетной записи своего приложения, чтобы обеспечить дополнительный уровень безопасности при регистрации на новом телефоне. Facebook тоже предлагает двухфакторную аутентификацию, которая может отправлять вам оповещения, если кто-то пытается войти в вашу учетную запись. Аналогичная ситуация с Вконтакте и Instagram.

Двухфакторная аутентификация не является заменой сложного пароля, но это еще один уровень безопасности, который поможет защитить ваши данные от чужих глаз и рук.

Что такое Аутентификация

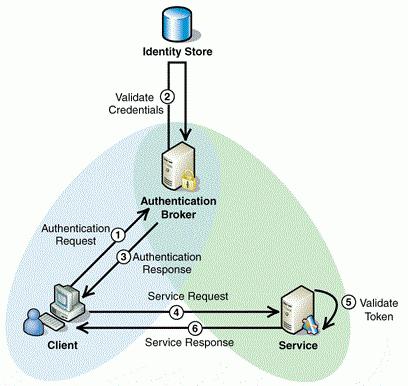

Аутентификация представляет собой процедуру подтверждения подлинности.

Проверка осуществляется с помощью электронной подписи либо другого электронного ключа, может быть использован пароль и иные способы.

- Пароль – это введенное при регистрации слово, выданный графический ключ либо PIN-код.

- Механизм – в качестве такого устройства может быть использована карточка либо USB-ключ.

- Биометрика – это сетчатка глаза, отпечаток пальца, голос либо фото.

Данное понятие, чаще всего, применяется к любым информационным носителям. Процедура может быть взаимной и односторонней, наиболее популярным является криптографический метод проверки.

Одним из самых актуальных и востребованных способов проверки подлинности для входа в любую компьютерную систему является ввод пары логина и пароля, которые сохраняются в базе данных при регистрации или создании документа (страницы, аккаунта, кабинета).

Аутентификация состоит из следующих операций:

Если вы впервые входите на сайт и не знаете, что делать то следующий список поможет вам разобраться.

- Пользователем вводится логин и пароль.

- Веденная информация сравнивается с информацией в базе данных: при правильном вводе, пользователь попадает в нужный ему раздел (кабинет, страницу).

Пароль проходит проверку:

В некоторых случаях вводимый вами пароль закрыт звездочками (или точками), будьте внимательны при вводе данных.

- С применение шифров SSL или TLS.

- В открытом виде.

Двухфакторная Аутентификация 2FA

Двухфакторная аутентификация является одним из вариантов идентификации пользователя.

Используется в различных сервисах, чаще всего, это интернет-ресурсы, связанные с важной информацией либо с приложениями (сайтами), где можно проводить денежные операции

Двухфакторная Аутентификация подразумевает высший уровень защиты и состоит из таких этапов:

- Ввод логина и пароля.

- Ввод одноразового кода, который приходит на личный телефон пользователя и на указанную им электронную почту.

- В некоторых случаях может понадобиться специальный USB-ключ либо биометрические данные.

На первый взгляд, кажется, что Двухфакторная Аутентификация будет лишней, ведь уже и так создан индивидуальный логин и никому не известный пароль.

Однако стоит отметить, что на сегодня придумано огромное количество различных программ, подбирающих пароли, чем очень часто и пользуются злоумышленники, чтобы добраться к чужим данным.

А имея двойную защиту, никто не сможет получить доступ к вашей странице (аккаунту, кабинету) потому, как дополнительно необходимо иметь доступ к вашему телефону и электронной почте.

Огромным преимуществом является то, что о любых попытках взлома вы будете уведомлены сразу же, ведь если кто-то и сможет угадать ваш пароль, то вам придет подтверждающее СМС, и вы сразу сможете сменить его. На сегодня такой вид аутентификации является самым популярным и безопасным.

https://youtube.com/watch?v=44TCi7O_oPk

Разобрав все системы безопасности, становится ясно, что одной из самых надежных и удобных является двухфакторная аутентификация.

Ведь использовать систему, где необходимы биометрические данные человека не всегда удобно, по той причине, что человек может порезать палец, с которого уже невозможно будет снять отпечаток либо может опухнуть глаз и распознавание сетчатки не произойдет, голос может охрипнуть и многое другое.

Но если уж с вами и случилось что-то подобное не стоит отчаиваться, ведь для этого придуман доступ к системе с помощью резервных кодов – это пароль, который может быть использован один раз в экстренном случае.

Хранить его следует очень хорошо, чтобы никто посторонний не имел к нему выхода, ведь вы должны понимать, что если кто-то найдет его, то он автоматически будет иметь доступ к системе. Помимо этого при входе в программу с помощью резервных паролей, имеющийся пароль должен быть изменен и возможно вы навсегда потеряете доступ к системе.

Множество уязвимостей в традиционных методах аутентификации

- Дублирование SIM-карты. Злоумышленники создают копию SIM (с помощью сотрудников сотового оператора, либо самостоятельно, при помощи специального программного и аппаратного обеспечения). В результате злоумышленнику приходит SMS с одноразовым паролем. В одном особенно известном случае хакеры даже смогли скомпрометировать учётную запись AT&T инвестора криптовалюты Майкла Терпина, и украсть почти 24 миллиона долларов в криптовалютах. В результате чего Терпин заявил, что AT&T был виноват из-за слабых мер проверки, приведших к дублированию SIM-карты.

- Вредоносные программы (malware). Одной из самых ранних функций мобильных вредоносных программ был перехват и пересылка злоумышленникам текстовых сообщений. Также, атаки «человек в браузере» (man-in-the-browser) и «человек посередине» (man-in-the-middle) могут перехватывать одноразовые пароли, когда они вводятся на зараженных ноутбуках или настольных устройствах.

- Социальная инженерия. Когда мошенникам известно, что у жертвы включены одноразовые пароли по SMS, они могут напрямую связаться с жертвой, выдавая себя за доверенную организацию, такую как её банк или кредитный союз, чтобы обмануть жертву и заставить её предоставить только что полученный код.

серьёзно? автор отчёта забыл про удалённое управление?например, используя кейлоггервыявление попыток совершения операций с не принадлежащих легальному пользователю устройствпользователь только что находившийся в Москве пытается выполнить операцию из Новосибирска

Литература

- Ричард Э. Смит. Аутентификация: от паролей до открытых ключей = Authentication: From Passwords to Public Keys First Edition. — М.: Вильямс, 2002. — С. 432. — ISBN 0-201-61599-1.

- под. редакцией А.А. Шелупанова, С.Л. Груздева, Ю.С. Нахаева. Аутентификация. Теория и практика обеспечения доступа к информационным ресурсам. = Authentication. Theory and practice of ensuring access to information resources.. — М.: Горячая линия – Телеком, 2009. — С. 552. — ISBN 978-5-9912-0110-0.

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

- Linn J. Common Authentication Technology Overview,.

- Bellovin S. and M. Merritt. Limitations of the Kerberos Authentication System.

- Kaufman, C. Distributed Authentication Security Service (DASS).

- Anderson, B.,. TACACS User Identification Telnet Option. — December 1984.

- Tardo J. and K. Alagappan. SPX: Global Authentication Using Public Key Certificates. — М.California, 1991. — С. pp.232-244.

- А.А. Гладких, В.Е. Дементьев. Базовые принципы информационной безопасности вычислительных сетей.. — Ульяновск: УлГТУ, 2009. — С. 156.

Понятие аутентификации

Общим определением для этого понятия является проверка подлинности чего-то. По сути, аутентификация – это процесс, позволяющий определить соответствие объекта или субъекта каким-то ранее зафиксированным уникальным данным или признакам. Иными словами, в какой-то системе имеются определенные характеристики, требующие подтверждения для доступа к ее основным или скрытым функциям. Заметьте, это именно процесс. Его ни в коем случае нельзя путать с идентификацией (которая является одной из составных частей процесса аутентификации) и авторизацией.

Кроме того, различают одностороннюю и взаимную аутентификацию на основе современных методов криптографии (шифрования данных). Простейшим примером взаимной аутентификации может быть, скажем, процесс двустороннего добавления пользователей в друзья на некоторых сайтах социальных сетей, когда и с той, и с другой стороны требуется подтверждение действия.

Аутентификация и ее разновидности

Существует весьма и весьма много разных вариаций аутентификации. Таким образом выделяются несколько разных ее уровней:

- Слив данных не несет за собой никаких серьезных следствий ни для Интернет-источника, ни для самого пользователя. Обычно в таких ситуациях используют многоразовый пароль.

- Утечка информации приведет к серьезным последствиям, а может даже и проблемам, поэтому в таком случае нужна более жесткая аутентификация. Ее можно обеспечить: одноразовыми паролями, дополнительной проверкой в виде кода при попытке авторизации.

Исходя из вышеперечисленной информации можно сказать, что абсолютно любую вариацию аутентификации можно разделить на взаимную и одностороннюю.

Базовая

Это самый простой вид. Информацию пользователя можно легко рассекретить, потому что пользовательские данные входят в состав запроса в интернете. Обычно не рекомендуется использовать эту вариацию даже в случае, если данные не несут абсолютно никакой существенной информации как для Интернет-ресурса, так и для пользователя. Эта нелюбовь к способу обусловливается тем, что большая часть пользователей интернета используют на всех платформах, где они зарегистрированы, один и тот же пароль. Поэтому у перехватчика информации будет высокая вероятность получить пароль от кредитной карточки или другого важнейшего Интернет-ресурса.

Дайджест

Данный вид работает на основе передачи данных в хэшированном состоянии. Ко всем паролям прикрепляется строчка, состоящая из различных символов. Так как хэш постоянно обновляется, это не дает перехватчику раскрыть данные, ведь каждое новое подключение образует новое значение пароля. Этот вид аутентификации используют большинство крупнейших браузеров в интернете.

HTTPS

Данный протокол позволяет шифровать абсолютно все данные, которые передаются между сервисом и интернет-клиентом. Единственным недостатком данного способа является замедление скорости интернета, то есть сайт грузит значительно дольше.

С использованием файлов Cookies

Небольшой массив данных, получивший название «Куки» располагается на компьютере пользователя. В процессе каждой попытки подключиться к ресурсу браузер посылает файлы Cookies в виде одной из частей HTTP-запроса. Эта технология используется в интернете очень часто.

Таким образом выделяются три наиболее популярные вариации аутентификаций. Их достаточно много, но эти – самые часто используемые

В информатике

Аутентификация – проверка подлинности пользователя. Данная процедура достоверно определяет, что пользователь является именно тем, за кого себя выдает. Обычно в этом процессе проверяемая сторона предоставляет проверяющей какую-либо информацию, известную только им, и никому кроме. К примеру, пароль.

3DS

Особый вид защиты, представляющий собой защищенный протокол пользователя, путем ввода пароля двухфакторной авторизации. Главной задачей этой технологии является повышение безопасности проведения какой-либо сделки. При использовании такой аутентификации резко снижается вероятность использование кредитной карты без ведома ее владельца. Самой первой платежной системой, начавшей использовать данную технологию, является VISA. Остальные же, на ее примере, подключили ее уже после. Но даже такую, казалось бы, идеальную технологию, используют далеко не все магазины