Что такое фишинг в интернете и как с ним бороться? + миниконкурс в конце

Содержание:

Как определить фишинговый сайт?

Есть много способов, как определить фишинговый сайт и не попасться на уловку злоумышленников. Начнём с визуальной проверки сайтов, которыми Вы пользуетесь

Например, обратите внимание, как начинается адрес страницы. Если это сайт крупной компании и первыми буквами являются «http», а не«https», Вас пытаются обмануть.

Отсутствие буквы «s» в адресе поисковой строки говорить об отсутствии защищённого соединения. Подробнее об этом можно узнать, разобрав вопрос зачем нужен SSL-сертификат сайту какую роль в защите от мошенников он играет. Так же сам адрес у фишинговых сайтов чаще всего отличается. Так страница ВКонтакте с адресом «vcccom.ru» вместо правильного«vk.com» должна вызвать подозрения.

Если для регистрации на сайте просят указать данные банковских карт или логины и пароли от почты – покиньте этот ресурс немедленно. Таким нехитрым способом мошенники пытаются получить нужную им личную информацию. Так же при оплате интернет-покупок картой на сайте следите за тем, маскируются ли реквизиты, например, CVC-код. Если нет, от покупки и работы с этой страницей лучше отказаться.

Не стоит недооценивать роль антивирусов при работе с интернетом и фишинговыми сайтами. Если он блокирует страницы, на которые Вы переходите, то это главный сигнал об опасности. Не стоит списывать это на «глюк» программы, лучше отказаться от использования подозрительных страниц.

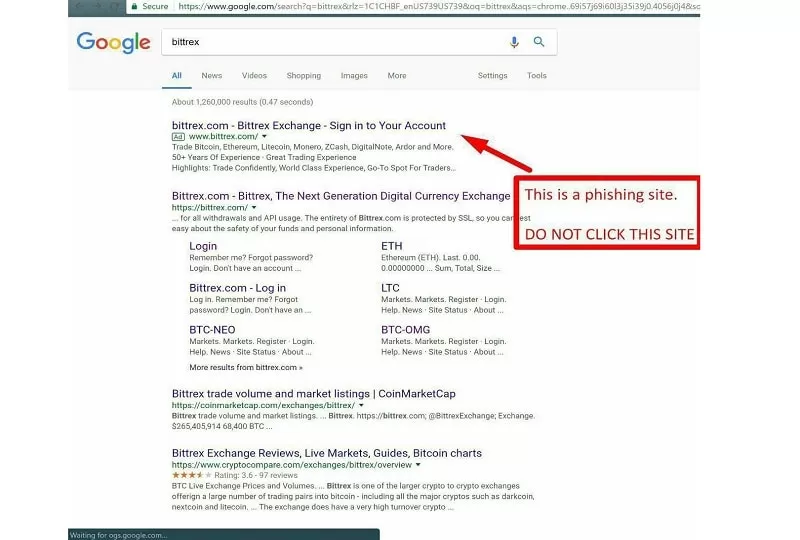

Так же топ поиска в браузерах не является гарантией безопасности ресурса. Не стоит недооценивать продвижение web сайтов и страниц, так как мошенники могут использовать эти знания для усыпления бдительности. Не жалейте времени на проверку сайтов, которыми пользуйтесь, и это поможет не стать жертвой интернет-злоумышленников.

Итак, в этой статье мы обсудили вопросы, тесно связанные с фишинговыми сайтами. Каждому пользователю стоит узнать, что это такое, каким образом они могут навредить и как это предотвратить. Будьте бдительны, помните о фишинговых сайтах и об уловках интернет-мошенников. Применяя советы из этой статьи, Вы сможете защитить личные данные от злоумышленников.

Кто под прицелом фишинга в Интернете?

Ради того, чтобы добраться до ваших личных данных, киберпреступники применяют разные хитрые уловки. Это и поп-апы на сайтах, и загрузочные страницы, и целые фишинговые сайты, внешне неотличимые от оригинала, и привычный спам по электронной почте, и именные сообщения от различных организаций.

Целью фишинговых атак являются:

- частные лица;

- предприятия и организации.

Чаще всего фишеры атакуют сервисы электронных платежей, аукционные площадки и банки, поскольку наибольший интерес для них представляет та информация, которая дает доступ к деньгам. Не менее часто крадут регистрационные данные почтовых ящиков, чтобы затем рассылать вирусы или формировать зомби-сети.

У физических лиц, пользующихся услугами банков, провайдеров, почтовых служб, веб-кошельков и социальных сетей, мошенники стремятся украсть:

- Ф. И. О., никнейм на сайте, фактический адрес;

- логин и пароль от социальной сети или почтового ящика;

- сведения с банковской карты (номер, CCV-код и PIN-код);

- номера телефона и банковского счета;

- номер в системе социального страхования.

Завладев этими данными, мошенники получают возможность красть деньги с банковской карты, использовать её как подставной счет, брать кредит на чужое имя.

Обналичить счет – не такая простая задача, поскольку лицо, занимающееся обналичкой, рискует быть пойманным, как и вся преступная группа, организующая подобное мошенничество. Поэтому некоторые фишеры не используют сами конфиденциальные данные, украденные у людей, а перепродают их другим преступникам, у которых сложились собственные схемы вывода денежных средств с карт и счетов.

Рекомендуемые статьи по данной теме:

- Белая раскрутка сайта без перехода на темную сторону

- Страница захвата и ее необходимость для развития бизнеса

- Продвижение сайта в Интернете для чайников

Когда жертвами интернет-фишинга становятся компании, то сначала фишеры получают регистрационные данные кого-либо из работников, а затем, зайдя через его учетную запись, осуществляют полномасштабную атаку на организацию.

Иногда разрабатываются фишинговые сайты, максимально схожие по дизайну с оригиналом, чтобы пользователь ничего не заподозрил, и даже URL-адрес делают правдоподобным. Он выглядит как адрес реального сайта, но с небольшой опечаткой, либо как его субдомен.

«Гарпунный» фишинг

«Охота на китов»

Добычу конфиденциальных данных руководителей и прочих важных людей называют «Охотой на китов». Фишерам потребуется немного больше времени и усилий, чтобы определить личностные особенности жертвы, выбрать подходящие средства и удачный момент для кражи регистрационной информации.

Вас также может заинтересовать: Как привлечь клиентов через интернет: самые эффективные способы

Фишинговый сайт

Сайт злоумышленников имитирует некий онлайн-сканер для электронной почты. Для убедительности на нем размещены эмблемы множества антивирусных вендоров. В заголовке стоит название компании получателя, что уже не должно оставлять вопросов относительно того, чей это инструмент. Сайт сначала имитирует сканирование, а потом прерывает его и требует «подтвердить учетную запись для завершения». Разумеется, для этого нужно ввести пароль от учетной записи.

Чтобы убедиться, что это фишинговый сайт, для начала нужно изучить содержимое адресной строки браузера. Во-первых, как мы уже писали выше, он расположен в постороннем домене. Во-вторых, в URL наверняка содержится почтовый адрес получателя. Само по себе это нормально — идентификатор пользователя может передаваться через метку в URL. Но если у получателя возникли сомнения в легитимности сайта, то он может заменить свой адрес на произвольные символы. Главное, чтобы они имитировали почтовый адрес — содержали символ @.

Дело в том, что сайты такого типа подставляют адрес, переданный ссылкой из фишингового письма, на отображаемую страницу. В данном случае мы ради эксперимента использовали несуществующий адрес victim@yourcompany.org. Сайт поставил «yourcompany» в название сканера, адрес целиком — в название аккаунта, и начал сканировать несуществующие вложения в несуществующих письмах. Если повторить эксперимент с другим адресом, то станет очевидно, что названия вложений для каждого «сканирования» одинаковы.

Еще одна нестыковка заключается в том, что псевдосканер успешно проверяет содержимое ящика и без аутентификации. Тогда зачем ему пароль?

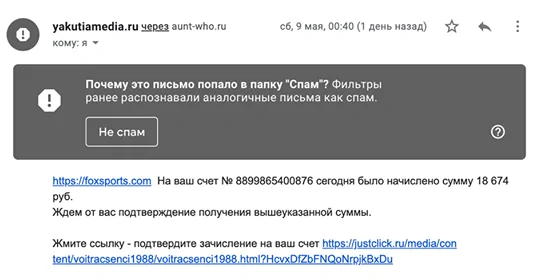

Как распознать фишинговое сообщение?

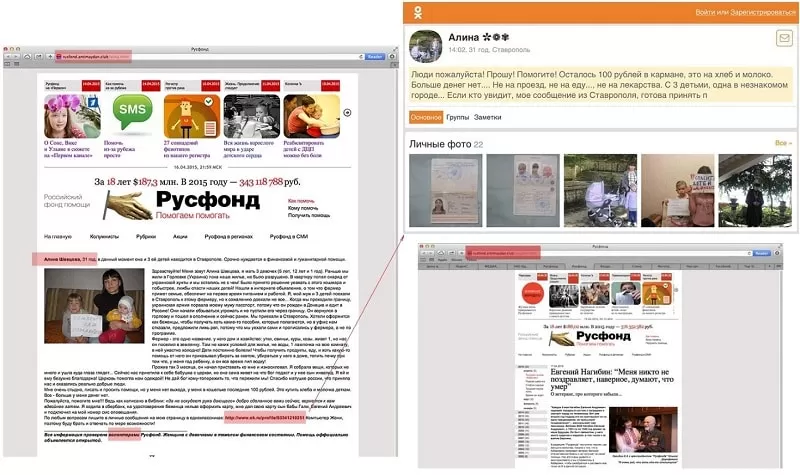

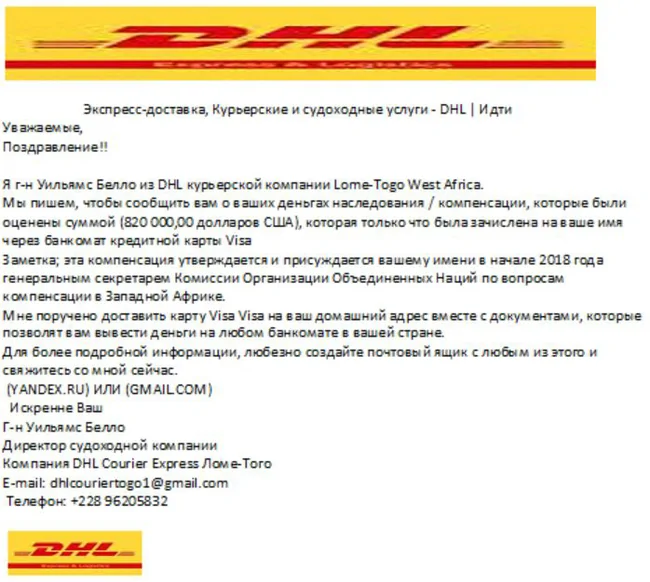

Предугадать действия мошенников не всегда просто, но если мы не позволяем себе увлечься и спокойно подходим к каждому и особенно подозрительному сообщению, проверяем его несколько элементов, то у нас есть хороший шанс не стать жертвой фишинга. Ниже приведены некоторые примеры вредоносных сообщений. В них будут указаны основные элементы фишинговых атак, которые должны помочь вам их распознать.

Обратите внимание на отправителя сообщения

В большинстве случаев мошенники не пытаются скрыть адрес, откуда поступают опасные сообщения, или неумело выдают себя за доверенного поставщика услуг. Приведенный пример ясно показывает, что в поле «От» отсутствует адрес из домена банка, как утверждают киберпреступники. Вместо этого вы можете найти домен *.com.ua или *.org.ua вместо *.ua, который используется финансовыми учреждениями, действующими в Украине. Иногда мошенники более хитры и используют адреса, похожие на службы, которые они олицетворяют, но отличаются от оригинала небольшими деталями, такими как содержание письма или аннотации к ним.

Проверьте адрес страницы, на которую ведет ссылка

Особое внимание в сообщениях электронной почты следует уделять адресам страниц, на которые они ссылаются. Вопреки внешнему виду, вам не нужно нажимать на них, чтобы увидеть, куда они вас перенесут

Просто наведите указатель мыши на ссылку и подождите, пока браузер или программа электронной почты не покажет URL, скрытый под текстом. Особое внимание следует уделять сайтам, не имеющим отношения к предоставляемой услуге.

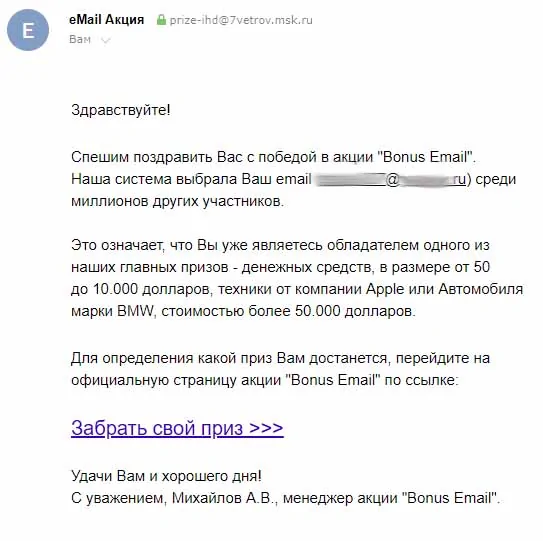

Не увлекайтесь

Спешка никогда не бывает хорошим помощником. Тоже самое касается анализа полученных сообщений, которые приходят на нашу почту. Преступники часто пытаются заставить потенциальных жертв поторопиться и, конечно же, для того, чтобы спровоцировать ошибку. Они всячески стараются ограничить промежуток действия акции или розыгрыша, когда вы получите свой приз или денежное вознаграждение.

В некоторых случаях мошенники даже угрожают блокировкой учетной записи в каком-либо сервисе. Не обманывайтесь этим и всегда тщательно проверяйте подозрительные сообщения. Помните, что бесплатный сыр бывает только в мышеловке. К тому же организаторы розыгрышей и акций вряд ли будут блокировать вашу учетную запись. Им нужны подписчики и поклонники для других подобных акций.

Запрос конфиденциальных данных – это всегда афера

Основной принцип безопасности при электронной связи поставщиков услуг и их клиентов состоит в том, чтобы не отправлять конфиденциальные данные в переписке. Если вас попросят ввести логин и пароль для службы, потому что ваша учетная запись заблокирована или нечто подобное, вы можете быть уверены, что сообщение было отправлено преступниками. Однако, если у вас есть сомнения, пожалуйста, свяжитесь с поставщиком, к примеру, услуг телефонной связи, который рассеет любые ваши сомнения. Помните, ни банки, ни мобильные операторы или иные службы не имеют права заставлять вас отправлять им персональные данные.

Читать также: Почему в наше время без VPN в Интернет лучше не заходить

Трудности перевода

Значительная часть фишинговых кампаний подготовлена иностранными преступниками, которые не имеют представления о нашем языке. Они используют онлайн-сервисы для перевода содержимого электронных писем на русский или украинский языки, что часто оказывается довольно забавным. Такие сообщения не лишены грамматических ошибок, в них отсутствуют знаки препинания и куча неправильно написанных слов. Если вы заметили что-то подобное, можете без сомнений удалить сообщение.

Остерегайтесь вложений

Преступники также используют вредоносные программы для захвата конфиденциальных данных или взлома компьютеров и целых сетей. Механизм действия тот же и ограничен попыткой убеждения жертвы открыть вредоносное вложение. Чаще всего они скрыты в архивах ZIP или RAR и имеют форму исполняемых файлов EXE или BAT

Однако они также могут скрыть вредоносный код в макросах документов программ Microsoft Office или Google Docs, поэтому вам следует обратить на них внимание и выполнить сканирование с помощью антивирусной программы перед запуском

Если вы обращаете внимание на эти элементы при анализе подозрительных сообщений, скорее всего вас не одурачат преступники

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Например, www.infosec.ru — phishman.ru — http://www.antiphish.ru

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

• phishme.com

• infosecinstitute.com/phishsim

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

GoPhish

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга

GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того

Установка GoPhish

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

Если отметить флажок «Add tracking image», в письмо будет добавлена «следящая картинка» размером 1х1 пиксель. Картинка используется для отслеживания факта открытия письма пользователем. В тексте письма можно использовать следующие ссылочные значения:

| Значение | Описание |

|---|---|

| «.`FirstName` | Имя |

| «.`LastName` | Фамилия |

| «.`Position` | Должность |

| «.`From` | Отправитель |

| «.`TrackingURL` | url для отслеживания |

| «.`Tracker` | Картинка для отслеживания |

| «.`URL` | url страницы перехода |

Далее создаем «фишинговые» страницы (вкладка «Landing Pages»), HTML -код страницы нужно ввести в соответствующее окно интерфейса. Поскольку мы не собираемся заниматься реальным фишингом среди своих сотрудников, а хотим их обучать, в качестве фишинговый страницы мы использовали страницу с обучающим материалом, рассказывающим сотрудникам, что такое фишинг и как не попасться на его удочку. (Шаблон страницы выложим во второй части статьи).

Можно также создавать страницы с полями ввода. Причем есть опции, которые сохраняют в том числи и пароли, введенные пользователями, но лучше пользоваться этим очень аккуратно. Теперь создаем профили отправки (вкладка «Sending Profiles»), т.е. по сути некие почтовые данные от имени кого, сотрудник получит письмо и какой почтовый сервер мы будем использовать для рассылки. На последнем шаге создаем кампанию (вкладка Campaigns). «Компания» объединяет все ранее описанное. После ввода всех параметров нужно нажать кнопку «Launch campaign», и компания запустится автоматически.

За результатами компании можно следить на вкладке «Dashboard».

Лучшая защита от фишинга в Интернете

Чем меньше люди осведомлены о правилах работы организаций, за представителей которых выдают себя кибераферисты, тем большим успехом пользуются мошеннические схемы получения персональных данных. Сайты многих банков, платежных систем и других компаний, где фиксируется конфиденциальная информация, содержат развернутые предупреждения о том, что сообщать свои пароли, логины, номера счетов и прочее никому не следует и что работники компании не могут об этом попросить. Но люди продолжают попадаться на удочку фишеров.

Для борьбы с фишингом в Интернете была организована специальная группа под названием APWG – Anti-Phishing Working Group, объединяющая предприятия, являющиеся целью атак фишеров (в том числе крупные мировые банки), и разработчиков антивирусного, антиспамерского и антифишингового ПО (IT-компании). APWG проводит мероприятия по ознакомлению пользователей. Члены группы, число которых на сегодняшний день перевалило за 2500, постоянно обмениваются информацией о новых сайтах фишеров и схемах работы мошенников.

APWG с оптимизмом смотрит в будущее и надеется научить пользователей избегать подозрительных сайтов

Ведь удалось же привить людям осторожность при работе с письмами и файлами от неизвестных отправителей.. Против фишинга в Интернете предпринимаются и технические меры:

Против фишинга в Интернете предпринимаются и технические меры:

- браузеры собирают черные списки опасных сайтов и оповещают пользователя о вероятной угрозе;

- спам-фильтры почтовых служб всё время совершенствуются.

9 полезных советов по защите от фишинга:

Но, какими бы совершенными ни были программы, не следует полагаться на них целиком. Внимательность ничто не заменит. Не игнорируйте предупреждения вашего антивирусника или браузера, который распознал сайт как опасный. Кроме того, большинство пользователей не глядя устанавливают игры и софт, не читают скучные пользовательские соглашения, а это может быть небезопасно.

Защита от фишинга — основные правила

- Обязательно проверить URL-адрес, по которому рекомендуется перейти, на наличие незначительных ошибок в написании.

- Использовать лишь безопасные https-соединения. Отсутствие всего одной буквы “s” в адресе сайта обязано насторожить.

- С подозрением относиться к любым письмам с вложениями и ссылками. Даже если они пришли со знакомого адреса, это не дает гарантии безопасности: он мог быть взломан.

- Получив неожиданное подозрительное сообщение, стоит связаться с отправителем каким-либо альтернативным способом и уточнить, он ли его послал.

- Если все же необходимо посетить ресурс, лучше ввести его адрес вручную или воспользоваться ранее сохраненными закладками (увы, от фарминга это не убережет).

- Не использовать для доступа к онлайн-банкингу и другим финансовым сервисам открытые Wi-Fi сети: часто их создают злоумышленники. Даже если это не так, подключиться к незащищенному соединению не составляет сложности для хакеров.

- На всех аккаунтах, где это возможно, подключить двухфакторную аутентификацию. Эта мера может спасти положение, если основной пароль стал известен взломщикам.

История

Техника фишинга была подробно описана в 1987 году, а сам термин появился 2 января 1996 года в новостной группе alt.online-service.America-Online сети Usenet, хотя возможно его более раннее упоминание в хакерском журнале .

Ранний фишинг на AOL

Фишинг на AOL тесно связан с варез-сообществом, занимавшимся распространением программного обеспечения с нарушением авторского права, мошенничеством с кредитными картами и другими сетевыми преступлениями. После того, как в 1995 году AOL приняла меры по предотвращению использования поддельных номеров кредитных карт, злоумышленники занялись фишингом для получения доступа к чужим аккаунтам.

Фишеры представлялись сотрудниками AOL и через программы мгновенного обмена сообщениями обращались к потенциальной жертве, пытаясь узнать её пароль. Для того, чтобы убедить жертву, использовались такие фразы, как «подтверждение аккаунта», «подтверждение платёжной информации». Когда жертва говорила пароль, злоумышленник получал доступ к данным жертвы и использовал её аккаунт в мошеннических целях и при рассылке спама. Фишинг достиг таких масштабов, что AOL добавила ко всем своим сообщениям фразу: «Никто из работников AOL не спросит Ваш пароль или платёжную информацию».

После 1997 года AOL ужесточила свою политику в отношении фишинга и вареза и разработала систему оперативного отключения мошеннических аккаунтов. В то же время многие фишеры, по большей части подростки, уже переросли свою привычку, и фишинг на серверах AOL постепенно сошёл на нет.

Переход к финансовым учреждениям

Захват учётных записей AOL, позволявший получить доступ к данным кредитной карты, показал, что платёжные системы и их пользователи также уязвимы. Первой известной попыткой стала атака на платёжную систему e-gold в июне 2001 года, второй стала атака, прошедшая вскоре после теракта 11 сентября. Эти первые попытки были лишь экспериментом, проверкой возможностей. А уже в 2004 году фишинг стал наибольшей опасностью для компаний, и с тех пор он постоянно развивается и наращивает потенциал.

Фишинг сегодня

Диаграмма роста числа зафиксированных случаев фишинга

Целью фишеров сегодня являются клиенты банков и электронных платёжных систем. В США, маскируясь под Службу внутренних доходов, фишеры собрали значительные данные о налогоплательщиках. И если первые письма отправлялись случайно, в надежде на то, что они дойдут до клиентов нужного банка или сервиса, то сейчас фишеры могут определить, какими услугами пользуется жертва, и применять целенаправленную рассылку. Часть последних фишинговых атак была направлена непосредственно на руководителей и иных людей, занимающих высокие посты в компаниях.

Фишинг стремительно набирает свои обороты, но оценки ущерба сильно разнятся: по данным компании Gartner, в 2004 году жертвы фишеров потеряли 2,4 млрд долларов США, в 2006 году ущерб составил 2,8 млрд долларов, в 2007 — 3,2 миллиарда; в одних лишь Соединённых Штатах в 2004 году жертвами фишинга стали 3,5 миллиона человек, к 2008 году число пострадавших от фишинга в США возросло до 5 миллионов.

Как это работает?

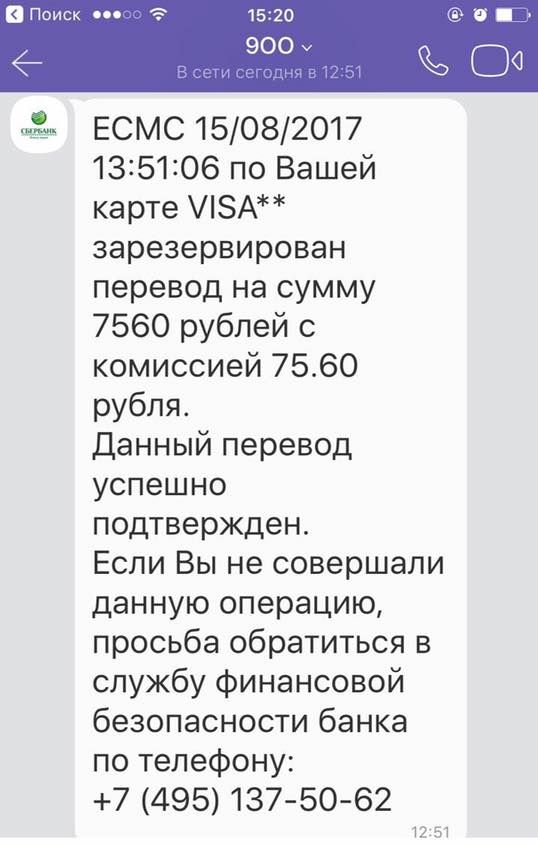

Популярные схемы обмана по телефону

Мошенники присылают СМС, стремясь запугать человека. Несколько лет назад были популярны рассылки в духе «мама, я сбил на машине человека, пришли денег». Но вскоре даже самые доверчивые пенсионеры перестали реагировать на такие «разводки».

Теперь преступники чаще выдают себя за сотрудников банка. Например, присылают сообщение: «С вашей карты совершена покупка на сумму 10 000 рублей. Если вы не проводили эту операцию, свяжитесь со службой безопасности по телефону…».

Также сообщения могут имитировать подтверждение операций по переводу средств или сообщение о блокировке.

Никогда не отвечайте на эти сообщения и не перезванивайте! Если чего-то опасаетесь, позвоните в колл-центр своего банка по номеру, указанному на банковской карточке.

Пример фишингового сообщения от лица банка. В коротком номере нули замены на букву «О».

Мошенники звонят и пытаются выманить данные карточки в личном разговоре. Опять же, они могут выдавать себя за ваших близких, представляться сотрудниками сотовой компании, государственного учреждения или банка.

Звонок может начинаться с дежурной фразы: «Здравствуйте, как к вам можно обращаться?» И это уже выдает мошенников с головой — и банк, и сотовый оператор прекрасно знают ваше имя и им известно, как вас называть. Даже если к вам обращаются по имени, будьте внимательны — узнать имя и телефон не так трудно.

Далее в ход идут стандартные угрозы (блокировка карты, отмена операции) или обещания (мэрия предоставляет вам бесплатную путевку).

Главное в телефонном разговоре: Никогда не называйте данные своей банковской карты и коды подтверждения из СМС. Если вам звонят «из банка», вешайте трубку и перезванивайте в банк, чтобы уточнить информацию и пожаловаться на подозрительных людей.

Популярные схемы обмана в интернете

«Письма счастья». Злоумышленники присылают многообещающее, интригующее или угрожающее сообщение. Их главная задача — заставить получателя нажать на ссылку и попасть на вредоносный сайт. Эти рассылки могут имитировать сообщения от популярных сайтов или официальных органов.

Не открывайте письма и сообщения в соцсетях от незнакомых адресатов. Не скачивайте файлы. Не нажимайте на ссылки. Не вступайте в переписку.

Пример фишингового письма со ссылкой на мошеннический сайт. Скриншот: Wikimedia.

На сайтах объявлений мошенники особо активны. Если человек пытается продать какую-то вещь, ему наверняка позвонит «заинтересованный клиент» и пообещает перевести деньги на карточку. А для этого попросит назвать номер карты и код, написанный на обороте. Либо после получения номера карточки попросит озвучить код подтверждения, пришедший на телефон.

Никогда и никому не называйте код с обратной стороны карты, PIN-коды и СМС-коды подтверждения. Если кто-то хочет получить от вас эти данные — перед вами мошенник.

Фишинговые сайты — это сайты-клоны, поддельные страницы платежных сервисов и онлайн-магазинов. Если ввести там информацию своей карты, преступники снимут с нее деньги.

Пример сайта-клона. Скриншот drweb.ru

Пользуйтесь антивирусом — зараженный компьютер может перенаправлять вас на мошеннический сайт, когда вы набираете в строке браузера правильный адрес. Пользуйтесь проверенными сайтами и сверяйте адреса — не допущена ли опечатка? Убедитесь, что адрес платежного шлюза начинается с https — то есть данные передаются по защищенному протоколу.

Depositphotos

Как определить фишинговый сайт

Современные браузеры, почтовые клиенты и антивирусные программы имеют встроенные системы защиты пользователей от мошеннических схем, информирующие о переходе на небезопасный сайт. Согласно статистике «Лаборатории Касперского» за 2018 год, с помощью системы «Антифишинг» было предотвращено более 90 миллиона попыток переходов пользователей на мошеннические сайты.

Самостоятельная проверка сайта

URL не должен быть слишком длинным, содержать непонятные символы или искажения названия домена известного ресурса. Корректный адрес содержит название сайта, категории и страницы:

Если переход на сайт осуществлен, обращайте внимание на итоговый адрес, поскольку мошенники часто используют редиректы на другие ресурсы. Наличие орфографических ошибок, неправильной верстки и непрофессионального дизайна — также один из признаков фишингового сайта

Настоящие проекты крупных компаний отличаются профессиональным исполнением, качественным дизайном и грамотными текстами.

Платежные данные официальные компании требуют только на сайтах с защищенным протоколом https, если используется небезопасный протокол http и предлагают ввести номер карточки, то сайт фишинговый и его следует покинуть.

При вводе номеров карточек и паролей данные в целях безопасности должны маркироваться точками или звездочками:

Отсутствие подобной защиты тоже свидетельствует о том, что сайт сделан мошенниками.

- Также помните, что сайты злоумышленников часто содержат вирусное программное обеспечение, которое попадает на компьютер или телефон пользователя. Чтобы обезопасить свои конфиденциальные данные и личный контент от вирусных атак, необходимо устанавливать и своевременно обновлять антивирусные программы.

Проверка сайта с помощью онлайн-сервисов

Если возникли сомнения в безопасности сайта, на котором требуется ввести личную информацию, воспользуйтесь онлайн-сервисами, проверяющими проект на наличие вредоносных программ и фишинга:

Unshorten.It!

При получении в мессенджере или соцсети сокращенной ссылки расшифруйте ее перед переходом. Скопируйте короткий линк и нажмите Unshorten.It.

После этого отображается скриншот сайта, на который ведется ссылка, а также дается оценка его трастовости и безопасности для детей: